Gooken unter Datenschutz: Fragen Sie Gooken (ausgesprochen [gu:ken]) doch einfach, was Sie möchten: Gooken wird in jedem Fall pfündig und zählt zu den mit sichersten Suchmaschinen, denn Gooken stammt nun mal von der sich IT-Sicherheit zum Thema machender Gooken. Ihre Privatsphäre bleibt gewahrt, soweit dieser vollausgestatteten Suchmaschine möglich.

Sie suchen völlig anonym! Das SSL-Verbindung unterstützende Gooken speichert weder Ihre IP (Rechnernummer) noch die User-Agent-Kennung Ihres Browsers noch sonstige Benutzerdaten ab noch werden Benutzerdaten an Dritte weitergereicht. Gooken verwendet keinerlei Trackingskripte und dergleichen. Cookies werden nicht gesetzt, auf die Partizipation in einem Werbenetzwerk und einer Serverfarm verzichtet. Im Falle einer Metasuche verhindert der Ihre Suchanfrage anonymisierende Austausch Ihrer IP und DNS (einschl. Useragent usw.) mit Gooken die Weiterleitung an andere Server. Die Abfrage der Suchmaschinen von Gooken aus erfolgt SSL-verschlüsselt, soweit von ihnen unterstützt. Webseiten lassen sich anonym öffnen; in Anlehnung an einen Bericht der Tagesschau von Thomas Reinhold vom 15.08.2014 "Suchanfrage (an bitte wen?) zu "Deichhörnchen":

Spend or pay Gooken by PayPal.me / Spenden Sie an Gooken über PayPal.me :

Pay by Paypal.me: Please click here! / Spenden oder zahlen Sie an Gooken: Bitte hier klicken!

Gooken provides 1000% IT-security: Just follow these green hooks!

Gooken - News&Links - Nachträge

Gooken provides 1000% IT-security: Just follow these green hooks!

Gooken - News&Links - Nachträge

Bitte hier klicken!

Gooken: unabhängig - unparteiisch - tatsachengetreu - meinungsfreudig

Jemand meint: "Reagans Wessi ist ja das Letzte.

Wieso auch nicht?

Wenn er das Zeug dazu hat."

Bilanzfälschung u.a.

Bilanzfälschung u.a.

Wirecard-Gesetz

Neue Regeln für Wirtschaftsprüfer, tagesschau.de, 20.05.2021

Beim Wirecard-Skandal haben alle versagt: Regierung, BaFin und die Wirtschaftsprüfer von EY.

https://www.tagesschau.de/wirtschaft/finanzen/wirtschaftspruefer-wirecard-ey-pranger-druck-101.html

Seitenthema Amazon & Co. (Online Shopping u.a.):

Inmitten aus Reagans Welt der hungernden Bankdirektoren und weinenden Gerichtsvollzieher, Rio Reiser, 80er Jahre...:

#ME#TOO "Mehr Respekt vor Altenpflegern als allen Industrie-Bossen zusammen", gesehen im Facebook-Profil von einer Maja Schmidt am 18.01.2021

"Jeder Altenpfleger leistet mehr für die Gesellschaft als alle Investmentbanker zusammen."

Wenn ich ein Turnschuh wär |

Wenn ich ein Turnschuh wär, Song von den Goldenen Zitronen aus Hamburg in einer Runde zusammen mit vielen internationalen Musikern vom Bosporus und aus Deutschland on Facebook (Video)

Wenn ich ein Turnschuh wär Über euer scheiß Mittelmeer käm ich, wenn ich ein Turnschuh wär. Oder als Flachbild-Scheiß, ich hätte wenigstens ein´ Preis.

Es gäb´ für uns kein Halten mehr, wir kämen immer nur schneller her.

[...] Ich seh die Waren zieh´n, ohne zu flieh´n gehen sie an Land

...gehen sie an Land - als Verheißungslieferant, (Vorführ)Meinungspraktikant,

Rückweisungsversand, Abwicklungsgarant

Komm gib mir deine Hand,

Denn heute feiern wir!

Die Goldenen Zitronen - Mila: Was ich wirklich nicht oft tue, ist mich verlaufen Ich versuche immer bekannte Wege zu gehen Das war auf dem Land jedenfalls so Wie heißt denn jetzt der Scheißladen Das gibt es.

Writer(s): Ennopalucca, Mense Reents, Schorsch Kamerun Lyrics powered by www.musixmatch.com

https://www.songtexte.com/songtext/die-goldenen-zitronen/wenn-ich-ein-turnschuh-war-4bd1b73a.html

Passage von Stefan Kleinkrieg ( Stefan

Weltkrieg ) von "heut bin ich extrabreit" aus dem Jahr 1986:

"Amis zwingen uns zum Kaufen, all den Schrott, den wir nicht brauchen."

Ingo Maus meint zum Thema "Adobe Security Updates und Frakking": auf FOCUS Online 2015 das, was wir schon zum Sturz des Schaahs usw.

1986 im Fernsehen vernommen haben:

"Everything from Ami is evil bad. Ami go home!!! / Alles vom Ami ist mist. Ami go home!!!". Ich höre das nicht zum ersten Mal.

Es gibt keine "gemeinsamen Werte" zwischen Europäern und den USA, uncut-news.ch, 15.12.2021

von Thierry Meyssan

Der virtuelle Gipfel, der von Washington aus für Demokratie organisiert wird, ist ein gigantisches Qui-pro-quo. Viele Kommentatoren haben darauf hingewiesen, dass nicht beabsichtigt ist, ein politisches Regime zu fördern, sondern das militärische Bündnis hinter den Vereinigten Staaten ideologisch zu konsolidieren; eine Entwicklung, die neue Kriege vorbereitet. Thierry Meyssan zeigt, dass Washington, ohne jegliches Heucheln, im Gegenteil sehr klar mit seinem Ziel ist. Es sind seine Partner, die die Schuld tragen, weil sie vorgeben, dass die von ihm verwendeten Worte für sie überhaupt nicht die gleiche Bedeutung haben.

https://uncutnews.ch/es-gibt-keine-gemeinsamen-werte-zwischen-europaeern-und-den-usa/

"All people confident with the 80th know, that USA is a criminal state, who takes his superiority ... / Allen mit der Geschichte der vergangenen 80er Jahre vertrauten denkenden Menschen ist doch bekannt, dass die USA ein verbrecherischer Staat ist, der seine Übermacht mit ..."

www.compact-online.de/us-strategie-weltpolizei-oder-beobachtender-raushalter

"Unheimlich, verrückt, schrecklich", tagesschau.de, 12.09.2020

Die Busch- und Waldbrände in Kalifornien gehören zu den Schlimmsten, die es je gab. Mehr als 12.500 Quadratkilometer sind von den Feuern betroffen. Und nicht nur Kalifornien, die gesamte Westküste der USA brennt.

https://www.tagesschau.de/ausland/kalifornien-waldbraende-135.html

"2020: Die Welt ist lahmgelegt", STERN.de, 21.03.2020

https://www.stern.de/reise/deutschland/tourismus-in-zeiten-der-coronakrise---die-welt-ist-lahmgelegt---sagt-ury-steinweg-von-gebeco-9190342.html#

... and if, such decades ago, even my own mother meant... / ... und wenn vor Jahrzehnten sogar die eigene Mutter zum Thema Maja Schmidt schon meinte ( ist das aber fertig: die eigene Mutter dann auch noch, das kriegt ihr aber wieder...!):

"We are no present-give-away-institution for the Germans and no social station of the USA. / Wir sind keine Verschenkanstalt (Deutschland, Reagans Westen alias ( das vermeintliche ) Judas Judäa) der Deutschen und keine Sozialstation der USA (Asoziale).."

... and if, such decades ago, even my own mother meant... / ... und wenn vor Jahrzehnten sogar die eigene Mutter zum Thema Maja Schmidt schon meinte ( ist das aber fertig: die eigene Mutter dann auch noch, das kriegt ihr aber wieder...!):

"We are no present-give-away-institution for the Germans and no social station of the USA. / Wir sind keine Verschenkanstalt (Deutschland, Reagans Westen alias ( das vermeintliche ) Judas Judäa) der Deutschen und keine Sozialstation der USA (Asoziale)..",

dann frage ich mich ( schau an: Die eigene Mutter meinte das allein aus sich heraus sogar, echt Seltenheitswert, da denkt man,

das gibts doch wohl gar nicht, die eigene Mutter auch noch ... ),

ob und inwiefern das eigentlich nicht stimmt.

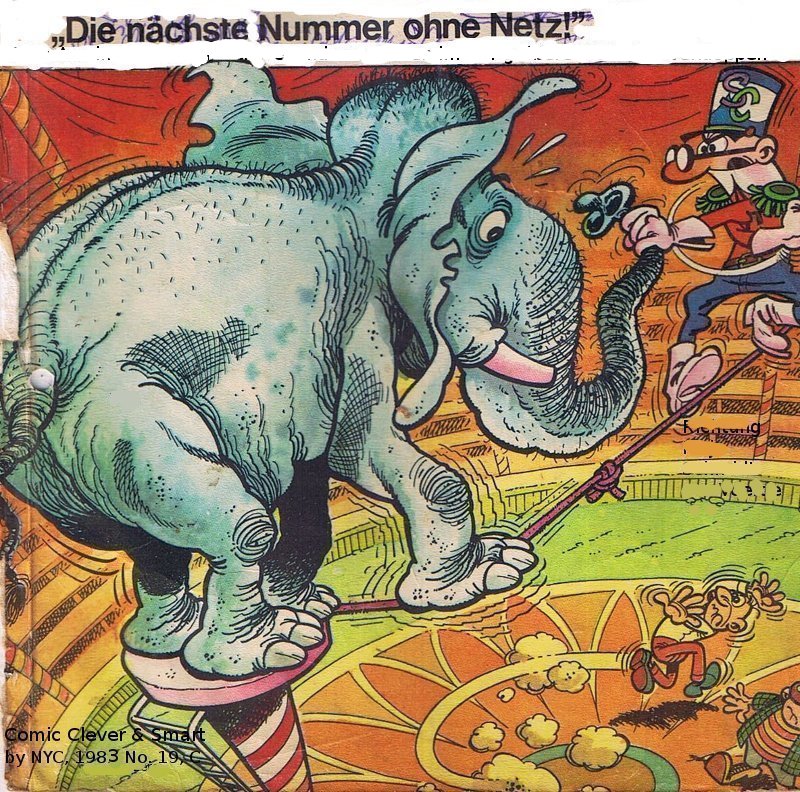

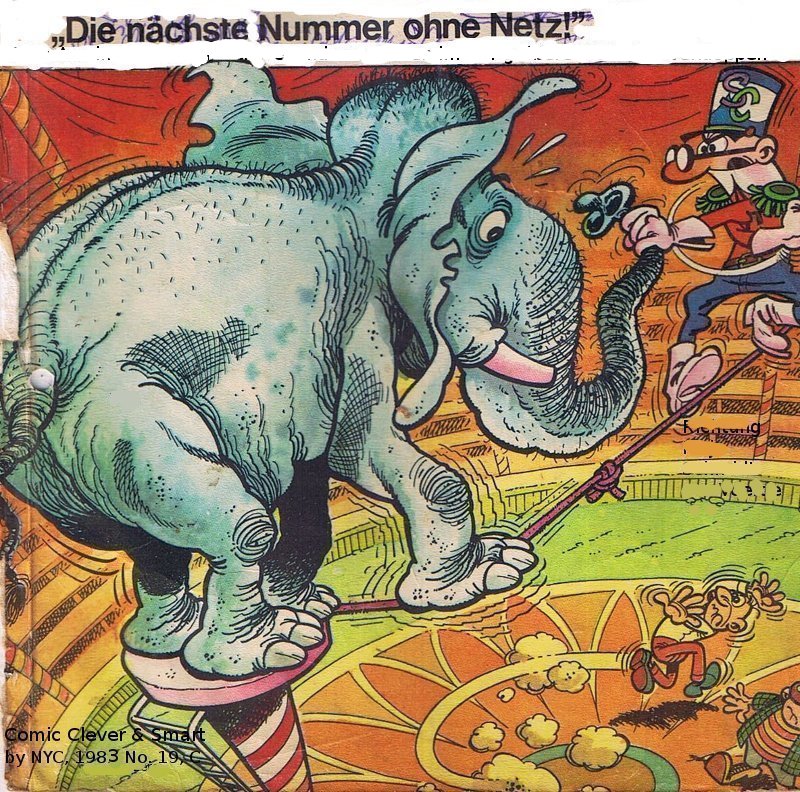

Clever und Smart, USA, N.Y.: 1981, 1982, 1938: Mist! Der Elefant macht ernst! But Null Problemo: "If you do not know, how to go on, you have two possibilities: either you explode, or you cry for help. / Wenn man nicht mehr weiter weiß, hat man zwei Möglichkeiten: entweder man explodiert oder schreit nach Hilfe"

Clever und Smart, USA, N.Y.: 1981, 1982, 1938: Mist! Der Elefant macht ernst! But Null Problemo: "If you do not know, how to go on, you have two possibilities: either you explode, or you cry for help. / Wenn man nicht mehr weiter weiß, hat man zwei Möglichkeiten: entweder man explodiert oder schreit nach Hilfe", Magnum, TV-Serie, Januar 2016.

Gooken - unabhängig - unparteiisch - tatsachengetreu - meinungsfreudig

Nur nächstens nicht ganz so arme Schweine bitte! Das kann man immer nur wieder sagen. Gooken empfieht uncut-news.ch aus der Schweiz !

Gooken - unabhängig - unparteiisch - tatsachengetreu - meinungsfreudig

Nur nächstens nicht ganz so arme Schweine bitte! Das kann man immer nur wieder sagen. Gooken empfieht uncut-news.ch aus der Schweiz !

Seine (Reagans) Welt der "hungernden Bankdirektoren und weinenden Gerichtsvollzieher" usw. etc. (... mit ihm als dem katholischen, kinderlosen B-Film-Schauspieler aus ärmlichen Verhältnissen (Quelle: Wikipedia), irländische Vorfahren, und seiner andauernden Politik des StarWars ohne Außerirdische!)

Das kann man nur immer wieder sagen: Nur nächstens nicht ganz so arme Schweine bitte!

uncut-news.ch:

Wir werden nicht von Vereinen, Verbänden, Parteien oder sonstigen Lobbygruppen unterstützt. Wir schalten keine Werbung, wir belästigen auch nicht mit lästigen Pop-ups oder nötigen unsere Besucher, den Adblocker zu deaktivieren. Unterstütze unsere Unabhängigkeit!

Linke Gruppen bezeichneten damals schon USA als Aggressor. Auch Rechte...:

Neues aus Absurdistan und ein Blick über die Grenzen, uncut-news.ch, 07.10.2021

Liebe Freunde der direkten Demokratie, ...

https://uncutnews.ch/neues-aus-absurdistan-und-ein-blick-ueber-die-grenzen/

Groß-Absurdistan - Judas Judäa? - USA/Das Imperium - US-Republikaner (Farmer-Partei) und & Co.

Werden (oder sind) wir jetzt (seit 1981/82) alle seine (Labor-)Ratten oder Schweine, Kühe und Legehühner ... und Walkie-Talkies?

Und müssen immer mehr ebensolche dann immer verfressenere, dicke Elefanten aus immer schwindelerrgenderen Höhen hochziehen?, möchte zu dieser Zeit jemand wissen (Name und Anschrift sind der Red. nicht bekannt).

Clever and Smart, NY83 (übrigens Firmengründungs-Jahr Microsofts...): "Die nächste Nummer ohne Netz!"

Society, part 4- Online Shopping: Amazon und andere, die "Zerstörer des Einzelhandels" und "die schönen dummen in den Pappkostümen" (Datenbank-Genies und ihre Kundschaft etc.) - Internet-Abzocke und Identity Theft / Identitäts-Diebstahl

Kapitalismuskritik und Internet: Wie böse ist Amazon?

Kapitalismuskritik und Internet: Wie böse ist Amazon?, SPIEGEL ONLINE, 05.08.2014

Der Buch-Versender Amazon will sich dem Markt unterwerfen. Widerspenstigen Verlagen und Autoren drohen Handelsboykotte. Wie konnte es passieren, dass der Handelsriese als eine Greenpeace im Internet gilt? Eine Kolumne von Jan Fleischhauer mehr... [ Forum ]

Vom Online-Buchladen zum Billionen-Konzern

25 Jahre Amazon: Zerstörer des Einzelhandels und Liebling der Börse, Stern.de, 05.07.2019

Die Geschichte des größten Online-Händlers begann vor 25 Jahren in einer Garage in Seattle. Heute ist Amazon einer der wertvollsten Konzerne der Börse und Gründer Jeff Bezos der reichste Mensch der Welt. Doch das Unternehmen hat viele Kritiker.

https://www.stern.de/digital/online/25-jahre-amazon--vom-online-buchladen-zum-billionen-konzern-8785610.html

Amazon-Experiment: Was der Konzern mit jedem Klick erfährt

Amazon-Experiment: Was der Konzern mit jedem Klick erfährt, SPIEGEL ONLINE, 29.04.2018

Wissen Sie noch, wonach Sie heute vor einem Jahr bei Amazon gesucht haben? Die Netzaktivistin Katharina Nocun hat ihre Nutzerdaten angefordert - und erfuhr, wie viel der Konzern über seine Kunden weiß.

Fortsetzung des Berichts in Kürze!

Mafia der Mächtigen, uncut-news.ch, 26.10.2021

Die ehemalige US-Vizeministerin und Investmentbankerin Catherine Austin Fitts zeigt auf, wie massive systemische Korruption dazu führt, dass Demokratie durch Befehl und Kontrolle ersetzt wird, Renten geplündert und kleine sowie mittlere Unternehmen ausgeschaltet werden. (Mit Video)

Die beiden erörtern in einem rund 90-minütigen Interview u.a. folgende Themen:

Krieg als Geschäft

Beginn des Finanzputsches vor zwei Jahrzehnten

Überführung grosser Teile der Wirtschaft aus kleinen Unternehmen und aus den Gemeinden in grosse, börsennotierte Unternehmen

Diebstahl der Rentenvermögen

Streben der Zentralbanken nach absoluter Kontrolle

Zusammenhang zwischen dem Verschwinden von 2,3 Billionen Dollar aus dem Pentagon und der Zerstörung des World Trade Center 7

Wiedereinführung der Sklaverei dank digitaler Technologie

Illusion der anonymen Kryptowährungen

Unterschied zwischen einer industriellen Wirtschaft und einer Netzwerkökonomie

Weg aus dem digitalen Gefängnis

Einfache Massnahmen, die ergriffen werden können, um weiteren Schaden zu minimieren

https://corona-transition.org/mafia-der-machtigen

https://uncutnews.ch/mafia-der-maechtigen/

Visualisiert: Mit diesen 600 Firmen teilt Paypal deine Daten

Visualisiert: Mit diesen 600 Firmen teilt Paypal deine Daten, netzpolitik.org, 23.01.2018

Seit dem 1. Januar 2018 gewährt der Online-Zahlungsdienst PayPal Einblick in die Liste der Firmen, mit denen er "möglicherweise" persönliche Informationen seiner Nutzer teilt. Rebecca Ricks hat die sage und schreibe 600 Firmen visualisiert.

https://netzpolitik.org/2018/visualisiert-mit-diesen-600-firmen-teilt-paypal-deine-daten/

Themes: Angreifer können jeden Windows-PC angreifen

Themes: Angreifer können jeden Windows-PC angreifen, PC-WELT.de, 09.09.2020

Mit Themes lässt sich Windows aufpeppen. Doch die Themes können Angreifer ausnutzen, um die Zugangsdaten für das Microsoft-Konto zu stehlen. Das geht theoretisch auf jedem Windows-PC. Microsoft will das aber nicht ändern.

Der Sicherheitsforscher Jimmy Bayne beschreibt unter seinem Twitternamen Bohops auf Twitter eine Möglichkeit, wie Angreifer die Microsoft-Kontodaten eines Windows-Nutzers stehlen können.

https://www.pcwelt.de/news/Themes-Angreifer-koennen-jeden-Windows-PC-angreifen-10880011.html

Und du PayPal? Die Rolle der EU bei der Unterdrückung von Dissidenten!, uncut-news.ch, 17.10.2022

PayPal scheint sich nicht sicher zu sein, ob es sich an dem aktuellen Kreuzzug gegen Online-Desinformation" beteiligen soll oder nicht.

Zunächst schloss es die PayPal-Konten von The Daily Sceptic und der Free Speech Union und sogar das persönliche Konto ihres Gründers Toby Young, um sie dann zwei Wochen später wieder einzurichten. Dann kündigte sie an, dass sie von jedem, der ihre Dienste im Zusammenhang mit der "Förderung von Fehlinformationen" nutzt, 2.500 Dollar einbehalten würde, und zwei Tage später machte sie wieder eine Kehrtwende und gab bekannt, dass diese Formulierung nie in ihre neuen Nutzungsbedingungen aufgenommen werden sollte.

Es war nicht beabsichtigt, sie aufzunehmen? Woher kommt sie dann?

Könnten der EU-Verhaltenskodex für Desinformation und der Digital Services Act (DSA), über die ich in meinem letzten Brownstone-Artikel geschrieben habe (hier zu finden in Deutsch), etwas mit PayPals zaghaften Ausflügen in die "Bekämpfung von Desinformation" zu tun haben? Nun, ja, das könnte der Fall sein, und Sie können sicher sein, dass EU-Beamte oder -Vertreter bereits mit PayPal darüber gesprochen haben.

Wie in meinem vorherigen Artikel beschrieben, verlangt der Kodex von den Unterzeichnern, das zu zensieren, was von der Europäischen Kommission als Desinformation eingestuft wird, und zwar unter Androhung hoher Geldstrafen. Der Durchsetzungsmechanismus, d. h. die Geldbußen, wurde im Rahmen der DSA festgelegt.

PayPal ist derzeit kein Unterzeichner des Kodexes. Da es weder eine Inhaltsplattform noch eine Suchmaschine ist - die potenziellen Kanäle für "Desinformation", auf die der DSA abzielt - ist es natürlich nicht in der Lage, per se zu zensieren. Die allererste Verpflichtung im "verstärkten" Verhaltenskodex, den die Europäische Kommission im vergangenen Juni vorgestellt hat, ist jedoch genau der Demonetarisierung gewidmet.

Angesichts der Art der Geschäftsmodelle der prominentesten Unterzeichner - Twitter, Meta/Facebook und Google/YouTube - überrascht es nicht, dass diese Verpflichtung und die sechs "Maßnahmen", die sie umfasst, sich hauptsächlich auf Werbepraktiken beziehen.

https://brownstone.org/articles/et-tu-paypal-the-eus-role-in-financial-surveillance/

https://uncutnews.ch/und-du-paypal-die-rolle-der-eu-bei-der-unterdrueckung-von-dissidenten/

The Corbett Report: Wie Palantir die Welt eroberte, uncut-news.ch, 25.10.2022

Stellen Sie sich ein Unternehmen vor, das alles über jeden weiß. Ein Unternehmen, das Banken bei der Aufdeckung von Betrugsfällen genauso gut helfen kann wie Geheimdiensten beim Aufspüren von Staatsfeinden. Ein Unternehmen, das Bilder von Ihnen mit den Standortdaten Ihres Mobiltelefons, den von Ihnen geschriebenen E-Mails, Ihren Gesundheitsdaten, Ihren Kreditkarteneinkäufen und Tausenden anderen elektronischen Daten kombinieren kann, um ein intimes Porträt Ihres Lebens zu zeichnen - ein Porträt, das jeder Möchtegern-Ermittler mit ein paar Tastendrücken abrufen kann. Ein Unternehmen, das Sie überall auf der Welt und zu jeder Zeit ins Visier nehmen kann.

Hören Sie auf, sich dieses Unternehmen vorzustellen, denn es gibt es bereits. Es heißt Palantir Technologies.

Das vom milliardenschweren PayPal-Mitbegründer und Facebook-Frühinvestor Peter Thiel gegründete Startup aus dem Silicon Valley ist seit langem der Liebling des US-Militärs und der Nachrichtendienste und wird zunehmend zum Liebling der Unternehmenswelt. Und angesichts der Fähigkeit von Palantir, jeden Aspekt Ihres täglichen Lebens zu überwachen, zu verfolgen und letztlich zu kontrollieren, ist es nicht schwer zu verstehen, warum.

Dennoch haben nur wenige in der Öffentlichkeit jemals von Palantir gehört, und diejenigen, die es wissen, wissen nur, dass es ein böses Unternehmen ist, das unheimliche Dinge tut.

Aber dies ist der Corbett Report. Wir können mehr als das.

Heute wollen wir die Wurzeln dieser Bedrohung für die Menschheit erforschen, das Ausmaß aufdecken, in dem sie bereits Ihr Leben dem allsehenden Auge der Möchtegern-Weltkontrolleure ausgesetzt hat, und in den magischen Stein des Sehens blicken, um zu sehen, was die Zukunft für Palantir Technologies bereithält.

WAS IST PALANTIR?

Was genau ist Palantir also?

Wie sich herausstellt, ist diese Frage erstaunlich einfach zu beantworten. Palantir ist eine Scheinfirma für ein ehemals geheimes Militär- und Geheimdienstprojekt, das darauf abzielt, jedes verfügbare Stückchen Information über Sie zu sammeln und zu verwerten. Der schwierige Teil besteht darin, diese einfache Antwort aus der Masse an Lügen, Verschleierungen, Unwahrheiten, Halbwahrheiten und kontextlosen Fakten herauszufiltern, die in der Berichterstattung der Medien über das Unternehmen präsentiert werden.

Die offizielle Geschichte dieses auf Überwachung spezialisierten Unternehmens aus dem Silicon Valley - die in jeder Menge Mainstream-Puff-Pieces wiederholt wird - besagt, dass Peter Thiel Palantir Technologies 2004 als Vehikel gründete, um die Betrugserkennungssoftware von PayPal in ein marktfähiges Produkt zu verwandeln. Sein Traum war es, dass Palantir den wachsenden nationalen Sicherheitsriesen bei der Entwicklung eines Systems zur Analyse von Finanzaktivitäten auf Anzeichen terroristischer Aktivitäten unterstützt.

Aber laut dem "Libertären" Thiel (der mit dem nationalen Sicherheitsstaat zusammenarbeitet und von ihm profitiert, kriegstreiberische Politiker fördert, Lobeshymnen auf Leo Strauss und Carl Schmitt schreibt und, ach ja, zufällig Mitglied des Bilderberg-Lenkungsausschusses ist), geht es bei der Software von Palantir nicht darum, das eingreifendste System der elektronischen Überwachung zu entwickeln, das je erdacht wurde. Nein, natürlich nicht! Es geht nur um den Schutz der bürgerlichen Freiheiten!

Palantir war von Anfang an als "ein missionsorientiertes Unternehmen" konzipiert, so Thiel in einem 2013 erschienenen Profil des Unternehmens und seiner Gründer gegenüber Forbes. "Ich habe das Problem so definiert, dass wir den Terrorismus eindämmen und gleichzeitig die bürgerlichen Freiheiten bewahren müssen".

Das ist eine so unverfrorene und leicht zu entlarvende Lüge, dass sie nur von den Spottdrossel-Wiederholern der Dinosaurier-Medien wiedergekäut werden konnte. Aber es ist leicht zu verstehen, warum die pflichtbewussten Stenographen der Schoßhundpresse sie wiederholen würden. Schließlich gibt es in Bezug auf Palantir immer interessantere Dinge zu berichten als die Frage, wie das Unternehmen gegründet wurde oder was es eigentlich tut.

Nehmen Sie nur den Namen des Unternehmens: Palantir. Er ist eine Anspielung auf die magischen, sehenden Steine, die die Zauberer in J. R. R. Tolkiens mythischem Der Herr der Ringe-Universum benutzen, um durch Raum und Zeit zu sehen. Diese skurrile Namensgebung überträgt sich auf das, was ein Reporter als "lockere, nerdige Kultur" bezeichnet hat, die das Unternehmen durchdringt:

Die Büros des Unternehmens sind nach Orten aus Tolkiens Fabel benannt. So ist der Hauptsitz von Palantir in Palo Alto das Auenland, das Büro in McLean, Virginia (nur sechs Meilen von der CIA entfernt), ist Bruchtal, die Niederlassung in Washington, D.C., heißt Minas Tirith, usw.

...

https://uncutnews.ch/the-corbett-report-wie-palantir-die-welt-eroberte/

Millionenvergleich mit US-Ministerium: PayPal zahlt wegen dubioser Geschäfte, 26.03.2015

Die Geschäfte von PayPal laufen gut. Doch prüft das Unternehmen auch genau, wer bei ihm Transaktionen tätigt? Offenbar nicht immer. Paypal akzeptierte nun eine Millionenstrafe, weil Personen den Dienst nutzten, die unter US-Sanktionen fielen.

PayPal hebt die Gebühren an: Was Kunden jetzt wissen müssen, CHIP, 23.09.2021

PayPal wird bei bestimmten Transaktionen die Gebühren erhöhen - das gab der Zahlungsdienstleister nun bekannt.

https://www.chip.de/news/Gebuehren-bei-PayPal-erhoeht_183816445.html

Fintech: Banking-App N26: Auf dem Weg zur deutschen "Paypal-Mafia", STERN.de, 13.07.2020

Für viele war N26 eine der ersten großen Stationen ihres Berufslebens: Einige, teils hochrangige Mitarbeiter der Neobank haben in den letzten Monaten gekündigt, um selbst zu gründen. Ein junger Hoffnungsträger unter ihnen ist Dennis Müller mit seinem Startup Amie.

https://www.stern.de/wirtschaft/banking-app-n26--auf-dem-weg-zur-deutschen--paypal-mafia--9333514.html

Große Gefahr für PayPal-Nutzer: Schadsoftware kann Ihre Zahlungen manipulieren, CHIP, 21.02.2022

Sebastian Feurer

Aktuell müssen sich PayPal-User vor einer gefährlichen Schadsoftware in Acht nehmen. Diese kann Zahlungen der Nutzer manipulieren - häufig, ohne dass diese etwas davon mitbekommen. Hier zeigen wir Ihnen, wie Sie die Gefahr erkennen und sich schützen.

https://www.chip.de/news/Gefahr-fuer-Nutzer-PayPal-Schadsoftware-manipuliert-Zahlungen_184111097.html

Facebook fragte Banken nach Nutzerdaten

Facebook fragte Banken nach Nutzerdaten, PC-WELT.de, 07.08.2018

Facebook hat laut einem Medienbericht bei mehreren großen US-Banken angefragt, um von diesen Kundendaten zu bekommen.

https://www.pcwelt.de/a/facebook-fragte-banken-nach-nutzerdaten,3451879 ä

Google kennt Ihre Online-Einkäufe via Gmail-Tracking

Google kennt Ihre Online-Einkäufe via Gmail-Tracking, PC-WELT.de, 20.05.2019

Google ist in der Lage, alle Online-Einkäufe der Nutzer zu tracken, auch wenn diese nicht via Google getätigt wurden.

https://www.pcwelt.de/news/Google-kennt-Ihre-Online-Einkaeufe-via-Gmail-Tracking-10594891.html

Google trackt Mastercard-Nutzer

Google trackt Mastercard-Nutzer

Bericht: Google verfolgt Nutzer offline mit Mastercard-Daten, PC-WELT.de, 31.08.2018

Laut einem Bloomberg-Bericht kauft Google Kunden-Daten von Mastercard, um Kunden auch offline zu tracken.

Wie die News-Plattform Bloomberg berichtet, ist Google wohl einen Deal mit Mastercard eingegangen, um Offline-Einkäufe von Kreditkarten mit Nutzerkonten zu verknüpfen. Für die Daten von 70 Prozent aller Mastercard-Inhaber der USA aus dem Jahr 2017 soll Google demnach mehrere Millionen US-Dollar gezahlt haben. Darin enthalten sind Transaktionsdaten, die für Google ausreichen, um Personen eindeutig zu identifizieren.

[...] Laut den Angaben von Bloomberg sind sich aber beide Unternehmen wohl darüber bewusst, dass hier jede Menge Datenschutz-Probleme auftauchen. Der Deal wurde daher nur zögerlich eingegangen. Vier Jahre wurde zwischen den zwei Unternehmen verhandelt, bevor der Deal abgeschlossen wurde. Mastercard-Inhaber wurden darüber hinaus nicht über das Tracking informiert. Zwar gäbe es in Googles Web-Console eine Möglichkeit das Tracking zu untersagen, jedoch ist dies für den Großteil der Nutzer nicht ersichtlich.

[...] Der Bloomberg-Bericht bezieht sich nur auf die USA. Ob Google in weiteren Ländern ähnlich vorgeht, geht aus dem Artikel nicht hervor. In den Vereinigten Staaten machen Umsätze mit Mastercard rund 25 Prozent des gesamten Umsatzes aus.

https://www.pcwelt.de/a/bericht-google-verfolgt-nutzer-offline-mit-mastercard-daten,3452190

Zur Wiederholung: Immer wieder unmittelbar nach unseren Einkäufen bei eBay erhielten wir als treue E-Bay-Kunden E-Mails von Amazon mit verseuchten Binärdateien..., Anmerkung, Gooken, Jahr 2017.

Eine denkbare Erklärung liefern bald folgende Berichte über siehe PayPal.

Die Verlegerverleger: Google, Apple und Facebook wollen die Paywall kapern, netzpolitik.org, 18.04.2019

Große Digitalkonzerne wollen die zentrale Schnittstelle zu bezahltem Journalismus im Netz werden. Beim Journalismusfestival in Perugia buhlen sie um die Gunst der Branche. Noch zieren sich die Verlage etwas, doch Gegenstrategien haben sie kaum. Kommt bald ein globales "Netflix für News"?

https://netzpolitik.org/2019/die-verlegerverleger-google-apple-und-facebook-wollen-die-paywall-kapern/

Visualisiert: Mit diesen 600 Firmen teilt Paypal deine Daten

Visualisiert: Mit diesen 600 Firmen teilt Paypal deine Daten, netzpolitik.org, 23.01.2018

Seit dem 1. Januar 2018 gewährt der Online-Zahlungsdienst PayPal Einblick in die Liste der Firmen, mit denen er "möglicherweise" persönliche Informationen seiner Nutzer teilt. Rebecca Ricks hat die sage und schreibe 600 Firmen visualisiert.

https://netzpolitik.org/2018/visualisiert-mit-diesen-600-firmen-teilt-paypal-deine-daten/

Millionenvergleich mit US-Ministerium: PayPal zahlt wegen dubioser Geschäfte, 26.03.2015

Die Geschäfte von PayPal laufen gut. Doch prüft das Unternehmen auch genau, wer bei ihm Transaktionen tätigt? Offenbar nicht immer. Paypal akzeptierte nun eine Millionenstrafe, weil Personen den Dienst nutzten, die unter US-Sanktionen fielen.

PayPal hebt die Gebühren an: Was Kunden jetzt wissen müssen, CHIP, 23.09.2021

PayPal wird bei bestimmten Transaktionen die Gebühren erhöhen - das gab der Zahlungsdienstleister nun bekannt.

https://www.chip.de/news/Gebuehren-bei-PayPal-erhoeht_183816445.html

Fintech: Banking-App N26: Auf dem Weg zur deutschen "Paypal-Mafia", STERN.de, 13.07.2020

Für viele war N26 eine der ersten großen Stationen ihres Berufslebens: Einige, teils hochrangige Mitarbeiter der Neobank haben in den letzten Monaten gekündigt, um selbst zu gründen. Ein junger Hoffnungsträger unter ihnen ist Dennis Müller mit seinem Startup Amie.

https://www.stern.de/wirtschaft/banking-app-n26--auf-dem-weg-zur-deutschen--paypal-mafia--9333514.html

Google Pay: So deaktivieren Sie Paypal als Bezahlart

Google Pay: So deaktivieren Sie Paypal als Bezahlart, PC-WELT.de, 26.02.2020

Nach den Problemen der letzten Tage: So können Google-Pay-Nutzer die Nutzung von Paypal als Bezahlart deaktivieren.

Millionenvergleich mit US-Ministerium: PayPal zahlt wegen dubioser Geschäfte, 26.03.2015

Die Geschäfte von PayPal laufen gut. Doch prüft das Unternehmen auch genau, wer bei ihm Transaktionen tätigt? Offenbar nicht immer. Paypal akzeptierte nun eine Millionenstrafe, weil Personen den Dienst nutzten, die unter US-Sanktionen fielen.

Polizei warnt alle PayPal-Nutzer: Tückische Betrugsmasche bringt Sie um Ihr Geld

Polizei warnt alle PayPal-Nutzer: Tückische Betrugsmasche bringt Sie um Ihr Geld, CHIP.de, 06.07.2020

Die Polizei warnt Nutzer eindringlich vor einer perfiden PayPal-Betrugsmasche, mit der Kriminelle versuchen, an Ihr Geld zu kommen. Die Masche richtet sich dabei vor allem an diejenigen, die über das Internet verkaufen. Wie Sie die PayPal-Masche erkennen, erklären wir Ihnen im Text. Typische Merkmale betrügerischer Mails zeigen wir Ihnen im Video.

https://www.chip.de/news/Polizei-warnt-alle-PayPal-Nutzer-Betrugsmasche-bringt-Sie-um-Ihr-Geld_182815122.html

Ärger mit Online-Bezahldienst

Ärger mit Online-Bezahldienst

Verkäufer aufgepasst! Mit diesem Trick zocken Betrüger über Paypal ab, STERN.de, 09.09.2017

Paypal gilt als eins der sichersten Online-Bezahlsysteme weltweit. Trotzdem schaffen es Betrüger, Verkäufer über den Dienst abzuzocken. Mit einem einfachen Trick, den jeder kennen sollte, der den Bezahldienst für seine Geschäfte nutzt.

http://www.stern.de/tv/verkaeufer-aufgepasst--mit-diesem-trick-zocken-betrueger-ueber-paypal-ab-7607550.html

Tester im Jahr 2016: Rund 5500 Verbindungsversuche pro Tag von MS Windows 10 ins Internet

Tester im Jahr 2016: Rund 5500 Verbindungsversuche pro Tag von MS Windows 10 ins Internet

In wenigen Stunden schnell mehrere hundert Kontakte zu Internetservern

Windows-Datenschutz auf BSI-Level - so gehts, PC-WELT.de, 17.04.2019

Seit der Einführung von Windows 10 wird das Betriebssystem für seinen mangelnden Datenschutz kritisiert: Es werden zu viele Daten ins Internet gesendet. Nun hat das BSI nachgemessen und aufgedeckt, wie Sie den Datenversand komplett abstellen können.

Kritik am Datenschutz von Windows 10 hagelt es von Sicherheitsexperten, Bloggern und Firmen. Ein PC mit Windows 10, der aktuell keine Aufgabe zu erledigen hat, nimmt dennoch laufend Verbindungen zu Servern im Internet auf. Die Kritik ist nicht neu. Schon Windows XP wurde für seine sogenannte "Call-Home"-Funktionen kritisiert. Damals im Jahr 2001 waren einige Programme, etwa der Windows Media Player, für den unangemeldeten Kontakt ins Internet verantwortlich.

Was sich mit Windows 10 im Jahr 2015 geändert hat, war die schiere Menge an Verbindungen.

Fortsetzung des Berichts und Maßnahmen: in Kürze!

Hacker-Falle beim Online-Shopping

Hacker-Falle beim Online-Shopping, trojaner-info.de 09.10.2019

Durch ein Skimming-Skript werden beim Online-Shopping nach Zahlungsmethoden und persönlichen, identifizierbaren Informationen (PII) gesucht. Diese Daten werden, noch bevor der Benutzer ein Formular ausgefüllt hat, an einen C&C-Server gesendet. Sobald der Nutzer die Zahlungs- und persönlichen Daten eingegeben hat, schlägt der Skimmer-Code zu und und erfasst die Daten, bevor sie tatsächlich übermittelt werden.

https://www.trojaner-info.de/sicher-anonym-im-internet/aktuelles/hacker-falle-beim-online-shopping-7626.html

Bei Media Markt, Kaufland, Otto und mehr: Über eine Millionen Nutzerdaten waren jahrelang im Netz einsehbar

Bei Media Markt, Kaufland, Otto und mehr: Über eine Millionen Nutzerdaten waren jahrelang im Netz einsehbar, CHIP, 13.01.2022

Über eine Millionen Kundendaten von über 700.000 Usern unter anderem von Media Markt, Kaufland und Otto waren jahrelang ungeschützt im Netz einsehbar, wie ein aktueller Bericht offenlegt. Die Kunden wurden über die Sicherheitslücke bisher offenbar nicht informiert.

https://www.chip.de/news/Media-Markt-Kaufland-und-Otto-betroffen-Ueber-eine-MIllionen-Nutzerdaten-waren-jahrelang-im-Netz-einsehbar_184034197.html

I remember, what my friend Donald said to me: "Americans don´t care much for beauty. They dump battery acid in the streams and complain, that they can´t swim."

...Last American Whale: ... Stick a fork in their ass and turn them over, they were done.

Lou Reed from NY, CD NY, 1986

Von News&Links#Windows und News&Links#NSA&Co.

Bündnisse: Five Eyes, Nine Eyes, ...

Bündnisse: Five Eyes, Nine Eyes, ...

"Wir töten Leute auf der Basis von Metadaten"

Hacking und Spionage, netzpolitik.org, 24.02.2020

...

https://netzpolitik.org/2020/ist-whatsapp-sicher-genug-fuer-die-diplomatie/

https://netzpolitik.org/2020/is-whatsapp-safe-for-diplomats/

"Sie zerstören und rauben uns ALLES!!! Sei es die Gesundheit, den Frieden, die Kinder, die Alten, die Freude, das letzte Hemd !, Pia Berling @ krone.at, 21.08.2020, Profil auf Facebook,

"Versteht ihr Systemschaafe noch immer nicht, woraus es hinausläuft? Das C-Phantom nur ein Vorwand ist, um ALLES zu zerstören?

Ihr Wachkomaschafe werdet euren realen Albtraum noch erleben - aber nur einen Sekundenbruchteil, bis ihr in der wahren Realität- Hölle dieser Welt erwachen werdet.

Abermillionen Menschen werden sterben, abermillionen werden Selbstmord begehen, abermillionen werden ihr Hab und Gut verlieren, abermillionen werden durchdrehen, abermillionen werden verhungern, abermillionen werden dauerhaft krank sein... der Rest, der es überleben und überdauern soll, wird für die Menschenhasser die lebenden Zombies und die Sklaven sein!

Steht endlich auf? Auf was wartet ihr eigentlich noch, dass dies alles nur zu unserem Wohle geschieht, dass Politiker es gut mit uns meinen, dass die Dame oder der Herr bei den Systemmedien euch um 20h die Wahrheit erzählt?! Dass die meisten Ärzte euch etwa heilen wollen, dass Lehrer euch die Wahrheit lehren?

Wissenschaftler über alles erhaben sind?

Ihr erwartet, dass der Pfarrer am Sonntag euch ein Kuschelevangelium predigt - welches weichgespült ist und nicht der Wahrheit entspricht!

Geht raus aus der Wohlfühlzone und schützt wenigstens eure Kinder vor den Menschenfresser und Seelenvernichtern!!"

https://mobil.krone.at/2215247

Der Beitrag stammt aus dem Jahre 2006!!!

Wird Europa zur brutalen Diktatur ?, Pia Berling@facebook-profile, 26.09.2020

Die Folgen des Europäischen Haftbefehls sind, dass jeder EU-Bürger ständig Gefahr läuft, gegen irgendwelche ihm unbekannten ausländischen Strafgesetze zu verstoßen, da er ja niemals die Strafgesetze aller EU-Staaten kennen kann. Damit wären dann auch de facto sämtliche bürgerlichen Freiheiten (besonders die Meinungsfreiheit mit all ihren Rechten!) abgeschafft, und die EU wird wie einst die Sowjetunion und ähnliche Zusamenschlüsse eine brutale, totalitäre Diktatur. Diese Erkenntnisse decken sich mit denjenigen anderer krititscher Beobachter, wie z.B. des Herausgbers des unhängigen Nachrechtendienstes "Topic" Ulrich Skambraks.

Dieser schreibt: ...

https://m.facebook.com/100007295257794/posts/2608342166085600/?flite=scwspnss&extid=QA7sJVQDIZLm9Tnk

Galeria Karstadt Kaufhof

buero.de zieht Übernahmeangebot zurück, tagesschau.de, 22.12.2022

Das Schicksal des letzten deutschen Warenhauskonzerns Galeria Karstadt Kaufhof ist ungewisser denn je. Am Abend zog der Onlinehändler buero.de sein Übernahmeangebot für 47 Galeria-Filialen zurück.

https://www.tagesschau.de/wirtschaft/unternehmen/galeria-buero-de-uebernahme-101.html

Personalabbau

Amazon streicht 18.000 Jobs, tagesschau.de, 05.01.2023

Nach Jahren des Wachstums plant Amazon den größten Personalabbau der Firmengeschichte. Angesichts der Wirtschaftslage will der Online-Händler deutlich mehr Stellen kürzen als bislang angekündigt.

Hohe Inflation, steigende Zinsen und drohende Rezession: Die Entlassungswelle beim weltgrößten Online-Versandhändler Amazon fällt deutlich größer aus als zunächst gedacht. Vorstandschef Andy Jassy kündigte gestern Abend in einem Memo an die Beschäftigten die Streichung von mehr als 18.000 Stellen an. Im November war noch von lediglich 10.000 Jobs die Rede gewesen. Es handelt sich um den ersten größeren Personalabbau in der Geschichte des 1994 gegründeten US-Konzerns.

https://www.tagesschau.de/wirtschaft/unternehmen/amazon-personalabbau-kuendigungswelle-101.html

Wie Google und Facebook sich die Konkurrenz vom Leib halten, uncut-news.ch, 26.10.2021

Mit einer heimlichen Kooperation sollen die beiden Datenkonzerne dem freien Wettbewerb bei Online-Werbung geschadet haben - so lautet der Vorwurf von US-Justizbehörden gegen Google und Facebook. Wie tief die Konzerne offenbar verstrickt sind, zeigen Gerichtsdokumente.

Dokumente aus einem Gerichtsverfahren in den USA zeigen eine heimliche Kooperation zwischen Google und Facebook auf dem Online-Werbemarkt. Die beiden Unternehmen sollen verabredet haben, gemeinsam einen "Burggraben" gegen die Konkurrenz zu bauen, heißt es in einer kürzlich ungekürzt veröffentlichten Beschwerdeschrift, die die Generalstaatsanwälte mehrere US-Bundesstaaten vor einem Gericht in New York einbrachten. Bisher waren die Dokumente nur mit weitgehenden Schwärzungen einsehbar.

Google und Facebook gelten seit langem ...

https://netzpolitik.org/2021/werbemarkt-wie-google-und-facebook-sich-die-konkurrenz-vom-leib-halten/

https://uncutnews.ch/wie-google-und-facebook-sich-die-konkurrenz-vom-leib-halten/

Der Weltraum wird zunehmend zum Spielplatz für Milliardäre wie Jeff Bezos

Ein Krieg im Weltraum wäre katastrophal, uncut-news.ch, 05.04.2022

Krieg/Kriegsverbrechen/Militär/Armee/Rüstung

Der Weltraum wird zunehmend zum Spielplatz für Milliardäre, da Jeff Bezos´ Blue Origin mit seinem jüngsten Start seine 20. Mission markiert. Es ist leicht, Bezos und seine Vision von "einer Zukunft, in der Millionen von Menschen im Weltraum leben und arbeiten", zu verspotten, wahrscheinlich in weniger als sicheren Amazonas-Minenfabriken für weniger als großzügige Löhne. Dennoch muss ich zugeben, dass selbst diese Vision der von Präsident Trump geschaffenen US Space Force vorzuziehen ist.

Tatsächlich hat Amerikas Space Force eine andere Vision: "Der Weltraum ist eine Kriegsführungsdomäne". Amerikas Weltraum-"Wächter" wollen also den Weltraum beherrschen und nutzen, während sie Feinden und Rivalen den Zugang verwehren. Der Weltraum sollte jedoch als ein Ort der internationalen Zusammenarbeit und Kooperation und nicht als ein Bereich für Kampf und Kontrolle betrachtet werden. Selbst Russland und die USA haben bei Projekten wie der Internationalen Raumstation (ISS) friedlich zusammengearbeitet.

Zugegeben, Krieg im Weltraum sieht in Star Wars und Star Trek und ähnlichen Sci-Fi-Franchises sexy oder zumindest aufregend aus, mit Raumschiffen (oder "Raumschiffen"), Laserstrahlen (oder "Phasern") und jeder Menge Explosionen. Die Realität wäre jedoch weitaus chaotischer. Jede Art von Krieg im Weltraum wäre aus einer Vielzahl von Gründen potenziell verheerend - die Gefahr eines Atomkriegs auf der Erde ist einer davon.

Nehmen wir das unrühmliche Problem des Weltraummülls. Mitte der 1980er Jahre arbeitete ich im Air Force Space Command. Damals verfolgten wir etwa 6000 Objekte in der Erdumlaufbahn, von Wetter- und Spionagesatelliten bis hin zu verlorenen Werkzeugen und Astronautenhandschuhen. Das meiste davon war einfach nur Schrott, Überreste von Trägerraketen, Satellitentrümmer und ähnliche Objekte. Aber selbst kleine Teile können nicht ignoriert werden, wenn sie mit etwa 17.000 Meilen pro Stunde in der Umlaufbahn unterwegs sind. Bei dieser Geschwindigkeit könnten Kollisionen sogar die ISS außer Gefecht setzen. Tatsächlich haben sich die Besatzungen der ISS gelegentlich auf eine Notfallevakuierung vorbereitet, weil sie in der Nähe von sich schnell bewegenden Trümmern erwartet wurden.

Heute ist der Weltraum stärker bevölkert (und wichtiger) als je zuvor. Rund 27.000 von Menschenhand geschaffene Objekte umkreisen derzeit die Erde, und in den nächsten Jahren sollen Tausende weitere gestartet werden. Die Vermeidung von Kollisionen (und damit von noch mehr Schrott) ist schon jetzt schwierig. Jede Art von Krieg im Weltraum mit Angriffen auf Satelliten und Explosionen würde diese Zahl wahrscheinlich innerhalb weniger Tage verdoppeln oder verdreifachen. Die Kontrolle des Weltraumverkehrs wäre ein Albtraum, und kritische Satelliten, auf die wir uns täglich für lebenswichtige Kommunikation und Routinetransaktionen verlassen, würden gestört oder zerstört werden.

Ein Krieg im Weltraum würde auch die Spionagesatelliten stören, und ...

[...] In diesen chaotischen und ängstlichen Zeiten mag es verlockend sein, den Weltraum als einen weiteren Bereich zu betrachten, der beherrscht und ausgebeutet werden soll, um das "Vaterland" zu schützen. Aber die Erde ist unser wahres Zuhause, für uns alle, genauso wie der Weltraum wirklich uns allen gehören sollte, nicht nur den Milliardären oder den "Wächtern" des US-Militärs, als ein Bereich für zukünftige, friedliche Unternehmungen.

Auf dem Höhepunkt des von Nationalismus getriebenen Wettlaufs um den Weltraum in den 1960er Jahren schlug Star Trek vor, dass der Weltraum als "letzte Grenze" für die Erforschung des Menschen auf der Grundlage von Kooperation und Zusammenarbeit dienen könnte. Das ist die Vision, die ich unterstütze. In diesem Sinne sollten wir handeln, um diese Star Wars von unserem Planeten fernzuhalten, wo sie hingehören: in eine weit, weit entfernte Galaxie.

Quelle: War in Space Would Be Disastrous

https://uncutnews.ch/ein-krieg-im-weltraum-waere-katastrophal/

Im Westen dominieren nur noch Monopole - zum Nachteil der Bürger, uncut-news.ch, 15.09.2021

Wirtschaft/Konzerne/Monopole

Von Peter Haisenko

Wettbewerb und freie Märkte sind angeblich die Basis für den westlichen Kapitalismus und das demokratische System. Durch die Entwicklung zu immer größeren Einheiten sind aber Monopole entstanden, sowohl wirtschaftlich als auch politisch. Deswegen gibt es kaum noch echten Wettbewerb, schon gar nicht im politischen Bereich.

Seit etlichen Jahren haben Internetriesen wie Amazon &Co. die Wettbewerbsprinzipien auf den Kopf gestellt. Die großen Handelskonzerne haben Käuferkartelle gebildet, die darüber bestimmen können, ob und wie ein Produzent überleben darf. Sie bestimmen über ihren Einkaufspreis und somit darüber, welche Löhne die Produzenten ihren Angestellten bezahlen können. Vom Wettbewerb ist nur noch übrig geblieben, wie sich Produzenten im Lohndumping überbieten. Es geht so weit, dass Handelsriesen ...

https://uncutnews.ch/im-westen-dominieren-nur-noch-monopole-zum-nachteil-der-buerger/

Projekt Nimbus: Wie Amazon, Google Milliarden mit Israels Besatzung verdienten, uncut-news.ch, 31.03.2022

Das Projekt Nimbus hat einen "Geheimkrieg" entfacht, an dem hochrangige Generäle der israelischen Armee beteiligt sind, die alle um einen Anteil am Gewinn wetteifern, und hat dabei den Appetit vieler anderer internationaler Technologieunternehmen geweckt.

SEATTLE, WASHINGTON - "Wir sind anonym, weil wir Vergeltungsmaßnahmen fürchten". Dieser Satz war Teil eines von 500 Google-Mitarbeitern im vergangenen Oktober unterzeichneten Briefes, in dem sie die direkte Unterstützung der israelischen Regierung und des israelischen Militärs durch ihr Unternehmen beklagten.

In ihrem Brief protestierten die Unterzeichner gegen einen 1,2-Milliarden-Dollar-Vertrag zwischen Google, Amazon Web Services (AWS) und der israelischen Regierung, der Cloud-Dienste für das israelische Militär und die israelische Regierung bereitstellt, die "die weitere Überwachung von Palästinensern und die ungesetzliche Datensammlung über sie ermöglichen und den Ausbau der illegalen israelischen Siedlungen auf palästinensischem Land erleichtern".

Dies wird Projekt Nimbus genannt. Das Projekt wurde 2018 angekündigt und trat im Mai 2021 in Kraft, in der ersten Woche des israelischen Krieges gegen den belagerten Gazastreifen, bei dem über 250 Palästinenser getötet und viele weitere verwundet wurden.

Die Google-Mitarbeiter waren nicht nur darüber beunruhigt, dass ihr Unternehmen durch den Abschluss dieses Abkommens mit Israel direkt in die israelische Besetzung Palästinas verwickelt wurde, sondern waren ebenso empört über das "beunruhigende Muster der Militarisierung", das ähnliche Verträge zwischen Google - Amazon, Microsoft und anderen Tech-Giganten - mit dem US-Militär, der Einwanderungs- und Zollbehörde (ICE) und anderen Polizeibehörden sah.

In einem Artikel, der im Juni in der Zeitschrift The Nation veröffentlicht wurde, haben drei angesehene US-Wissenschaftler die finanzielle Komponente von Amazons Entscheidung aufgedeckt, sich in einem derart unmoralischen Geschäft zu engagieren, und argumentiert, dass solche mit dem Militär verbundenen Verträge "zu einer wichtigen Profitquelle für Amazon geworden sind". Dem Artikel zufolge wird geschätzt, dass AWS allein für 63 Prozent der Gewinne von Amazon im Jahr 2020 verantwortlich war.

https://uncutnews.ch/projekt-nimbus-wie-amazon-google-milliarden-mit-israels-besatzung-verdienten/

Ehemaliger CIA-Spezialist: Eine aggressivere Israel-Lobby wird 2022 kommen, uncut-news.ch, 29.12.2021

USA/DAS IMPERIUM

Von Philip Giraldi: Er ist ehemaliger CIA-Spezialist für Terrorismusbekämpfung und Offizier der Defense Intelligence Agency, der heute hauptsächlich als Kolumnist und Fernsehkommentator in Erscheinung tritt. Er leitet außerdem das Council for the National Interest eine Organisation, die für eine zurückhaltendere Politik im Nahen Osten eintritt.

https://uncutnews.ch/ehemaliger-cia-spezialist-eine-aggressivere-israel-lobby-wird-2022-kommen/

Regionalwährungen

Ein Kupfertaler gegen die Krise, tagesschau.de, 18.12.2021

Während die Gewinne der Onlinehändler stetig wachsen, fürchten viele kleine Geschäfte in Innenstädten um die wirtschaftliche Existenz. Regionalwährungen sollen das ändern.

https://www.tagesschau.de/wirtschaft/finanzen/regionalwaehrung-einzelhandel-101.html

Die Warenhauskette hatte bereits im vergangenen Jahr einen Staatskredit in Höhe von 460 Millionen Euro erhalten

Staatshilfe für Warenhäuser

Die nächste Rettung für Galeria, tagesschau.de, 26.01.2022

Der Warenhauskonzern Galeria bekommt erneut staatliche Hilfe. 250 Millionen Euro sollen aus dem Stabilisierungsfonds fließen. Experten kritisieren die Entscheidung der Bundesregierung scharf.

[...] Experten werten Kredit teilweise als Skandal

Auch wenn sich der Handelsverband Deutschland über die Hilfe erfreut zeigt, hagelt es Kritik von Handelsexperten, die im "Handelsblatt" teilweise sogar von einem Skandal sprechen. Sie sehen in den Millionenhilfen verbrannte Steuergelder. Denn die Warenhäuser kämpfen seit Jahren mit Problemen, haben in vielen Innenstädten schon Filialen geschlossen und Tausende Mitarbeiter entlassen - die Zukunft: ungewiss.

Aus Schröders Sicht entsteht eine Schieflage, wenn kleine Händler für Corona-Hilfen zahlreiche Anträge ausfüllen müssten und dann noch darum bangten, ob das Geld tatsächlich komme. Viele seien - im Gegensatz zu den Warenhäusern - völlig unverschuldet in diese Not geraten.

[...] Galeria hat deutschlandweit noch 131 Filialen. Besonders in kleineren Städten wurden die Kaufhäuser seit Jahren nach und nach geschlossen. Die Warenhauskette hatte bereits im vergangenen Jahr einen Staatskredit in Höhe von 460 Millionen Euro erhalten.

https://www.tagesschau.de/wirtschaft/unternehmen/staatskredit-galeria-101.html

Tedi und Kik übernehmen die Innenstädte: Wie wir Deutschlands Fußgängerzonen vor dem Ruin retten, CHIP, 24.01.2021

Der Lockdown wurde kürzlich verlängert, der Einzelhandel rutscht so immer weiter in die Krise. Lediglich Geschäfte des täglichen Bedarfs dürfen öffnen. Damit es nach der Pandemie nicht zu leeren Innenstädten kommt, muss sofort gehandelt werden - etwa in Form von Sofortprogrammen oder Konjunkturhilfen.

https://www.chip.de/news/Tedi-und-Kik-uebernehmen-die-Innenstaedte-Wie-wir-Deutschlands-Fussgaengerzonen-vor-dem-Ruin-retten_183248163.html

Omikron in China Corona per Post?

Omikron in China Corona per Post?, tagesschau.de, 25.01.2022

In der chinesischen Hauptstadt Peking soll sich eine Frau durch eine Paketsendung aus Kanada mit der Omikron-Variante angesteckt haben. Die Behörden forderten die Menschen auf, weniger im Ausland zu bestellen.

Von Benjamin Eyssel, ARD-Studio Peking

Im Staatsfernsehen werden Chinesinnen und Chinesen aufgefordert, keine Waren aus ausländischen Hochrisikogebieten zu bestellen, wenn nicht unbedingt notwendig. Sendungen aus dem Ausland sollen möglichst im Freien geöffnet werden und direkter Kontakt mit den Verpackungen so weit wie möglich vermieden werden. Man solle Masken und Handschuhe tragen, und alles gut desinfizieren.

https://www.tagesschau.de/ausland/asien/china-corona-per-post-101.html

Amazon liegt nicht nur beim Onlinehandel unangefochten an der Spitze, sondern auch bei Verstößen gegen den Datenschutz

Amazon liegt nicht nur beim Onlinehandel unangefochten an der Spitze, sondern auch bei Verstößen gegen den Datenschutz

Verletzung des Datenschutzes

Strafen erreichen bisherigen Höchststand, netzpolitik.org, 06.10.2021

Europäische Datenschützer bitten Unternehmen, die gegen den Datenschutz verstoßen, zunehmend zur Kasse. Im dritten Quartal verhängten sie Geldbußen von fast einer Milliarde Euro, alleine der Online-Händler Amazon soll knapp 750 Millionen Euro zahlen.

Amazon liegt nicht nur beim Onlinehandel unangefochten an der Spitze, sondern auch bei Verstößen gegen den Datenschutz. (Symbolbild) - Gemeinfrei-ähnlich freigegeben durch unsplash.com ANIRUDH

Europaweit schnellen Sanktionen für Verstöße gegen den Datenschutz in die Höhe. Im dritten Quartal 2021 sollen Bußgelder von insgesamt 984 Millionen Euro verhängt worden sein, geht aus einer Analyse des Finanzberaters Finbold hervor. Im gesamten Jahr 2020 waren es noch 306 Millionen Euro, in den ersten beiden Quartalen des laufenden Jahres lediglich 50 Millionen.

Amazon unangefochten an der Spitze

Spitzenreiter ist Amazon. Gegen den Onlinehandelsriesen verhängten die luxemburgischen Datenschützer wegen missbräuchlichem Online-Targeting ein Bußgeld von fast 750 Millionen Euro, dahinter folgt WhatsApp mit 225 Millionen Euro. Beide Strafen stammen aus diesem Jahr. An dritter Stelle rangiert Google mit mehr als 50 Millionen, den Löwenanteil macht eine Strafe französischer Behörden aus dem Jahr 2019 aus. Laut Finbold taten sich vor allem Unternehmen aus dem Tech- und Telekommunikationssektor mit Verletzungen des Datenschutzes hervor.

Auf Länder heruntergebrochen führt Luxenburg mit dem Amazon-Bußgeld die Statistik an, etwas abgeschlagen ist Irland mit 225 Millionen. Beide EU-Länder locken große Unternehmen mit großzügigen Konditionen, etwa bei der Steuergesetzgebung. Das drittplatzierte Italien verhängte lediglich 86 Millionen Euro in 92 Fällen.

https://netzpolitik.org/2021/verletzung-des-datenschutzes-strafen-erreichen-bisherigen-hoechststand/

Untersuchung der EU-Kommission

Online-Bewertungen oft nicht nachprüfbar, tagesschau.de, 20.01.2022

Viele Onlineshops bauen ihren Erfolg auf positiven Kundenbewertungen auf. Doch wie verlässlich sind diese Ratings? Die EU-Kommission äußert Zweifel - auf Grundlage einer aktuellen Untersuchung.

Die Kundenbewertungen auf zahlreichen Internetseiten in der EU sind einer Untersuchung zufolge möglicherweise nicht vertrauenswürdig. Bei fast zwei Dritteln der untersuchten Webseiten gebe es entsprechende Zweifel, teilte die EU-Kommission mit.

Für den Bericht hatten nationale Verbraucherschutzbehörden 223 Internetseiten wie Onlineshops, Suchmaschinen und Preisvergleichsdienste unter die Lupe genommen. Bei 144 Seiten konnten die Behörden den Angaben zufolge nicht bestätigen, dass ausreichend überprüft wurde, ob Kundinnen und Kunden die Produkte auch tatsächlich genutzt haben, bevor eine Bewertung veröffentlicht wurde. Konkrete Namen der Seiten wurden nicht genannt.

"Nutzerbewertungen sind eine ganz zentrale Entscheidungshilfe beim Onlinekauf", sagte Kartellamtspräsident Andreas Mundt. Online verkauften sich Produkte und Dienstleistungen mit vielen und mit positiven Bewertungen deutlich besser, als solche mit wenigen oder negativen Bewertungen. Fake-Bewertungen seien ein weit verbreitetes Phänomen.

Der Bericht des Kartellamtes beschreibt, wie sie entstehen können. So gebe es spezialisierte Dienstleister, bei denen positive Bewertungen gekauft werden könnten. Dabei würden Nutzern häufig kostenlos Produkte überlassen oder andere Belohnungen für positive Bewertungen gewährt. Auch Software, sogenannte Bots, könnten eingesetzt werden, um Bewertungen künstlich zu erzeugen.

Bei manchen Portalen sind laut Kartellamt vor allem die positiven Bewertungen sichtbar, wodurch ein verzerrtes Bild entstehe. Grund hierfür könne sein, dass zum Beispiel ein negativ bewertetes Restaurant beim Portalbetreiber einen Eintrag als kritisch gemeldet und die Löschung verlangt habe.

https://www.tagesschau.de/wirtschaft/verbraucher/onlinebewertungen-kritik-101.html

Daten an hunderte von Drittparteien

Nach Klage der Verbraucherzentrale: Cookie-Banner von Focus Online illegal, netzpolitik.org, 21.12.2022

Das Cookie-Banner von Focus Online verstößt gegen das Datenschutzrecht, hat das Landgericht München entschieden. Geklagt hatte der Verbraucherzentrale Bundesverband gegen fünf große deutsche Verlage - musste aber zunächst herausfinden, ob er überhaupt klagen darf.

[...] Der VZBV warf Burda darüberhinaus vor, personenbezogene Daten selbst dann zu sammeln, wenn Nutzer:innen die Einwilligung in die Datenverarbeitung auf der ersten Ebene des Cookie-Banners verweigern würden. Der Burda Verlag rechtfertigt dies mit seinem "berechtigten Interesse", Nutzer:innendaten zu verarbeiten.

Burda beruft sich auf das Transparency and Consent Framework TCF der Werbeorganisation IAB Europe. Damit wird die Zustimmung von Nutzer:innen, die nur durch einen einzigen Klick in einem vorgeschalteten Cookie-Banner erfolgte, als Grundlage genutzt, die gesammelten Daten an teilweise Hunderte von Drittparteien weiterzugeben. Dieser Geschäftsrahmen wurde in diesem Februar von der zuständigen belgischen Datenschutzbehörde bereits für unzulässig erklärt, die Entscheidung ist aufgrund einer Klage von IAB Europe jedoch noch nicht rechtskräftig.

[...] Tatsächlich ist das Vorgehen des Gerichts bemerkenswert. Denn dass in diesem Fall der VZBV beschwerdeführend auftritt, ist neu. Eigentlich sind es die Datenschutzbeauftragten der Länder, die dafür zuständig sind, Unternehmen in Deutschland bei der Datenverarbeitung auf die Finger zu schauen. Diese hatten 2020 eine Prüfung von Verlags-Websites angestoßen. Die Überprüfung blieb bislang ohne erkennbare Konsequenzen.

https://netzpolitik.org/2022/nach-klage-der-verbraucherzentrale-cookie-banner-von-focus-online-illegal/

Fünf-Sterne-Fake

Auf der Spur gekaufter Bewertungen, tagesschau.de, 02.02.2022

Hinter gefälschten Online-Bewertungen von Restaurants oder Ärzten stecken oft professionelle Agenturen. Recherchen von BR und Plusminus zeigen, wie sich die Hintermänner juristischen Konsequenzen entziehen.

Sie führen Verbraucher in die Irre, schaden dem Wettbewerb und untergraben das Vertrauen in Onlineshops und Vergleichsportale: gefälschte Bewertungen, abgebeben von angeblichen Kundinnen oder Kunden. Solche Fake-Bewertungen sind weit verbreitet.

Dahinter steckt ein lukratives Geschäft, betrieben von spezialisierten Agenturen. Die Verkäufer von Top-Bewertungen mit fünf Sternen werben ungeniert damit, Käufer von positivem Feedback würden "mehr Umsatz" machen.

Die bestellten Lobeshymnen bei Onlineshops und auf Bewertungsportalen zu platzieren, scheint einfach. In einer Untersuchung stellte die EU-Kommission kürzlich fest: Ein Großteil der Plattformen, die Bewertungen veröffentlichen, ist nicht vertrauenswürdig. Denn rund zwei Drittel der untersuchten Portale kontrollieren nicht ausreichend, ob Bewertungen von angeblichen Kunden einfach nur erfunden wurden.

https://www.tagesschau.de/investigativ/br-recherche/fake-bewertungen-101.html

Immer mehr Beschwerden gegen DHL: Das sind die Gründe, CHIP, 21.02.2022

Das Original dieses Beitrages ist zuerst erschienen auf inside digital*

Ein aktueller Bericht der Bundesnetzagentur zeigt, dass sich die Zahl der Schlichtungsverträge im vergangenen Jahr verdoppelt hat. Besonders DHL sticht dabei hervor - kein anderer Konzern erhält mehr Beschwerden. Woran das liegt, lesen Sie hier.

https://www.chip.de/news/Immer-mehr-Beschwerden-gegen-DHL-Das-sind-die-Gruende_184113980.html

Ärger für DHL- und Post-Kunden: Neue App-Funktion sorgt für massive Probleme, CHIP, 14.03.2022

Viele Nutzer der DHL- und Post-App klagen derzeit über ein ärgerliches Problem: Den Meldungen zufolge werden die Briefankündigungen aktuell gar nicht mehr oder falsch angezeigt. Inzwischen haben sich auch die Konzerne zur Problematik geäußert.

https://www.chip.de/news/Aerger-fuer-DHL-und-Post-Kunden-Neue-App-Funktion-sorgt-fuer-massive-Probleme_184161379.html

Ebay-Paketdienst Orangeconnex.cn

Einige Bestellungen aus Fernost, bei uns drei der Zahl von insgesamt über 30, wurden einfach nicht geliefert. Wie die jeweilige Sendungsverfolgung ergab, versandeten sie nach monatelangem Zustellweg über den Destination Hub als Zwischenstation über Wochen und Monate in der Endstation vor Ort namens örtlicher (local) Destination Sorting Center (NL, DE).

Der über CS@orangeconnex.cn per Email konsultierte Dienst riet zum Einplanen von Verzögerungszeiten von üblicherweise bis zu 28 Tagen - nach denen leider immer noch keine Zustellung erfolgte.

Schließlich erstatte EBay in solchen Fällen nach Kontaktierung des jeweiligen Verkäufers aber den vollständigen Kaufpreis selbst nach Ablauf der Frist des Käuferschutzes., Gooken, 21.02.2022

Bei der Zustellung durch einen anderen Paketdienst wie hier Hermes sollte man persönlich anwesend sein: Am besten wartet man täglich direkt vorm Briefkasten auf den "Götterboten" auf den entscheidenden Einwurf.

Die Zustellung einer gewichtigen Sendung erfolgte davon in einem Fall über einen von Hermes beauftrageten örtlichen Sub-Paketdienst (in diesem Fall Madeo) spätnachts gegen 21.30 Uhr kontaktlos (stillschweigend) vor der Haustür auf der soundsovielten Etage.

Einmal erhaltene Ware aus Fernost erweist sich immer wieder als gewohnt preiswert, langlebig und gut:

Alles in allem sind wir damit sehr zufrieden!

Onlinehandel

Kartellamt warnt vor Fake-Bewertungen, tagesschau.de, 06.10.2020

Der Onlinehandel boomt - und viele Verbraucher verlassen sich auf Nutzerbewertungen, wenn sie im Internet einkaufen. Doch oft seien die manipuliert, so das Bundeskartellamt. Portale müssten dagegen mehr unternehmen.

Das Bundeskartellamt warnt vor Fake-Bewertungen für Produkte in Online-Shops. "Bewertungen im Internet stammen teilweise gar nicht von echten Nutzern oder werden inhaltlich manipuliert", heißt es in einem Bericht der Behörde. Auch Bewertungen für Ärzte oder Hotels seien manchmal gefälscht, ohne dass dies für Verbraucher erkennbar sei.

Das Bundeskartellamt forderte Online-Portale und Suchmaschinen dazu auf, beherzter gegen Fake-Bewertungen vorzugehen. Die meisten Portale verwendeten bislang lediglich Wortfilter oder verließen sich auf nachträgliche Meldungen von auffälligen Bewertungen, kritisieren die Wettbewerbshüter.

Künstliche Intelligenz gegen Manipulation

Es gebe verschiedene Methoden, Manipulationen aufzuspüren - etwa mit Hilfe Künstlicher Intelligenz. Doch nur wenige Portale nutzten diese, so die Behörde. Es werde viel zu selten vorab überprüft, ob Bewertungen tatsächlich von Käufern des Produkts stammten.

Mundt appellierte an die Verbraucher, Produktbewertungen kritisch zu betrachten. "Achten Sie auf mögliche Hinweise wie übertriebene Sprache und wiederkehrende Muster", sagte der Kartellamtspräsident.

Es sei sinnvoll, stets möglichst viele Bewertungen eines Produkts oder eines Unternehmens zu lesen. Einen Hinweis auf die Glaubwürdigkeit könnten andere Bewertungen des selben Nutzers sein. Zudem empfiehlt das Kartellamt, auffällige Bewertungen beim Betreiber des Portals zu melden.

"Ein klarer Aufruf zum Handeln"

"Die heutigen Ergebnisse sind ein klarer Aufruf zum Handeln", sagte EU-Justizkommissar Didier Reynders. Zudem hieß es, dass 104 der 223 Websites nicht darüber informierten, wie Bewertungen gesammelt und verarbeitet werden. 118 Seiten enthielten keine Informationen darüber, wie gefälschte Bewertungen verhindert würden. Mindestens 55 Prozent der überprüften Websites verstoße möglicherweise gegen die Richtlinie über unlautere Geschäftspraktiken, teilte die EU-Kommission mit. Damit die Websites korrigiert werden, sollen sich nun die nationalen Behörden mit den betreffenden Händlern in Verbindung setzen.

https://www.tagesschau.de/wirtschaft/fake-bewertungen-kartellamt-101.html

Trotz Neuregelung

Amazon entsorgt weiterhin Neuwaren, tagesschau.de, 20.05.2021

Amazon vernichtet weiterhin systematisch Neuwaren. Das zeigen Recherchen von Panorama und der "Zeit". Eine gesetzliche Neuregelung sollte dies eigentlich verhindern, doch es fehlt an entsprechenden Verordnungen.

[...] Wie viele Tonnen Neuware das übersetzt bedeutet, verrät der Konzern nicht.

Amazon steht wegen der Entsorgung von Neu- oder Retourwaren nicht zum ersten Mal in der Kritik. Nach einer Reihe von Medienberichten - unter anderem vom NDR im Dezember 2019 - kündigte Bundesumweltministerin Svenja Schulze im Februar 2020 eine Novelle des Kreislaufwirtschaftsgesetzes an, mit der die Unternehmen stärker in die Verantwortung genommen werden sollten. Man wisse, dass neuwertige Ware vernichtet wird. "Das ist etwas, dem ich jetzt endlich einen Riegel vorschieben will", so Schulze damals.

Gesetz wird nicht umgesetzt

Eine sogenannte "Obhutspflicht" sollte Abhilfe schaffen, damit bei den Unternehmen neuwertige Produkte nicht einfach im Müll landen. Mit dieser Regelung sei zum ersten Mal eine gesetzliche Grundlage geschaffen worden, um die Vernichtung neuwertiger Waren zurückzudrängen, so Schulze damals. Das Gesetz gilt seit 2020, aber es wird bislang mangels notwendiger Verordnungen nicht umgesetzt. An denen werde bereits gearbeitet, so Schulze vor mehr als 15 Monaten.

Bisher kam es aber zu keiner einzigen Verordnung. Das Bundesumweltministerium verweist darauf, man betrete mit der gesetzlichen Obhutspflicht juristisches Neuland. Vor konkreten Rechtsverordnungen müsse man wissen, wie viele Waren überhaupt vernichtet werden. "Denn nur mit diesen Daten können wir Schlupflöcher vermeiden und sicherstellen, dass keiner den neuen Regeln ausweichen kann. Die Pflicht für Unternehmen zur Transparenz ist also der nächste logische Schritt", so ein Sprecher des Bundesumweltministeriums gegenüber Panorama und "Zeit".

Auf Anfrage macht das Umweltministerium erstmals deutlich, bei welchen Händlern es das Problem sieht: "Die Verordnung soll weniger auf kleine, mittelständische Händler abzielen als auf große Unternehmen, bei denen Überproduktion und Warenvernichtung oft Teil des Geschäftsmodells ist."

Konkrete Verordnung ist nicht in Sicht

Ob überhaupt irgendwann konkrete Verordnungen zur Obhutspflicht verabschiedet werden, ist ungewiss. Vertreter verschiedener Händlerverbände, die mit dem Umweltministerium wegen der Obhutspflicht im Austausch sind, gehen nicht davon aus, dass in dieser Legislaturperiode noch eine Verordnung in Kraft treten werde. Mehrere Treffen zwischen dem Ministerium, den Verbänden und den Unternehmen haben bislang nicht einmal zu einem Entwurf einer Verordnung geführt.

Selbst das Bundesumweltministerium hält es für sehr unwahrscheinlich, dass noch in dieser Legislaturperiode eine entsprechende Transparenz-Verordnung auf den Weg gebracht wird.

https://www.tagesschau.de/investigativ/ndr/amazon-297.html

Der Westen

Kampf gegen Müll

Wie Taucher die Ägäis vom Plastik befreien, tagesschau.de, 05.08.2019

Tonnenweise Kunststoffmüll hat sich vor der Ägäis-Insel Andros im Mittelmeer angesammelt. Aktivisten versuchen, den Dreck aus dem Wasser zu holen. Ein fast aussichtsloses Unterfangen.

https://www.tagesschau.de/ausland/plastik-muell-griechenland-101.html

Amazon, eBay und Co.: Warum 20 Millionen neue Produkte jährlich im Müll landen, CHIP/DPA, 10.10.2019

Amazon Konto löschen

Allein im vergangenen Jahr entsorgten Online-Händler in Deutschland rund 7,5 Millionen Retouren. Forscher sprechen von einer "unnötigen Verschwendung".

Online-Händler in Deutschland haben allein im vergangenen Jahr rund 7,5 Millionen zurückgeschickte Artikel entsorgt, obwohl sie diese hätten spenden oder wiederverwerten können.

Das entspricht knapp 40 Prozent aller weggeworfenen Retouren, wie Wirtschaftswissenschaftler der Universität Bamberg ermittelten. Es sei "eine unnötige Verschwendung", kritisierte Björn Asdecker, Leiter der Forschungsgruppe.

Schätzungsweise fast 20 Millionen zurückgeschickte Artikel landeten demnach 2018 in Deutschland im Müll. Dabei handelt es sich um Kleidung, aber auch um Elektro- und Freizeitartikel, Möbel und Haushaltswaren sowie Produkte des täglichen Bedarfs.

Massenentsorgung durch Vorschriften der Markeninhaber

Die Ware zu entsorgen sei günstiger und bedeute viel weniger Aufwand, so das Ergebnis der Umfrage. Manche Händler seien auch unsicher, welchen Wert die Retouren noch haben und wer eine Spende überhaupt gebrauchen kann.

Oft lasse sich die Ware auch nicht mehr verwerten. Rund eine Million Artikel werden laut der am Mittwoch veröffentlichten Studie aber nur entsorgt, weil es die Marken- oder Patentinhaber den Händlern so vorschreiben.

https://www.chip.de/news/Amazon-eBay-und-Co.-20-Millionen-neue-Produkte-landen-jaehrlich-im-Muell_174975212.html

Kunststoffverbrauch

37,4 Kilo Plastikmüll pro Kopf, tagesschau.de, 25.10.2018

In den Weltmeeren schwimmen etwa 150 Millionen Tonnen Plastik. In Deutschland produziert jeder Einwohner durchschnittlich 37,4 Kilo Plastikmüll pro Jahr - das ist Platz drei im EU-Ranking. Diese und weitere Fakten in Grafiken.

http://www.tagesschau.de/multimedia/bilder/plastikmuell-grafiken-101.html

https://www.tagesschau.de/wirtschaft/mehrweg-kampagne-101.html

Studie der Universität Bamberg

Millionen Retouren für die Tonne, tagesschau.de, 09.10.2019

Elektroartikel, Möbel oder Haushaltswaren: Was als Retoure zum Händler zurückgeht, wird nicht unbedingt weiterverkauft. Millionen Artikel sind 2018 im Müll gelandet - vor allem, weil es billiger war.

https://www.tagesschau.de/wirtschaft/retourenentsorgung-101.html

Kritik von Umweltschützern

Müll im Meer wegen Amazon?, tagesschau.de, 15.12.2020

Der Einkauf im Internet ist einfach und bequem, jedoch verursachen die Verpackungen viel Müll. Umweltschützer warnen vor den Folgen von Folien und Schutzhüllen in den Weltmeeren.

https://www.tagesschau.de/wirtschaft/technologie/onlinehandel-plastikmuell-weltmeere-101.html

Mehr zu diesem Thema:

WWF: Eine Million Tonnen Geisternetze im Meer, 29.10.2020, https://www.tagesschau.de/inland/wwf-plastik-geisternetze-101.html

Bündnis gegen Plastik fordert Bund zum Handeln auf, 05.02.2020, https://www.tagesschau.de/inland/buendnis-gegen-plastik-101.html

Studie zur Müll in den Meeren, Johannes Jolmes, NDR, https://www.tagesschau.de/multimedia/video/video-796703.html

EU-Vergleich

Deutsche produzieren viel Plastikmüll, tagesschau.de, 22.11.2017

In Deutschland wird pro Einwohner deutlich mehr Plastikmüll verursacht als im Durchschnitt der Europäischen Union. Im Jahr 2015 lag die Bundesrepublik rund sechs Kilogramm über dem EU-Schnitt. Spitzenreiter sind die Deutschen jedoch nicht. | mehr, https://www.tagesschau.de/inland/deutsche-plastikmuell-101.html

Studie zu Meeresverschmutzung

Millionen Tonnen Mikroplastik im Atlantik, tagesschau.de. 19.08.2020

Dass Mikroplastik unsere Weltmeere verschmutzt, ist bekannt. Nun haben Forscher erstmals gemessen, wieviel davon allein im Atlantik schwimmt - die Zahlen sind erschreckend hoch.

https://www.tagesschau.de/ausland/mikroplastik-atlantik-101.html

Umweltverschmutzung: Mikroplastik - wie die Industrie mit Rohplastik die Meere verseucht, STERN.de, 19.12.2019

Jede Woche nimmt ein Mensch fünf Gramm Mikroplastik auf. Bisher dachte man, dass die Partikel vor allem aus Müll entstehen, dabei wird offenbar ein großer Teil davon durch fabrikfrische Pellets erzeugt, die bedenkenlos in die Umwelt entsorgt werden.

https://www.stern.de/digital/technik/mikroplastik---wie-die-industrie-mit-rohplastik-die-meere-verseucht-8911624.html

Europäischer Vergleich

Deutschland beim Verpackungsmüll ganz vorn, tagesschau.de, 18.11.2021

227,55 Kilogramm pro Kopf - so viel Verpackungsmüll hat im Jahr 2019 jeder Bürger in Deutschland verursacht. Das sind 50 Kilogramm mehr als der europäische Mittelwert. Ohne Gesetz gelingt keine Besserung, meinen Umweltschützer und -amt.

Noch schnell einen Cappuccino für unterwegs, das Sushi für den Abend und, ach ja, das Paket ist auch gekommen - eine ganze Menge Müll kommt da bei Einweg-to-go zusammen. Jeder Deutsche hat 2019 statistisch gesehen einen Rekordwert von 227,55 Kilogramm Verpackungsmüll verursacht. Damit liege Deutschland 50 Kilogramm über dem europäischen Mittelwert beim Pro-Kopf-Verbrauch von 177,38 Kilogramm, erklärte die Deutsche Umwelthilfe (DUH) unter Berufung auf Zahlen des Umweltbundesamtes.

Die Gesamtmenge an Verpackungsmüll von 18,91 Millionen Tonnen in 2019 stelle einen europäischen Spitzenplatz dar. Gegenüber dem Jahr zuvor nahm die Menge laut Umwelthilfe um nochmals 47.000 Tonnen oder 0,2 Prozent Abfall zu - gegenüber dem Jahr 2010 waren es gar 18,1 Prozent.

Befeuert werde der Trend zu immer mehr Verpackungen durch Einweg-to-go-Produkte, den wachsenden Onlinehandel und immer kleinere Verpackungsgrößen, erklärte die Umwelthilfe.

https://www.tagesschau.de/inland/gesellschaft/verpackungsmuell-111.html

Bericht des Umweltbundesamts

226,5 kg Verpackungsmüll pro Kopf und Jahr: Was sich in Deutschland ändern muss, FOCUS Online, 19.11.2019

Pro Kopf fallen in Deutschland jährlich rund 226,5 Kilogramm Verpackungsmüll an. Zu viel, warnt das Umweltbundesamt in einem aktuellen Bericht. Verbraucher und Industrie müssen umdenken.

https://www.focus.de/perspektiven/nachhaltigkeit/bericht-des-umweltbundesamts-226-5-kg-verpackungsmuell-pro-kopf-und-jahr-was-sich-in-deutschland-aendern-muss_id_11364168.html

Forderung nach deutlich mehr Mehrwegangeboten

Auch das Umweltbundesamt UBA appellierte an Unternehmen, "ihre Verpackungen zu überprüfen und systematisch ökologisch zu optimieren". Das schließe auch deren Recyclingfähigkeit mit ein. Zudem müssten deutlich mehr Mehrwegangebote eingeführt werden, neben Getränkeverpackungen auch in Bereichen wie dem Versandhandel und dem Verzehr to go.

Laut UBA lag der Mehrweganteil für Getränkeverpackungen mit zuletzt 41,8 Prozent im Jahr 2019 deutlich unter dem gesetzlich vorgesehenen Ziel von 70 Prozent. "Dieses Ziel kann ohne die Einführung zusätzlicher Maßnahmen offenbar nicht erreicht werden", lautet auch das Fazit dieser Behörde.

https://www.tagesschau.de/inland/gesellschaft/verpackungsmuell-111.html

Nachhaltige Mode

T-Shirts für den Komposthaufen, tagesschau.de, 28.12.2021

Teile der Modeindustrie streben nach einem grünen Image und produzieren biologisch abbaubare Textilien. Denn bisher haben Kleider vor allem aus synthetischen Fasern ein Entsorgungsproblem.

So einfach kann das sein: T-Shirt lang genug getragen, gefällt nicht mehr - ab auf den Kompost. In sechs bis zwölf Monaten soll sich der Stoff zersetzen und im Boden in Wohlgefallen auflösen. Zurück zu Mutter Erde. Damit wirbt zum Beispiel die Schweizer Modemarke Calida für ihrer Produktlinie "100% Nature". Möglich wird das, weil Bustiers, Unterhosen und T-Shirts aus der Faser "Tencel" gewebt sind und die aus Holz hergestellt wird.

https://www.tagesschau.de/wirtschaft/technologie/kleidung-kompost-101.html

Fast-Fashion-Müllberge

Afrikas Second-Hand-Alptraum, tagesschau.de, 22.01.2022

Hunderte Tonnen Second-Hand-Kleidung landen täglich allein in Ghana. Doch viel davon wandert in den Müll. Die Billigware ist längst zu einer Gefahr für Natur und Mensch geworden.

https://www.tagesschau.de/wirtschaft/weltwirtschaft/fast-fashion-afrika-muell-101.html

Streit mit Kartellbehörde

Amazon soll Milliardenstrafe in Italien zahlen, tagesschau.de, 09.12.2021

Die italienischen Wettbewerbshüter haben gegen den US-Konzern Amazon eine Milliardenstrafe wegen Missbrauchs seiner Marktposition verhängt. Auch soll ein Treuhänder künftig das Unternehmen überwachen.

https://www.tagesschau.de/wirtschaft/unternehmen/amazon-strafe-italien-101.html

Etwa 40.000 deutsche Händler bieten Produkte auf Amazon an, rund die Hälfte nutzt den FBA-Service

So können sie auf Amazon ihre Ware als "Marken"-Produkt präsentieren - und zu einem Vielfachen des Einkaufpreises anbieten

Amazon

Milliarden-Geschäft mit Pseudo-Marken, tagesschau.de, 02.12.2021

Auf Amazon können Kunden Tausende Marken-Produkte - oft importierte Massenware - exklusiv kaufen. Was für Kunden intransparent ist und Gefahren birgt, ist für Amazon lukrativ und nahezu risikolos, wie Panorama-Recherchen zeigen.

[...] FBA-Business boomt

Dank des Amazon-Services boomt seit einigen Jahren ein ganz eigener Geschäftszweig, das sogenannte FBA-Business. Händler suchen gezielt mit spezieller Software nach Marktlücken auf Amazon - meist im Preissegment von unter 100 Euro. Dann bestellen sie die Massenware über andere Plattformen, etwa bei Alibaba in China. Dort bieten Hersteller ihre Produkte in großer Stückzahl an. Der Clou: Die Zwischenhändler können sich ein eigenes Logo, einen eigenen Namen aufdrucken lassen. So können sie auf Amazon ihre Ware als "Marken"-Produkt präsentieren - und zu einem Vielfachen des Einkaufpreises anbieten.

Einer, der sich in diesem Geschäft auskennt, ist Nicklas Spelmeyer. Der 23-Jährige inszeniert sich in etlichen YouTube-Videos als erfolgreicher Geschäftsmann und Berater. Er sagt gegenüber Panorama, er habe schon 500 Leuten beim Start ihres FBA-Geschäfts geholfen. Angefangen habe er selbst mit dem Verkauf von Kaltraucherzeugern zum Räuchern von Fleisch oder Fisch, berichtet er in einem seiner Videos.

Aktuell hat er etwa Pfannen und Töpfe im Angebot. Demnächst soll ein Kletterbaum für Katzen kommen. Es sei schwer, etwas zu finden, was man nicht bei Amazon verkaufen könne, sagt Spelmeyer. Derzeit verkauft er auch Fahrradtaschen. Seine Marke "Forrider" hat er vor zwei Jahren offiziell angemeldet. Auf Amazon präsentiert sie sich als junges, dynamisches, Fahrrad-begeistertes Unternehmen: "Wir bauen Fahrradtaschen aus Leidenschaft", heißt es dort. Tatsächlich werden sie von chinesischem Unternehmen hergestellt und geliefert.

"Völlig intransparent"

Spelmeyer findet das nicht verwerflich. Dinge würden eben weltweit zusammengebaut. "Ich würde jetzt nicht sagen, nur weil es aus China ist, dass keine Leidenschaft dahinterstecken kann", sagt er im Interview mit Panorama. Und: Der Händler gibt sich im FBA-System quasi als Hersteller aus.

Das Problem für die Kunden: Sie können nicht erkennen, woher die Produkte kommen. Von wem und wie sie hergestellt würden, das bleibe "völlig intransparent", sagt Iwona Husemann von der Verbraucherzentrale NRW. Im Fall der Fahrradtaschen wird etwa als Hersteller auf der Amazon-Seite "Forrider" genannt, im Impressum steht eine Firma mit Sitz in Berlin. Dass die Taschen aus China geliefert werden, steht nirgends.

Hinzu kommt: "Die meisten Verbraucher wissen nicht, dass sie gerade gar nicht bei Amazon kaufen", sagt Husemann. Der Konzern sieht sich nur als eine Art Vermittler zwischen Händler und Käufer. Sollte etwas mit dem Produkt nicht in Ordnung sein, übernimmt Amazon in Europa keine Haftung.

"Die meisten dieser Verkäufer halten ihre Produkte wahrscheinlich niemals in der Hand", sagt der Amazon-Experte Juozas Kaziukėnas von "Marketplace Pulse", einer Research-Firma in den USA. Er beschreibt den FBA-Handel als "eine Art Computerspiel" - allerdings mit physischen Produkten. Verheerend könne das sein, wenn potenziell "unsichere", "gefährliche" oder "gefälschte" Produkte verkauft würden. "Da kann alles mögliche schief gehen", sagt Kaziukėnas. Denn es werden nicht nur Taschen oder Pfannen auf diesem Weg importiert, sondern auch Helme, Kinderspielzeug, elektronische Geräte oder Medizinprodukte.

Viele Produkte gefährlich

Wie groß die Gefahr ist, zeigen etwa zwei Stichproben aus dem vergangenen Jahr: vom europäischen Verbraucherverband BEUC und von der dänischen Handelskammer. Beide haben Produkte von Dritthändlern auf Plattformen, auch bei Amazon, bestellt und getestet. Das Ergebnis: Viele waren gefährlich und hätten nicht verkauft werden dürfen.

Und das birgt nicht nur für die Kunden Risiken, sondern auch für die Verkäufer, erklärt Mark Steier, einst einer der erfolgreichsten Ebay-Händler in Deutschland und nun Experte für E-Commerce. Sie könnten zwar durch das FBA-System schnell Marken etablieren und so Gewinne erzielen. Andererseits würden viele die Risiken unterschätzen. "Sie übersehen, wenn etwa Produkte hierzulande gar nicht vertrieben werden dürfen, weil sie etwa Sicherheitsstandards nicht erfüllen."

Insgesamt ist dieses Geschäft für Amazon nahezu risikolos und zugleich sehr profitabel. Etwa 40.000 deutsche Händler bieten Produkte auf Amazon an, rund die Hälfte nutzt den FBA-Service. Hinzu kommen Hunderttausende Dritthändler aus mehr als 100 weiteren Ländern, die ebenfalls auf der deutschen Amazon-Seite Waren verkaufen. Sie alle zahlen hohe Gebühren und oft zusätzlich viel Geld für Werbung, um prominent auf der Plattform aufzutauchen. Den Händlern würden am Ende etwa 20 Prozent des Verkaufspreises bleiben, schätzt Juozas Kaziukėnas von "Marketplace Pulse". 40 bis 50 Prozent kassiere Amazon. Auf Anfrage zu diesen konkreten Zahlen hat das Unternehmen nicht geantwortet.

Klar ist aber: Weltweit nahm Amazon 2020 laut MarketplacePulse etwa 300 Milliarden US-Dollar mit diesem Geschäft ein - etwa 50 Prozent mehr als im Vorjahr. In Deutschland waren es knapp 30 Milliarden Euro, und damit etwa 63 Prozent seines Handelsumsatzes, schätzt das Institut für Handelsforschung in Köln.

https://www.tagesschau.de/investigativ/panorama/amazon-tricks-markenprodukte-101.html

Weltmacht Amazon - Das Reich des Jeff Bezos, USA 2020, zdf-info, 17.09.2021, 21:00 Uhr

Jeff Bezos ist nicht nur einer der reichsten Männer der Welt, er hat mit Amazon ein riesiges Geschäftsimperium aufgebaut, das in der Geschichte des Kapitalismus seinesgleichen sucht. Politiker und Regulierungsbehörden auf der ganzen Welt diskutieren über die globalen Auswirkungen von Amazon. Rufe werden laut, die Macht von Jeff Bezos zu zügeln, denn Amazon expandiert in viele Branchen des Weltmarktes und setzt Mitbewerber unter Druck.