Spenden Sie an Gooken über PayPal.me :

Pay by Paypal.me: spenden oder zahlen Sie an Gooken: Bitte hier klicken!

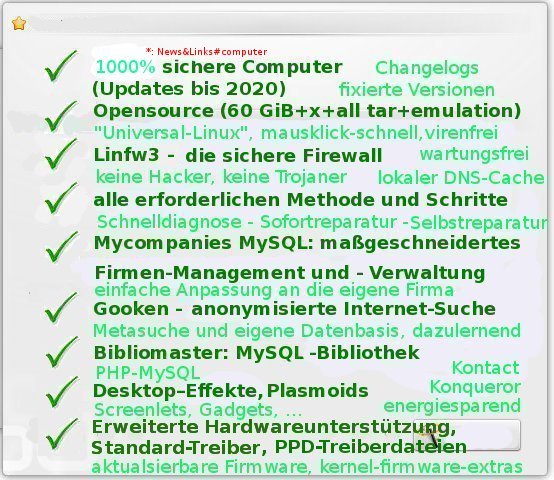

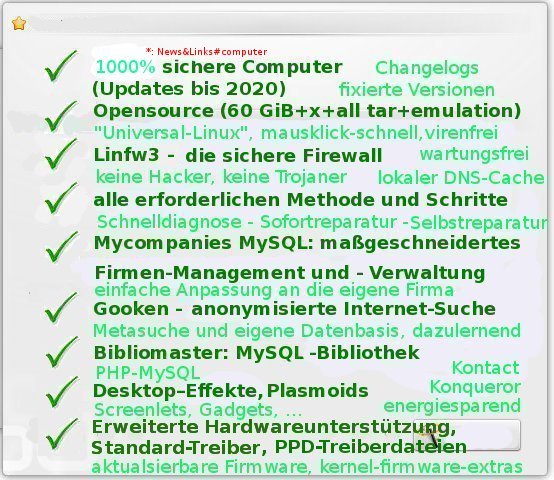

Aus News&Links (und all die erforderlichen Sicherheitsmaßnahmen zu Linux in diesem Exkurs....)

"2020: Die Welt ist lahmgelegt", STERN.de, 21.03.2020

https://www.stern.de/reise/deutschland/tourismus-in-zeiten-der-coronakrise--- die-welt-ist-lahmgelegt---sagt-ury-steinweg-von-gebeco-9190342.html

"Unheimlich, verrückt, schrecklich", tagesschau.de, 12.09.2020

Die Busch- und Waldbrände in Kalifornien gehören zu den Schlimmsten, die es je gab. Mehr als 12.500 Quadratkilometer sind von den Feuern betroffen. Und nicht nur Kalifornien, die gesamte Westküste der USA brennt.

https://www.tagesschau.de/ausland/kalifornien-waldbraende-135.html

Fortsetzung des Exkurs von Webseite 1 (2/2):

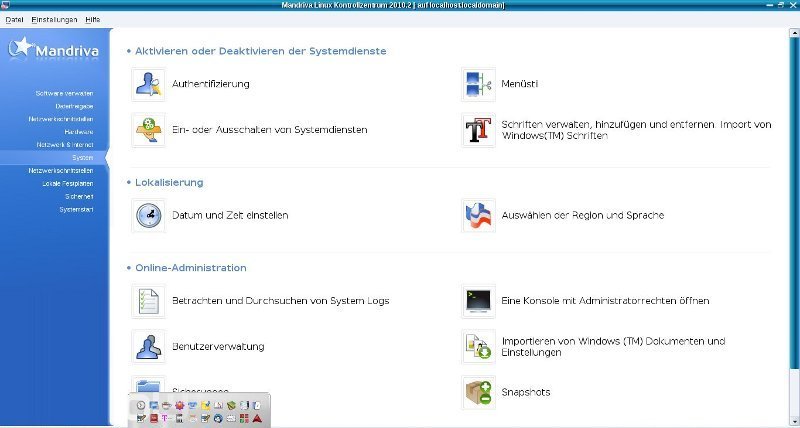

network-profiles in drakconf (MCC/MMC) läuft unter mdv2010 noch nicht fehlerfrei. In bestimmten kritischen Situationen kann er dazu führen, dass gesicherte Netzwerk-Profile durcheinander geraten, eine Verbindung nicht mehr aufgebaut werden kann und darüber hinaus Linux verunstaltet wird. Sämtliche dort erstellte Netzwerk-Profile sollte man wirklich einfach löschen!

Wird exit nicht eingegeben und das Terminal nur so geschlossen, eignet sich zur Freigabe gewisser von surfuser belegter Kapazitäten gegebenenfalls noch das Kommando

Vorsichtshalber ist Surfuser natürlich kein Mitglied der Wheel-Gruppe wie die anderen Benutzer einschließlich root: Benutzerverwaltung. Mit msec aus MCC kann ausfühlichen Angaben MCCs nach der Wechsel zum Superuser mittels Terminal über "su" nur Mitgliedern der Wheel-Gruppe erlaubt werden. Außerdem kann das Entfernen von "exec" (Ausführung ausführbarer Dateien, bei MS meist vom Typ exe) aus den Optionen der (wie die Root-Partition und weitere Partitionen hoffentlich verschlüsselte) Home- und Temp-Partition und das Hinzufügen der Option "nodev" in /etc/fstab natürlich weitere Sicherheit bewirken (obwohl kaum noch nötig). Den Ordner (bei mir namens "kde-desktop") mit den nun gesperrten Desktop-Icons kopiere man einfach z.B. nach /usr/local, Einstellen auf ihn gelingt übers Kontextmenü. Wer will, kann viele der wenigen Verzeichnisse und Dateien von Surfuser in /home/surfuser löschen, sofern nicht das Verzeichnis ".mozilla" von Firefox dazu zählt. Wie gesagt, alle anderen Benutzer und Gruppen, auch root, können nun nicht ins Netz, sie müssten dafür extra den unter 1..-3. aufgeführten, passwortgeschützten (!) Weg über surfuser und surfgruppe gehen. Das Passwort aber kennen nur Sie und bei Mulituser von Ihnen ausdrücklich informierte weitere Benutzer ihres Computers. Die Verzeichnisse und Dateien von surfuser bleiben über die aufgebaute Verbindung erreichbar, die anderen sind je nach Kommunikationsprotokoll (bzw. Port, riskant ist unseren Wissens ftp und ssh), Zugriffsrechten und Eigentüm,ern am anderen Ende der Verbindung ganz unsichtbar wie Dateien anderer Benutzer auf kleiner oder gleich chmod 700 und/oder zumindest unveränderbar wie root kleiner oder gleich 755. Root selbst ist kein Mitglied der Gruppe "surfgruppe", über die nur noch vom Benutzer surfuser aufgebaute Verbindung einmal mehr nicht die Erlaubnis zu finden. Root ist somit obendrein verboten, irgendwelche Software zu installieren. Weiterer Vorteil: LINFW3 muss auf immer denselben Weg des Aufrufs über das zentrale Terminal nicht mehr jedesmal, d.h. für jedes ins Netz wollendes Programm bzw. Prozess (wie in unserem Beispiel firefox) über Dialog umständlich neu angepasst bzw. neu konfiguriert werden. Zunächst aber noch der letzte hierfür erforderliche Schritt:

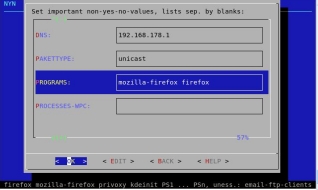

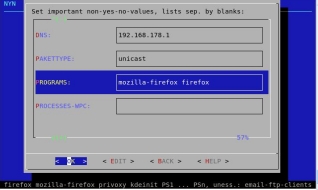

Rufe Linfw3 auf oder editiere direkt dessen Kernskript, d.h. konfiguriere in der NYN-Sektion UID und GID, indem UID und GID einfach auf den namentlichen oder numerischen Wert "surfuser" und "surfgruppe" bzw. zugehörige user-id (UID: 501) und group-id (in unserem Bsp. auf 28) gesetzt werden. Bitte achte außerdem darauf, dass LINFW3 in der YN-Sektion so konfiguriert ist, alle anderen UID und GID zu blocken, auch root (UID:0 und GID: 0).

Der Befehl sg für "change group" surfgruppe verhilft also analog Befehl su für Benutzer (User) dem Prozess unter einer anderen, nur den für Netzkommunikation zugelassenen Benutzer und die Gruppe starten zu lassen, bei der alle fürs Netz freizugebenden Benutzer wie surfuser MItglied sind, mit eigener group-id (Gruppen-ID) für surfgruppe vorzugsweise unterhalb 500, denkbar auch oberhalb. Anstelle Firefox eignen sich auch alle im Internet zuzulassenden Prozesse von Prozess zu Prozess und Benutzer zu Benutzer über immer surfuser zur Gruppe surfgruppe. Künftig wird auf diese Art also auch für Kernelversionen größer 2.6.12 der hier "ausnahmsweise" zu erlaubende Prozess wie in unserem Fall Firefox gestartet und nichts, aber auch nichts, steht dem Surfen mehr im Weg, während allen anderen Prozessen der Zugang ins Internet versperrt bleibt (beachte, dass LINFW3 auf Wunsch außer Firefox noch speziellen Klienten vorab Zugang ermöglicht wie für E-mail (smtp, ssmtp, pop3 und pop3s, imap), ntp/ntpd, News und ftp(s), ob je nach Konfiguration nur in Verbindung mit zugehöriger Server-IP usw. oder allgemein der UID- und GID-Sperre nach. Die Gruppen-ID kann sich, sofern unbelegt, auch unterhalb der vom Befehl "id" aufgelisteten Benutzergruppen-ID befinden, bspws. GID 28 (kleiner 500) für Gruppe surfgruppe. Auch das BIS (Bundesamt für Informationssicherheit) rät ja zum Starten von Prozessen für wichtige Banktransaktionen usw. über ein zweites Benutzerkonto wie hier in wohl effektivster Form mit Surfuser der Fall. Selbstverständlich lässt sich surfgruppe für andere Zwecke als Browsen im Internet nutzen, für eben alle Programme, auf die auf Basis von Kommunikationsprotokollen das Netz wartet: xchat (ICQ/IRC), frostwire, kphone, sflphone, online Schach, filesharing (gtk-gnutella), baywatcher (Ebay-Auktionen), tvbrowser (aktuelle TV-Programm) usw. Etwaig aufgesetzte Server, falls in Linfw3 über spezielle Portfreigaben zugelassen, können über denselben Vorzug zugehöriger iptables-Regeln genauso unabhängig davon im Netz kommunizieren.

Eine weitere (ähnliche) Portliste wie die bezogene (voreingestellt leer) sorgt auf eingetragenen Ports für von OWNER unabhängigen Port-Datentransfer. Anwendungsbeispiel: ntp

Für ftp- und ftps-Clienten besteht wie beschrieben zusätzlich noch die Option "ftp-client nur unter UID und GID".

Nur noch wenige Ordner wie unter Eigner "Surfuser" und das allgemein-zugängliche /tmp bieten sich für den ftp-Klienten und für die Abspeicherung der Datei-Downloads aus dem Netz an, die vom Benutzer bereits zum Zeitpunkt vor dem für Entleerung sorgenden Herunterfahren des Systems entsprechend abgearbeitet werden sollten. Damit man nicht die einzelnen E-mails über bspws. ftp lesen kann, belasse man für email-Klienten wie kmail und kontact alles beim alten, ohne den Verbindungsaufbau durch Benutzer surfuser. Solche Klienten sind seitens BSI sicherheitstechnisch zertifiziert und dessem Auftrag weiterentwickelt worden. In Linfw3 sind daher lediglich "ACCEPT POP3S", "ACCEPT SMTP" und ACCEPT NNTP fürs Usenet auszuwählen.

die von Opensource-Publishern versprochene Freiheit zurück,

System- und Anwendungs-Updates können durch kurze Umschaltung Linfw3 auf state-NEW-Lineblock with UID-and-GID-Lineblock-only mühelos vorgenommen werden. Skriptblocker bzw. Werbefilter runden dieses Sicherheitskonzept ab, und der remote-Root-Login ist ja auf der unmittelbar vor "Paranoid" vorausgehenden msec-Sicherheitsstufe "secure - Serverbetrieb, Stufe 3 (u.a. "no remote connections allowed") vorzugsweise verboten worden- uns doppelt und dreifach zu schützen. Ordner und Dateien bleiben aber je nach Zugriffsrechten im WAN lesbar und je nach Schreibrechten für den Benutzer der aufgebauten Verbindung mitunter sogar beschreibbar, auf die Anlage separater verschlüsselter Partitionen und/oder solche Fälle verhindernder Zugriffsrechte besser nicht zu verzichten.

Zugriffsrechte auf Benutzerkonten sind auf zugehörige Benutzer und Benutzergruppen beschränkt!

Auf die Anwendung von PID- und CMD-Owner kann zum Schutz vor Backdoor-Programmen bzw. Trojanern, in getarnter Form auch Rootkits genannt, somit für alle Kernel größer 2.6.12 auch getrost verzichtet werden (obwohl wir es beim Computer vorsichtshalber mit dem Doppelt-und-Dreifachschutz Desselbens halten).

Alternativ zu diesem Konzept eignet sich für viele, aber eben nicht alle Dienste auch ein Proxyserver wie Squid oder Privoxy mit eigener Benutzer- und Gruppenzugehörigkeit wie im letzten Fall daemon mit UID 2 und GID 2, Einstellungen in Linfw3 entsprechend (auf UID 2 und GID 2). Zu Eigner User und Gruppe Daemon selbst gehören i.a. kaum noch Verzeichnisse und Dateien. Keine Eignung besteht für Dienste wie mailto: (POP3 und SMTP) bzw. ist der Proxy hier genau wie beim Browser erst noch über Einstellungen extra aufzunehmen, falls möglich. Allerdings entfällt bei dieser Alternative der Passwortschutz aufs Benutzerkonto (daemon), weshalb Prozesse über den Proxy ins Netz gelangen können. Zu diesem Zweck müsste man privoxy unter daemon unter "su - surfuser-daemon-oder-squid" und "sg surfgruppe-daemon-oder-squid "/usr/sbin/squid-or-privoxy /etc/privoxy/config"" passwortgeschützt starten. Vorteil besteht darin, für Netzkommunikation nicht jedesmal aufs Terminal (selbst übrigens Ursprung von Linux Tovald mit Linux) zurückgreifen zu müssen...

Kernelversion kleiner oder gleich 2.6.12 (empfohlene und letzte Version: 2.6.12-31): wie größer 2.6.12, aber insbesonders einschließlich CMD- und PID-OWNER (T3) auf möglichst wenigen Prozesse wie ausschließlich ein oder mehrere Browser (firefox, firefox-bin für Firefox, palemoon (pclos), galeon für galeon, epiphany für epiphany usw. oder konqueror, kdeinit und/oder kio_uiserver für den Konqueror)

Unabhänigig von der Kernelversion lässt sich mit separaten Netzfiltern wie Privoxy auch auf ganz eigenem Port (vorkonfiguriert 8118) vorzugsweise mit für alle Prozesse verbindlichen UID=GID=daemon=2 für die seitens Linfw3 einzige zugelassene ID weiterhin Sicherheit erzielen (H5 und T4). Browser und somit einzelne Protokolle wie http, ssl, ftp, gopher usw. lassen sich in Netzwerkoptionen auf den Proxy mit IP localhost bzw. 127.0.0.1 einrichten. Nun blockt der Browser über den auf localhost (bzw. 127.0.0.1) vorgeschalteten Proxy von innen nach außen vornehmlich alle Protokolle und Ports außer dem in /etc/privoxy/config frei vereinbarten Port des Proxies, neben dem Block mancher Skripte (H3) - obwohl je nach Ausstattung der Browser-Version nicht mehr nötig.

Unabhängig von der Kernelversion erfolgt der grundsätzliche Standardblock von Hackern und Trojanern natürlich über gezielte INPUT-Quell- und Zielportfreigaben, bei Clients insbesonders Serverports (H6 und T5) mit sich von selbst aus INPUT ableitenden Regeln der OUTPUT-Quell- und Zielports (H6 und T6), imfalle eines DSL-Routers außerdem auf der Chain (Filterkette) FORWARD für Router (H7 und T7). Andere Protokolle finden Ausschluss, denn jeder (Server-)Port der Portliste steht für genau ein und dasselbe und somit kein anderes Protokoll (Server-Netzwerkdienst)

Der alle Trojaner schlagende (parallel laufende) PID-Owner-Agent (T3) (wie CMD der Name des Prozesses, aber mit wechselnder ID statt Name) von Linfw3 checkt also auch bei einigen Kernelversionen größer 2.6.12 (voreingestellt alle 25 Sekunden) ab, ob einer der in acceptedprograms unter Sektion CMD angegebenen Prozesse unter einer zugehörigen PID vom Surfer gestartet ist, ihm den Zugang von innen nach außen zu verschaffen, während alle anderen Prozesse bzw. PID weiterhin geblockt werden (hiervon bilden nur die vom Benutzer zur generellen Umgehung sämtlicher Blöcke (einschließlich NEW-Linienblöcken) etwaig vorgesehenen Prozesse innerhalb einer weiteren auf Target ACCEPT umschaltenden Liste namens "processeswithoutportchecks" bzw. "PWC-processes" die Ausnahme wie z.B. für den in Java geschriebenen TV-Programm-Browser mit Prozess java, Internet-Telefonie skype oder kphone, Filesharing gtk-gnutella, edonkey oder limewire). Mit der Beendigung des ("Browsers" bzw.) Prozesses durch den Surfer wird sein Zugang sofort wieder gesperrt. Einziges Manko ist die Wartezeit von bis zu voreingestellten 25 Sekunden nach jedem Start des Prozesses bzw. Browsers vor dem allerersten Seitenaufbau. Der Transfer von E-mail (pop3, pop3s, imap und smtp), Zeitserver ntp, Usenet news (nntp) und Dateitransfer ftp ist mit Linfw3 insbesonders über Angabe zugehöriger IP in jedem Fall garantiert, da vorzeitig abgehandelt und somit natürlich unabhängig von allen Owner-Blöcken und Portfreigaben (wie in einem anderen Punkt bereits beschrieben). Wir wiederholen: Alternativ, zumal viele Trojaner E-mails versenden, werden solche Prozesse ausschließlich mit Dialog oder manuell nach dem Öffnen zugehöriger Ports wie alle anderen Prozesse (wieder mit su surfuser und sg surgruppe process) gestartet.

Der alle Trojaner schlagende (parallel laufende) PID-Owner-Agent (T3) (wie CMD der Name des Prozesses, aber mit wechselnder ID statt Name) von Linfw3 checkt also auch bei einigen Kernelversionen größer 2.6.12 (voreingestellt alle 25 Sekunden) ab, ob einer der in acceptedprograms unter Sektion CMD angegebenen Prozesse unter einer zugehörigen PID vom Surfer gestartet ist, ihm den Zugang von innen nach außen zu verschaffen, während alle anderen Prozesse bzw. PID weiterhin geblockt werden (hiervon bilden nur die vom Benutzer zur generellen Umgehung sämtlicher Blöcke (einschließlich NEW-Linienblöcken) etwaig vorgesehenen Prozesse innerhalb einer weiteren auf Target ACCEPT umschaltenden Liste namens "processeswithoutportchecks" bzw. "PWC-processes" die Ausnahme wie z.B. für den in Java geschriebenen TV-Programm-Browser mit Prozess java, Internet-Telefonie skype oder kphone, Filesharing gtk-gnutella, edonkey oder limewire). Mit der Beendigung des ("Browsers" bzw.) Prozesses durch den Surfer wird sein Zugang sofort wieder gesperrt. Einziges Manko ist die Wartezeit von bis zu voreingestellten 25 Sekunden nach jedem Start des Prozesses bzw. Browsers vor dem allerersten Seitenaufbau. Der Transfer von E-mail (pop3, pop3s, imap und smtp), Zeitserver ntp, Usenet news (nntp) und Dateitransfer ftp ist mit Linfw3 insbesonders über Angabe zugehöriger IP in jedem Fall garantiert, da vorzeitig abgehandelt und somit natürlich unabhängig von allen Owner-Blöcken und Portfreigaben (wie in einem anderen Punkt bereits beschrieben). Wir wiederholen: Alternativ, zumal viele Trojaner E-mails versenden, werden solche Prozesse ausschließlich mit Dialog oder manuell nach dem Öffnen zugehöriger Ports wie alle anderen Prozesse (wieder mit su surfuser und sg surgruppe process) gestartet.

-

Zur Erzielung der Sicherheit unabhängig von der Kernelversion ist wie bereits beschrieben das Blocken über einzelne Ports und Portbereiche (H6 und T6) natürlich jederzeit möglich. Eine Restriktrierung der über das Betriebssystem eigens zur Verfügung gestellten Dienste (T7), im gewissen Sinn alles Serverports, bleibt vorsichtshalber jedoch maßgeblich. Outputports stimmen sich von selbst mit Inputports ab. Iptables selbst lädt sich mitunter verzögert. Damit auch wirklich nichts mehr schief gehen kann, ist der Internetzugang vorzugsweise erst manuell nach dem Booten des Betriebssystems herzustellen, wie über den Befehl "ifup" bzw. ifup device mit device beispielsweise für "eth0" oder allgemein "eth+" für alle Ethernet-Schnittstellen, zugehöriges NetApplet und dergleichen möglich

-

Um den Konfigurationsaufwand von vornherein zu begrenzen, ist strategisch für LINFW3 im Rahmen der POLICY-Regeln natürlich generell "verboten, was nicht (ausdrücklich) erlaubt ist" und nicht etwa umgekehrt (erlaubt, was nicht verboten)

-

Owner geschütztes oder je nach Konfiguration an Owner vorbeigeleitetes SMTP und POP3 bzw. IMAP, FTP, SSH, TELNET, WHOIS

-

79 Sektionen, ¨ber 400 einstellbare Werte

-

Benutzerteil "user defined", in Linfw3, Sektion 65), zur Ausformulierung von Endstufen für iptables-Regeln für Router-Balancierung, nicht auf UDP und TCP aufbauender Protokolle und seitens Linfw3 bislang noch unberücksichtigte Module usw.,

-

Spezialprogramme wie Internet-Telefonie (kphone, linphone, sflphone, gphone, antphone, skype, skypeforlinux usw.): Unzählige Ports öffnende Prozesse werden in eine "acceptedprograms" ähnelnde Liste für die nach dem beschriebenen Owner-Konzept zu erlaubenden Prozesse, d.h. ohne (!) im Anschluss noch erforderliche Portangaben eingetragen, um auf beschriebene Art und Weise Zugang wie hier für die Dauer des Telefonats zu erhalten

-

Um welche unter dem Owner-Konzept freizugebenden Prozesse es sich neben Browser namentlich handeln kann (CMD), klären System-Prozessmanager und der Prozess-Audit von Linfw3

-

frei von Hackern: gestaffelte, geschlossene STATE-NEW-Linienzüge auf INPUT sowie (über Ports) in Mitte und Endteil vervollständigen das Blocken von außen nach innen gleich von Anfang an

-

logische Mehrschichtigkeit aus den Komponenten GUI-Dialog, der im Modus "Transparent" editierbaren Konfigurationsdatei, auf dem Kern des Betriebssystems bzw. Kernel aufsetzenden Iptables-Filter-Satz und Kernel selbst

logische Mehrschichtigkeit aus den Komponenten GUI-Dialog, der im Modus "Transparent" editierbaren Konfigurationsdatei, auf dem Kern des Betriebssystems bzw. Kernel aufsetzenden Iptables-Filter-Satz und Kernel selbst

-

Vollständige Protokollierung: Linfw3 blockt nicht nur sondern protokolliert und meldet bei konsequenter Konfiguration über kwrited (/dev/pts/) u.a. auch jeden Hackerangriff, zu dem kwrited kurz blau blinkt und bis zur Einsichtnahme blau gefärbt bleibt

-

fortlaufend begleitende Dokumentationen und Hilfestellungen innerhalb des Dialog-Menüs

-

themenspezifische Sektion der iptables-Regeln

-

rasches Austesten der Module und der Effektivität verschiedener Versionen der "Firewallsprache" iptables im Zusammenhang mit diversen Kerneln

-

fundamentaler iptables-basierter Verbindungs-Monitor (iptables-module contrack) mit einstellbarer Abtastfrequenz von 1 bis 9 Sek.: In einigen wenigen Fällen, insbesonders bei in Kauf genommenen Sicherheitsrisiken, kann Linfw3 "zuviel" blocken. Dabei handelt es sich meistens nur um einzelne IP oder einzelne Ports mancher Client-Programme. Contrack verhilft, sie ausfindig zu machen und in Linfw3 bei Bedarf zwecks Freigabe aufzunehmen (Sektion I P - H a n d l i n g).

-

iptables-und-Kernel-Monitor (alternative Aktivierung des Regelsatzes über den Debugger)

-

sekundenschnelles Debugging über alle Sektionen zum schnellen Aufspühren von Konfigurationsfehlern

-

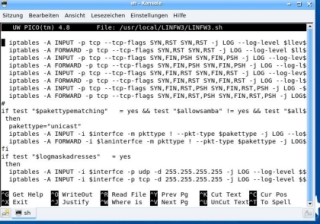

Listet Ihre bisherige FW die detailierte Implementierung einzelner Regeln auf? Gerade auf sie aber kommt es an!

Alle Filterregeln können im Transparentmodus unmittelbar eingesehen, geprüft und modifziert werden

-

stealth mode, Berücksichtigung aller ICMP-TYPEN und grundlegender Protokolle, darunter IGMP, UDP und TCP

-

Verknüpfung von Kernel-Flags mit entsprechenden iptables-Regeln

-

Ausschaltbarkeit sämtlicher Falschalarme (ungültige IP)

-

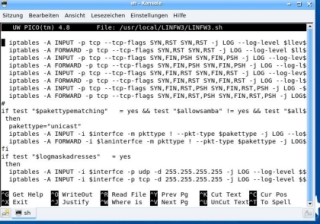

Endergebnis aller Konfiguration und somit wesentlicher Output ist und bleibt das auch einzeln herauspickbare Shell-Script, dessen iptables-Regelsatz nach Aktivierung mit dem Befehl iptables-save zusätzlich gesichert werden kann. Das Bootup- bzw. Runlevel-Init-Script, auch Startscript bzw. Dämon namens Linfw3 sorgt im Teil Dienste/Services der Systemkonfiguration sowohl für dessen selbsttätige Ausführung jedesmal beim Hochfahren des Systems als auch für manuellen Start, Restart und Stop, der außerdem natürlich über die graphische Dialog-Schnittstelle von Linfw3 selbst erfolgen kann

-

Ausweichskripte unter DIALOG-Menüpunkt "STATE-NEWLINE-BLOCK": STATE-NEW-Linienzug auf INPUT und STATE-NEW-Linienzug auf INPUT zusätzlich mit Block auf GID-Owner auf OUTPUT (nach obigem Konzept)

-

durchdachte Ordnung und effiziente Strukturierung aller Regeln

-

Bewahrung vor psychisch bedenklichen Wiederholungen der Tastatureingabe "iptables"

-

Kompatibilität mit Webmin und allen Dienst- und Runlevel-Editoren

-

umfassende Statistiken zur strukturierten Wiedergabe der Effektivität verschiedener Sätze, Modulen und Regeln von iptables

-

frei setzbare Kernel-Flags für (vorkonfigurierte) Integer-Werte in ECN (Early Cognestion Notification, Staufrüherkennung), Bootprelay, TCP-keep-alive-time, IP-fragtime, redirects, sourceroute, IP-fragment hightresh und -lowtresh und martians (anomale IP) usw.

-

auf Dialog basierte, skalierte wie prozentuale Anzeige der über die jeweilige Konfiguration erzielten Firewall-(FW)-Sicherheitsniveaus in Prozent und nach Name, Abfrage von Details zugrundeliegender Schwächen, rasche Präzisierbarkeit beimessender Faktoren und in Frage kommender Ursachen (Details) auf beliebige Genauigkeit

-

Netbios/Samba (LAN): Konfiguration binnen weniger Sekunden

-

einfache Installation: benötigt wird lediglich eine zuverlässige (nicht notwendiger Weise die neueste) Version einer möglichst gepatchten Iptables wie siehe unter Download, Dialog, wg. mehrzeiligem Inputmenü mindestens der Version 0.9b-20040316.tar.bz2 und ein Konsolen-Editor wiepico oder nano (alles in der Sektion Download erhätlich, voreingestellt: nano)

einfache Installation: benötigt wird lediglich eine zuverlässige (nicht notwendiger Weise die neueste) Version einer möglichst gepatchten Iptables wie siehe unter Download, Dialog, wg. mehrzeiligem Inputmenü mindestens der Version 0.9b-20040316.tar.bz2 und ein Konsolen-Editor wiepico oder nano (alles in der Sektion Download erhätlich, voreingestellt: nano)

-

transparent, ohne schwarzen oder komplizierten Quellcode, da in UNIX-sh(ell-sprache)

-

Schutz vor Marsmenschen, DNS-Attacken, vor übergroßen Paketen und Landattacken

-

Filter für Adressüberprüfungen und Blackholes

-

Stabilität: Ein ausführlicher TCP-Flag-Filter hält die Verbindungen stabil und schützt vor unerwünschtem Verbindungsabbau (in Abstimmung mit systeminternen OS-Timeouts), vor Speicherüberlauf zur Erlangung von root-Rechten, vor Abschüssen laufender Prozesse (z.B. Browsern) sowie unerwarteten System-Neustarts und Hang-up-Situationen

-

Just-Surf-Konzept: Vorkonfiguration für "Single User" - lediglich die DNS muss hier noch eingetragen werden

-

keine Wünsche offen lassende Protokollierung aller Arten von Angriffen, auch noch so unglaublicher; viele verschiedene und einfache Testmöglichkeiten mit: einem Debugger zur schnellen syntaktischen und semantischen Analyse der Regeln, einer nach ersten Testdurchläufen leicht deaktivierbaren Vergleichsbasis für Log-Einträge zwecks Soll-Ist-Vergleich, mit Verbindungsverfolgung (Connection-Tracking) zur Überprüfung aufgebauter Verbindungen, der Möglichkeit, Regeln über Dialog ganz einfach an- und abzuschalten sowie ein- und auszukommentieren, der Benennung verschiedener FW-Security-Level sowie dem Mitschnitt von Prozessen (Audit), z.B. um Verbindungsaufnahmen nach außen notfalls freizuschießen

-

Connection-Tracking:

Time-Wait: Geblockte Verbindungen, darunter die mit whois auswertbare IP von Hackern und Trojanern, von denen vielel bereits mit dem Aufruf von Webseiten tätig werden

Close: abgebaute Verbindungen

Established: aufgebaute Verbindungen

-

vollkompatibel mit aufbauender Filter(-Software) wie der bereits inhärente Portscan-Detektor iptables-Modul psd, arptables (ipv4-Netzwerkschicht) und arpwatch zum Schutz vor Man-In-The-Middle-(Proxy)-Angriffen innerhalb eines LAN, ebtables (Bridge-FW), Systemlogger syslog und Log-Fenster kwrited, Proxies wie squid und privoxy, netzfilternde Proxies, Browser-Addons und Spamfiltern, d.h. "additional-filters", auf die noch im Schritt 2 näher eingegangen wird

-

Optimierung der Datenübertragungsrate: Maximierung des Durchsatzes für TCP-Verbindungen, Minimierung der Verzögerungen auf UDP (DNS), indem das TOS-Feld von Paketen auf maximale Schnelligkeit eingestellt wird und bei TCP auf den maximalen Durchsatz. Dadurch ergeben sich Geschwindigkeitserhöhungen von bis zu 30%

-

Verhinderung eines Scans des Rechners oder Routers über eine spezielle Regel auf dem Mangle-Table

-

Route-Verfication

-

Ausschluss unvereinbarter Interfaces und Kommunikations-Protokolle

-

Modifikationen werden Abschnitt für Abschnitt auf syntaktische Fehler hin überprüft

-

interne Ausformulierung der effektivsten FW-Strategie "verboten ist, was nicht (ausdrücklich) erlaubt ist" (statt z.B. : "erlaubt ist, was nicht verboten ist") zur Vorlage von Abgeschlossenheit eingesetzter Regeln

-

für nahezu alle Client-/Server-Architekturen (Single-User, Client, Server, Router...)

-

explizite Auftrennungen von Ports in Quell (Source)- und Ziel- (destination)-ports und -adressen, rascher Überblick über Ports zu Services dank abrufbarer Port-Service-Liste

-

Statt Rechnernummern (IP) können in Linfw3 selbstverständlich auch die Namen bzw. Domain von Servern und Clients eingetragen werden (empfohlen, da mit Wechsel der IP dann nur noch Änderungen in /etc/hosts vorgenommen werden müssen).

-

Internetsperre für bedrohliche Ausnahmesituationen online

Internetsperre für bedrohliche Ausnahmesituationen online

-

schwarze Listen (Blacklists) zum Sperren einzelner IP (einschließlich Falschalarme verursachender IP), IP-Adressbereiche, auf LAN und WAN, im Server-Betrieb sowie zu HTTPS

-

Verhinderung von Smurf (Broadcasting mit Zielvorgabe), von Tcp-Syn-Flooding, Land-Attacken und vor Angriffen auf Basis von Paket-Übergrößen

-

Unterstützung des im Vergleich zum aktiven sicheren passiven FTP-Übertragungsmodus

-

automatische Austauschbarkeit beliebiger Regeln zu frei festlegbaren Zeitpunkten

-

optionale Anzeige bzw. Protokollierung aller schlechten (langsamen) Verbindungen über TTL (Anzahl Paketen noch eingerämter Stationen/Hops)

-

Alle Regeln werden durch die OS-Zugriffskontrolle passwortgeschützt unter 128-Bit abgespeichert und sind somit vor Manipulationen sicher

-

Log-Statistiken versorgen mit statistischen Erhebungsdaten und ermöglichen Evaluierungen zwischen beliebigen Zeitabständen

-

Linfw3, Sektion 63) für IPSEC (VPN (tunneling) mittels openvpn, freeswan und openswan)

-

Linfw3, Sektion 64) für NFQUEUE und QUEUE: Pakete in Wartschlangen aufnehmender Aufsatz für das Autentifizierungs-Firewall-Addon nufw (iptables: nfqueue, queue) und weitere Anwendungen

-

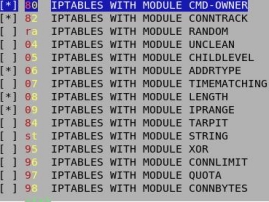

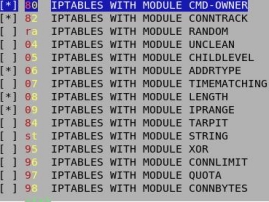

Module i.e. (einige entstammen der iptables-extensions, patch-o-matic oder dessem Nachfolger-Paket namens xtables-addons:

-

Modul OWNER basierte Filterung von Prozessen (namentliches CMD oder über die PID, zugehörige Benutzer (UID), Gruppen (GID) und/oder Sitzungen (SID)

-

Modul STATE

-

Modul UNCLEAN zur Filterung verunstalteter Pakete und MAC-Adressen

-

Modul TIME - Regelung des Traffics nach Stundenplan

-

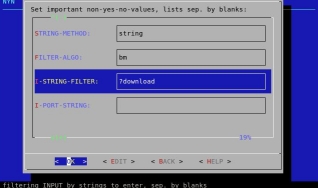

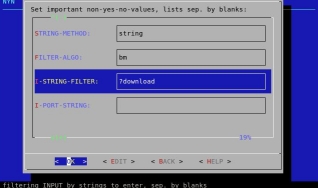

Modul STRING zum Filtern auf Data-Payloads (Hauptinformationsteile von Paketen) anhand beliebiger Suchzeichenfolgen. Unbedingt zu beachten ist, dass trotz dieses Moduls ein Skriptblocker- bzw. Werbefilter mitunter unerlässlich bleibt, weitere Einzelheiten über dynamische und statische Skriptfilter noch im Kommenden!

-

Modul XOR-Paketverschlüsselung

-

Modul CONNLIMIT zur Limitierung der Verbindungsanzahl verschiedener Dienste

-

Modul QUOTA für Volumentarife

-

optional: MODUL TARPIT zur Ablösung herkömlichen Blocks mit DROP und REJECT

-

Modul ACCOUNT zur Umsetzung eines Traffic-(Besucher-) Zählers für Netzwerke und lokale Server

-

Modul ECN

-

Modul RECENT, zur Aufnahme einzelner IP über bestimmte Ports in Blacklisten zeitlich befristet oder erst nach einer best

-

Modul RANDOM: skaliertes Blocken in frei frequentierbarer Präzision von 1% bis 99% (voreingestellt lediglich 50 und somit jedes zweite Paket); zum Variieren auf bis zu einschl. 100%; beachte, dass Linfw3 wesentlichen Verkehr bereits zwei- bis dreifach blockt, so dass RANDOM nicht mehr erforderlich ist

Modul RANDOM: skaliertes Blocken in frei frequentierbarer Präzision von 1% bis 99% (voreingestellt lediglich 50 und somit jedes zweite Paket); zum Variieren auf bis zu einschl. 100%; beachte, dass Linfw3 wesentlichen Verkehr bereits zwei- bis dreifach blockt, so dass RANDOM nicht mehr erforderlich ist

-

Modul PSD (Protokollierung und/oder Verhinderung umfassender Portscans), funktioniert z:B. mit iptables (mga2) mit lib64iptables (mga2) und xtables-addons (OpenSuSE 12.3, mga2)

-

Modul POLICY: Platz für die Integration von IPSEC

-

Modul RATEEST: Router-balancierende Regeln

-

Modul COMMENT: iptables-Regeln Kommentare hinzufügen

-

Intergration weiterer Module, Integrierbarkeit aller Module von iptables

-

Beachten Sie: Die Verwendbarkeit einzelner Module hängt von der Version von iptables und xtables-addons ab. Mit Linfw3 gelingt ihr Test.

-

LAN-Rundumvorsorge: Ein integriertes (aktivierbares) LAN-Frühwarnsystem protokolliert jeglichen Zugriff auf alle freigegebene Ordner. Alle Arten von Blöcke lassen sich auch bereits lokal innerhalb eines LAN aufstellen

-

IP können in Bereichen (Minuszeichen und Doppelpunkt) und mit Subnetmask angegeben werden, nicht nur einzelne IP, sondern auch ganze Rechnergruppen und -netze auf einmal anzusprechen

-

Einbinden im K- bzw. Startmenü Anlage z.B. mittels kmenuedit, aufrufender Befehl: "/usr/bin/konsole -e sh /usr/local/LINFW3/fwdialog.sh" (alternativ xterm oder anderes Terminal für konsole)

-

Keine Macht dem Supergau! Mit dem Shutdown-Supplement von Win98 ließ sich nach Herstellerangaben das Herunterfahren bugfixen... . und auch Linux unter Kernel 2.4 und 2.6 protokolliert den Traffic selbst noch beim Runterfahren! Das zugehörige Bootskript der Open-sourced firewall linfw3 sorgt mit jedem Beenden des Dienstes Linfw3 für den vollständigen Verbindungsabbau und das Blocken bis zum vollständigen Verbindungsabbau

-

ebtables und arptables (beides ähnlich iptables) können in LINFW3.sh an nahezu beliebiger Stelle hinzugefügt werden (bzw. bereis der Fall; separat sind diese Dienste jeweils vorher in /etc/init.d zu starten, entweder über MCC (Systemdienste), ntsysv7, systemd, chkconfig oder manuell durch "sh /etc/init.d/arpwatchd start", "sh /etc/init.d/iptables start" und "sh /etc/init.d/ebtables start", z.B.. (komplett in LINFW3.sh, Sektion 49 unten, zu übernemen) diese grundlegenden ebtables: ebtables und arptables (beides ähnlich iptables) können in LINFW3.sh an nahezu beliebiger Stelle hinzugefügt werden (bzw. bereis der Fall; separat sind diese Dienste jeweils vorher in /etc/init.d zu starten, entweder über MCC (Systemdienste), ntsysv7, systemd, chkconfig oder manuell durch "sh /etc/init.d/arpwatchd start", "sh /etc/init.d/iptables start" und "sh /etc/init.d/ebtables start", z.B.. (komplett in LINFW3.sh, Sektion 49 unten, zu übernemen) diese grundlegenden ebtables:

iptables-equivalent for ebtables: $ipt -A FORWARD -s $myip -m mac ! --mac-source $ ETHERNET-CARD-MACADDRESS -j DROP # myip ist die lokale (und statische) IP wie z.B. 192.168.178.14

gefolgt von ebtables:

ebtables -P FORWARD DROP

ebtables -A FORWARD -p IPv4 -j ACCEPT

ebtables -A FORWARD -p ARP -j ACCEPT

ebtables -A FORWARD -p LENGTH -j ACCEPT

ebtables -A FORWARD --log-level info --log-ip --log-prefix EBFW

ebtables -P INPUT DROP

ebtables -A INPUT -p IPv4 -j ACCEPT

ebtables -A INPUT -p ARP -j ACCEPT

ebtables -A INPUT -p LENGTH -j ACCEPT

ebtables -A INPUT --log-level info --log-ip --log-prefix EBFW

ebtables -P OUTPUT DROP

ebtables -A OUTPUT -p IPv4 -j ACCEPT

ebtables -A OUTPUT -p ARP -j ACCEPT

ebtables -A OUTPUT -p LENGTH -j ACCEPT

ebtables -A OUTPUT --log-level info --log-ip --log-arp --log-prefix EBFW -j DROP

# If you have many such rules, you can also use the among match to speed up the filtering

ebtables -N MATCHING-MAC-IP-PAIR

ebtables -A FORWARD -p IPv4 --among-dst 00:11:22:33:44:55=172.16.1.4,00:11:33:44:22:55=172.16.1.5 -j MATCHING-MAC-IP-PAIR

# We first make a new user-defined chain MATCHING-MAC-IP-PAIR and we send all traffic with matching MAC-IP source address pair to that chain, using the among match. The filtering in the MATCHING-MAC-IP-PAIR chain can then assume that the MAC-IP source address pairs are correct.

...

https://ebtables.netfilter.org/examples/basic.html

-

Linfw3, ... kurzum so konzipiert (und normiert), dass das Wort Firewall in kurzer Zeit für immer getrost hinter sich gebracht werden kann!

Erscheinungsdatum: 31.12.2006

Updates: 27.06.2025 (Auflösen einer schwach konditionierten Regel, die unerwünschte SSL-Verbindungsaufnahmen ermöglichte u.a.), 29.03.2023 (Anpassungen an Gmail (IMAP))

Download von diesem Server (Browser-Adresszeile):

linfw3-1.1.2-1.tar.gz (empfohlen), Prüfsumme md5: 0c1605d8f1e8f9ac9d9e14ef10fb1897, sha: 608c86dc456b0437b3f6afbd330313a70be9f31a

linfw3-1.1.2-0.noarch.rpm (Vorgänger-Version)

linfw3-1.1.2-0.src.rpm

Bsp.: Browser-Adresszeile: https://gooken.safe-ws.de/linfw3-1.1.2-1.tar.gz

On patches, malfunction and bugs, please mailto: info@gooken.de! Ihr Name wird dann selbstverständlich im Changelog aufgeführt.

Optimierte Verbindungen, keine Hacker, keine Trojaner und keine Spyware mehr! Installieren Sie vorsichtshalber nach Installation der vielen Pakete Ihrer Distribution noch einmal Ihre iptables-Version nach... Auf Basis der Loganweisungen von iptables scannende Portscandetektoren wie der bereits inhärente psd können iptables-basierten Firewalls wie LINFW3 insbesonders im Falle möglicher Weise zuviel geöffneter Ports ergänzen. Hier wird durch iptable nicht nur protokolliert sondern bereits geblockt.

Der Schutz mit Linfw3 ist völlig ausreichend. Dennoch, wer will (oder dem Ganzen immer noch nicht recht traut), kann neben der iptables-basierten Linfw3 noch die Firewall des Routers (z.B. FritzBox) und die vorgeschaltete, in Perl programmierte (Vorstufen-)Firewall nufw von mdv2010 und diverse acl-Listen aufgesetzter Server in den Konfigurationsdateien aktivieren.

Der Schutz mit Linfw3 ist völlig ausreichend. Dennoch, wer will (oder dem Ganzen immer noch nicht recht traut), kann neben der iptables-basierten Linfw3 noch die Firewall des Routers (z.B. FritzBox) und die vorgeschaltete, in Perl programmierte (Vorstufen-)Firewall nufw von mdv2010 und diverse acl-Listen aufgesetzter Server in den Konfigurationsdateien aktivieren.

Das Paket arpwatch enthält arpwatch und arpsnmp. Beide Dämon stellen Netzwerkmonitore dar, die Ethernet- oder den FDDI-Netzverkehr anhand einer Datenbasis aus zulässigen Ethernet- und IP-Adresspaaren überwachen. E-mails setzen bei Abweichungen in Kenntnis. Weiteres Faktum ist demnach der bei jedem Neustart zeitlich nur verzögert erfolgte Start des Prozesses iptables sowie die etwaige Existenz Verbindung aufbauender Routinen im Arbeitsspeicher während des Runterfahrens. Daher sollten Verbindungen bereits vor dem Runterfahren wieder vollständig über "ifdown device" abgebaut sein. Wie bereits beschrieben, filtern Netzfilter und Firewall i.a. nur unzureichend oder schwach auf eigenerseits nur einmal aufgebaute Verbindungen. Vor dem Umgang mit sensiblen Daten im laufenden Betrieb darauf zu achten, dass sämtliche Verbindung aufnehmende Prozesse wie Browser und ftp-Transfer pflegende ftp-Clients beendet bzw. deaktiviert sind.

Zur Verhinderung von Weak-Hosts (einschließlich localhost) liefert der Befehl netstat -apn eine Übersicht über die Belegung geöffneter Ports in Verbindung mit durch sie geöffnet habender Programme. Derartige Ports lassen sich mittels Firewall, Deaktivierung solcher Programme und/oder Änderung in zugehörigen Runlevelskripten wieder schließen, wir raten außer zum Browser höchstens noch zum Dämon spamd von Spamassassin. Bei Linfw3 muss man sich um die Standarddienste wie ftp, ntp, news und mail (pop3, pop3s, imap, smtp und smtps) kaum noch kümmern. Spamassassin selbst wird bei Deaktivierung von spamd auf diese Art nur unwesentlich beeinträchtigt, Einzelheiten entnehme man seiner Beschreibung.

Spamfilter

Spamfilter

Spamassassin lernt hier über Anzeige eines Fortschrittsbalkens mittels Kommando

| sa-learn -L --spam --progress /~/surfuser/.kde4/share/apps/kmail/mail/Spam/cur/* |

dazu, zusätzliche Filteraktion zum Leiten "durchs Programm Spamassassin: spamassassin -L" --spam *

( Bogofilter "bogofilter -s", Terminal:

| cat /~/surfuser/.kde4/share/apps/kmail/mail/Spam/cur/* | bogofilter -s |

Zur Formatierten Ausgabe eignet sich bat übrigends mehr als cat.

oder der erheblich schnellere "bogofilter -s --input-file=einzelner_Dateiname", zusätzliche Filteraktion: durch Programm leiten: bogofilter -p -e ) auf als Spam zu registrierenden E-mail bzw. Dateien. E-mail-Klienten wie kmail richten Spamassassin auf Wunsch auch selbstständig ein. Die E-mail, darunter Spam selbst, befinden sich in Unterordnern der Ordner aus kmail (bzw. kontact) des Benutzerverzeichnis, bei mir unter "mail". Konfiguriert wird spamassassin im Ordner .spamassassin und /etc/mail/spamassassin. Hierbei lassen sich zugehörige Module aktivieren und deaktiveren und die Anzahl der erforderlichen Registierungen bis zur endgültigen Erfassung als Spam festlegen. Wir empfehlen sie von vorgegeben fünf auf eins herabzusetzen.

Integrität mit IDS (Intrusion Detection Systems)

Integrität mit IDS (Intrusion Detection Systems)

Ähnlich wie mit den Regeln von iptables stehen sich Regeln des in diesem Zusammenhang verifizierenden Additivs und Intrusion Detection Systems ( IDS)

lids (PDF), wenn in leider noch unzureichender Form. Generell eignet sich aber auch jedes andere IDS wie das zum Zeitpunkt der Intrusion gleich das ganze Computersystem herunterfahrende watchdog und das weniger bissig vorgehende Konsolenprogramm aide (advanced intrusion detection system) mit dem Nachteil, erst weiter nach dem Zeitpunkt der Intrusion auf eine ebensolche zu verweisen - also erst dann, wenn sie sich bereits zugetragen hat, es gewisser Maßen bereits zu spät ist, zumal sie sich unter dynamischen Veränderungen der IP-Landschaft längst ausgewirkt hat. Das gleiche gilt für das altbewährte tripwire. Hingegen nehmen zeitpunktbezogene IDS wie Samhain periodisch und somit einiger Maßen aktuelle, wenn auch merklich Zugriffszeiten auf die Festplatte verzögernde Überprüfungen über Atime, Ctime und Mtime-, Checksummenvergleiche und Veränderungen der Eigentums- und Zugriffsrechte der Dateien und dergleichen on the fly vor, an der eingangs geforderten Verhinderung des hier sogar permanenten Scannens der Festplatte nicht so ganz vorbeizukommen!

Weiterführender Bericht über Samhain:

https://wiki.kairaven.de/open/os/linux/hids

aide (el6): Konfigurationsdatei: /etc/aide.conf. Start: Initialisierung der Datenbank mit aide -i, anschließend Update der Datenbank mit: aide -u.

Die mit beste IDS-Lösung liefert der sich für die aktive Direkt-Überwachung des Dateisystems eignende inotify-basierte Taskmanager namens incron. Wie im Einzelnen vorzugehen ist, wird von der PCWelt unter News&Links # computer beschrieben (dessen Konfiguration mittels Befehl "incrontab -e" ist einfach, und sie funktioniert wie übrigends alles hier wiedermal bestens..., obwohl wir ihn mit LINFW3 möglicherweise kaum wirklich brauchen ).

tripwire (el6): Tripwire benötigt für den Betrieb zwei Schlüsselpaare, die Sie bei der Einrichtung definieren, erstens einen Site-Schlüssel um Dateien zu schützen, die über mehrere Systeme hinweg verwendet werden, zweitens einen lokalen Schlüssel zum Schutz der Dateien, die zum entsprechenden Rechner gehören. Dazu zählt die Tripwire-Datenbank. Setzen der Passwörter (key-files) für : sh tripwire-setup-keyfiles, anschließend Initialisierung und Konfiguration der Datenbank: tripwire --init mit entsprechenden Auskommentierungen der Fehlermeldungen (wie #/proc/driver/rtc) in /etc/tripwire/twpol.txt. Die Konfiguration wird mit twadmin -m P /etc/tripwire/twpol.txt abgeschlossen. Nun kann der Integritätscheck mit tripwire --check oder tripwire --check --interactive erfolgen. Dessen Ausgabe lässt sich auch umleiten.

gnome-schedule (cron und crontabs): Regelmäße Checks

Nicht nur durch Konfiguraiton und mit den Druck des Buttons für daily, weekly und monthly im MCC unter Sicherheit, auch mittels des crontab konfigurierenden Frontends "gnome-schedule" kann man Sicherheitsüberprüfungen und andere Checks regelmäßig nach Fahrplan vornehmen lassen: Integritätschecks, Backups (Sicherungen), Datenmüllbereinigung usw. Nachteil: Die Kontrolle über den Computer geht benutzerseits relativ verloren.

"Hier wird Sie geholfen!"

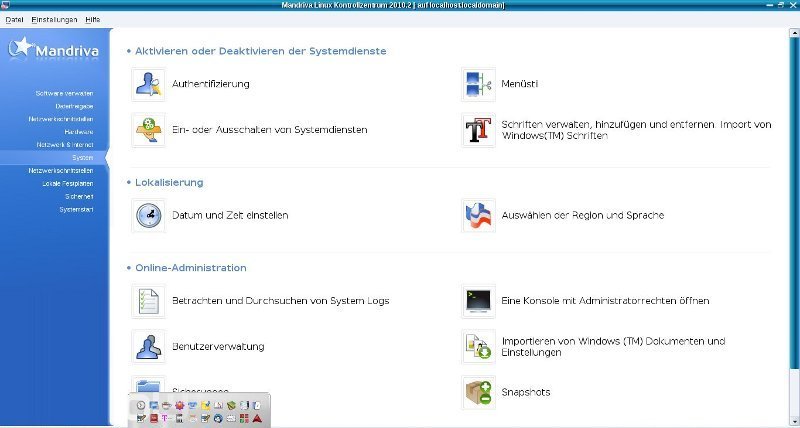

Um an all den Gefahren der "Kinderbetriebssysteme" vorbei zu kommen, bedarf es hier natürlich einer geschickten Aufteilung der Partitionen und ihrer möglichst vollständigen Verschlüsselung nach dem Booten! Somit führt bei Verfügbarkeit einer noch so guten Firewall auch kein Weg an externer Sicherung vorbei! Der Wichtigkeit halber gleich nochmal: Unix/Linux sind vor allem als Serverbetriebssysteme bekannt. Über msec, noch umfassender eine Anwendung wie draksec aus ab mdv2010 der Systemkonfiguration MCC (drakconf) lässt sich der Sicherheitslevel des Betriebssystems auf Serverbetrieb, die unmittelbare Stufe vor paranoid, wechseln. Das Setzen von REMOTE_ROOT_LOGIN und ROOT_LOGIN auf den Wert false steht für den sicherheitstechnisch bahnbrechenden Schritt. Etliche Fälle einer notwendigen Neuinstallation infolge Vandalismus und Hijjackings bleiben erst jetzt erspart! Linfw3 kümmert sich je nach Konfiguration um diesen Schutz bis zum Zeitpunkt der generellen Setzung und in gewisser Hinsicht sicherlich auch drüber hinaus, konzentriert sich aber mehr auf die Informationsflüsse.

Alarme eines etwaig vorhandenen Chassis-Intrusion-Detection-Systems finden in der Regel nicht das erforderliche Gehör, weshalb sich außerdem noch mechanische Verschlüsselungen der Gehäuse sowie der Computerräume, Videoüberwachungen und Lärmpegelmessungen wie über Babyphone, Lichtschranken, Bewegungsmelder usw. aneignen. Andernfalls können als root (denn root ist root, der mit allen Rechten ausgestattete Systemadministrator) über das Booten eines Betriebssystems von Medien wie CD/DVD und über USB am passwortschutz des Bootloaders wie etwa Lilo vorbei unabhängig von Dateisystemen root-Rechte auf Partitionen erlangt werden. Von hier aus lassen sich obendrein passworthacks durchführen. Außerdem deuten bereits Partitionsmanager die Existenz beliebige Partitionen erfassender und zum Mounten befähigender (einbindender) Tools an. Eine Installation von Software sollte daher ausschließlich unter Rechten des Systemadministrators möglich sein! Die quellenspezifische Signatur aus distributionsfremden Quellen bezogener Pakete verlangt dabei Benutzern der Paketmanager von UNIX (Linux) mit der Abweichung noch einmal eine ausdückliche Akzeptanz ab. Beachte dass die im krassen Unterschied zur Registry von MS Windows nur wesentliche Paketdaten aufnehmende Paketdatenbank im äußerst seltenen Fall ihrer Beschädigung mit den Befehlen

und

auf einfache Art und Weise repariert werden kann. Sollte das nicht helfen, starte man den MCC-Paketmanager rpmdrake und installiere irgendein Paket zur Probe. rpmdrake ist fähig, derartige Konflikte mit der Paket-Installation zu lösen. Beachte, dass sich von rpmdrake downgeloadete Pakete zumindest vorübergehend im Ordner /var/cache/urpmi/rpms befinden. Von unzählig vielen Paket-Abhängigkeiten sind auch bei mdv2010 nicht allesamt gelöst! In solchen Fällen lade man Pakete einzelweise herunter.

Am Ende von Schritt 1 sei nochmal, um unerwünschte Zugänge aller Art vor lauter sich zu PIN und TAN und Firmenchip zugesellenden, in Dateien, auf Papier oder letztlich direkt im Kopf zu behaltenden Paßwörtern effektiv zu verhindern, darauf hingewiesen, sich privat umzustellen. Wer hier auf Nummer sicher geht, benutzt eine Brieftasche wie kwallet, einen passwortmanager, noch besser ein Schließfach bei einer sogenannten vertrauenswürdigen Bank (sollte es sie geben).

1) Hier wird &quto;Sie" geholfen: Abgesehen vom Austausch des Netzteils gehen wir im Jahr 2014 ohne Zwischen- und Störfälle mit mdk10.1 und mdv2007.0 (beides mit Kernel 2.6 unter 32 Bit) auf PCCHIPS VIA KM 400 mit 1GB DDR 400 Mhz von Samsung, TSSTcorp. DVD-ROM SH-D162D, Brenner CD-RW BCE4816, altem 300-Watt-Netzteil aus dem Jahr 2004 und mdv2010-x86-68 auf dem kleinfaktorisierten Mini-ITX-220 (2009/2010) mit crashfree BIOS (gesockelt), Graphic-, LAN- und Sound-Chip onboard und Netzteil SL-500W-A, in diesem Fall natürlich von Saturn, aus dem Jahr 2010, lifetime in die nächsten Jahrzehnte!

Dieser Exkurs bezieht sich aber wie gesagt auf alle gängige Computer-Betriebssysteme und Plattformen. Überhaupt: Die Systemanforderungen für Linux und somit weitere Anwendungen im Mix aus Kapazitäten für Festplatte und RAM halten sich zum Glück von jeher in Grenzen. Den Tip mit Linux selbst gab mir einst ein guter alter Freund (heute wohnhaft in Hamburg) - von jeher ein großer Linux-Fan. Am Telefon erzählte er mir, MS Windows gar nicht bei sich installiert zu haben, und ich fragte mich, warum ich eigentlich nicht gleich von selbst drauf gekommen bin... . Da befand sich bei mir noch das Neustart-System WIN SE mit diverser Firmensoftware auf Festplatte. Ist das nicht wie bislang mit allem von "denen"?

Unter gelegentlichen massiven Einbrüchen lief bei mir am Arbeitsplatz einer Firma erst MS Windows ab XP unter Service (Update) Pack 3 mit IE 7 unter nur noch vereinzelten rapiden Störungen einigermaßen stabil (zumal Version 8 auf die Gültikgeit eh in der heutigen Zeit nichtssagender Zertifikate überstreng Acht gibt, was zum Verbot wichtiger SSL- bzw. TLS-Verschlüsselung beitragen kann), ganz ähnlich SuSE Linux 8.2 aus dem späten Jahr 2004. Das von Grund auf sicherheitstechnisch spärlich ausgestattete und wie alle MS Windows falsch konzipierte "Dauerscanobjekt" MS Windows SE erfüllt die mehr als auf sich warten lassenden Stabilitätskriterium zumindest weitgehend unter SP 3 sesp30b5-de.exe, IE 6 SP1 mit IE6 SP1_3_4, MS Media Player 9 und DirectX.9c usw. aus dem Jahr 2006-2013 wie unter Virenmeldungen von nandlstadt.de propagiert. Bis auf das Linux, auf das wir gleich noch zu sprechen kommen, schlugs halt schon ein wenig auf den Geldbeutel! Wenn Sie mich fragen, um Kosten zu sparen und ganz sicher zu gehen, ich persönlich möchte im Jahr 2010 von den Computer-Betriebssystemen das im Jahr 2006 und Jahre 2007 ehemals am Kiosk für um die 5 bis 20 Euro bzw. umsonst aus dem Internet erhältliche Mandriva (ehemals Mandrake) mdv2007.0 in der 32- und 64-Bit Fassung emfehlen, mit einer Ansammlung aus Binär- und zugehörigen Quellpaketen mit um genau eine Version auf 2006 (gepatchen) heruntergeschraubten Kernel 2.6.12 und auf 2.0.0.12 und trotz manch nicht vollständig ladenden (auf höhrere Versionen Wert legende) Webseiten nicht höher als auf 2.X.X geupdateten, sicher und stabil laufenden und i.a. die Webseiten schnell aufbauenden Firefox, besser noch Palemoon oder Konqueror aus allerdings KDE 4, nach Stand der zu dieser Distribution zugehörigen und einsichtigen, vergleichsweise merklich kurzen Errata-Liste unter dem lediglich zu updatenden, wie ich meine, nur wens interessiert, i.a. nicht weiter wichtigen alacarte von GNOME und Ekiga Softphone (alles auch als Paket bzw. rpm erhätlich), wg. kphone, ohphone und gphone, nicht unbedingt das Thema. Denn mdv2007.0 installiert sich samt Handbüchern (über Kommando man einsichtige Manpages aus dem Verzeichnis .../man) nicht nur in weniger als einer Stunde (bei mir hats gerade mal um die 20 Minuten gedauert), sondern läuft wie all die von uns angebotenen Downloads auch noch über alle Zeiten hinweg seelenruhig.

Alles Wesentliche des Systems kann auf spielerische, fast schon kindlich einfache Art und Weise über das Kontrollzentrum, Anmeldemanager einschließlich und die Systemkonfiguration konfiguriert werden. Im Anmeldemanager regelt man insbesonders die Erlaubnis für Benutzer zum Einloggen und Runterfahren des Systems. OpenOffice startet in nicht geupateter Form ganz zu Anfang allerdings noch verzögert.

Updates aus distributionsfremden Quellen gehören bei mdv2007.0 wohlüberlegt. Gerade hier kommt es zum Informationsaustausch. Heutzutage, seit mdv2007.0, stehen Updates nämlich nicht immer für eine Verbesserung der Sicherheitslage.

Auch Mozilla Firefox 13.0.1, getestet habe ich bis Version 38.0.1, läuft richtig stabil, am besten ESR. Das Blocken von Skripten ist bereits über CSS möglich, siehe unter Links. Insbesonders mit dem Firefox-Erweiterung Disconnect und Noscript scheint alles zum Blocken von Skripten Erforderliche samt ABE und Sperrung einzelner Browser-Plugins, darunter shockwave-flash, möglich. Das Shockwave-Flashplugin von Adobe behält sich Lesen und Schreiben von und auf Festplatte/SSD vor. Mittels Arbeitsflächen-Einstellungen bzw. Kontrollzentrum lässt sich das unter dem Icon Shockwave-Flash aber untersagen. Vorgegangen wird nach der Strategie einer Firewall: verboten ist, was nicht erlaubt ist. Dabei gilt es zunächst, alle Skripte per empfohlener Einstellung auf einmal zu blocken. Je nachdem, welche Seitenbestandteile der Webseite nun nicht mehr zur vom Benutzer erwünschten Ansicht kommen, kann man die Verbote nach und nach wieder aufheben.

Einzelne Blöcke lassen sich jederzeit sowohl ganz als kurzfristig, hier mit dem Laden der Seite, (temporär) wieder aufheben. Da die zur (wechselnden) IP hinzukommende Useragent-Kennung nach dem ersten online-Preisausschreiben oder online-Registrierung im Netz für den namentlichen Ausweis des Surfers sorgen kann, ist sie in vielen Browsern über "about:config" und "general.useragent.override" (heißst das eigentlich nicht "overwrite"?) vorzugsweise auf gänige Namen wie dem in der Konfigurationsdatei von Privoxy vorgeschlagenen "Privoxy/1.0" oder unter Einschränkungen entsprechend suspekter Seiten keinen Namen und somit leer zu setzen, besser noch von Zeit zu Zeit zu wechseln.

Secure E-Mail-Dienste Secure E-Mail-Dienste

Secure E-Mail: Sichere E-Mail-Postfächer im Vergleich

E-Mails sicher versenden, empfangen und speichern, heise.de, 04.11.2021

Einige E-Mail-Dienste achten besonders auf die Privatsphäre ihrer Nutzer, erheben nur absolut notwendige Daten und verschlüsseln möglichst alle Nachrichten. Welches sichere E-Mail-Postfach eignet sich für wen?

Das Wichtigste in Kürze

Sogenannte Secure E-Mail-Dienste verschlüsseln das Postfach und unterstützen die Nutzer beim Versand von chiffrierten Nachrichten.

Die Anbieter legen zudem Wert auf eine hohe Privatsphäre ihrer Nutzer. Da sie vollständig auf Werbung verzichten, kosten die Postfächer eine monatliche Gebühr.

Der Funktionsumfang der Dienste unterscheidet sich nur in Details, etwa beim verfügbaren Speicherplatz.

Wer die höchstmögliche Sicherheit und Privatsphäre sucht, sollte einen Dienst aus Deutschland wählen. Hierzu zählen Posteo, Mailbox.org und Tutanota.

https://www.heise.de/download/specials/Secure-E-Mail-Sichere-E-Mail-Postfaecher-im-Vergleich-6237824

Kmail (Email-Client mit PGP und Virenscanner)

In Mail-Clients den Useragent etc setzen

Analog Mozilla Firefox kann der aufschlussreiche User-Agent im Header einer mit Mozilla Thunderbird (in unserem Fall Version 3.0.1 bzw. 10 bzw. aktuell, derzeit ESR (el6)) erstellten E-Mail verändert werden: Klick auf Bearbeiten -> Einstellungen -> Registerkarte Allgemein -> Konfiguration bearbeiten. Bei Kmail geschieht dies mittels Klick auf Einstellungen -> Kmail einrichten -> E-Mail-Editor -> Vorspann -> Eingabe des Headers, in diesem Fall den User-Agent, und das Setzen mit irgendeinen zugehörigen Ausdrucks oder keinem. Außerdem können in Kmail Einstellungen in den Sektion der Datei kmailrc aus .kde4/share/config vorgenommen werden wie unter [General] mit CloseDespiteSystemTray=true für das Verhalten beim Schließen, [MDN] mit SendMDNsWithEmptySender=true für die Regelung des Sendens von Empfangsbestätigungen, [Reader] mit ShowUserAgent=true (oder false), [Composer] MaximumAttachmentSize=30 (in Megabyte) vorgenommen werden. E-Mails sollten wie gesagt nur verschlüselt über eine abermals verschlüsselte Verbindung gesendet und empfangen werden. kmail garantiert von allen E-mail-Klienten die erforderliche Sicherheit. Stört hingegen in den gesendeten E-mail das Wort "kmail" im Header "x-mailer: kmail" der E-mail, benötigt man einen ganz anderen E-Mail-Client wie bspws. Thunderbird, so dass dessen Name im Header angegeben ist:

"Kmail!"

"Kmail!"

"Alternative: claws-mail"

"Alternative: claws-mail"

Eine echte Beleidigung für die Email-Empfänger?

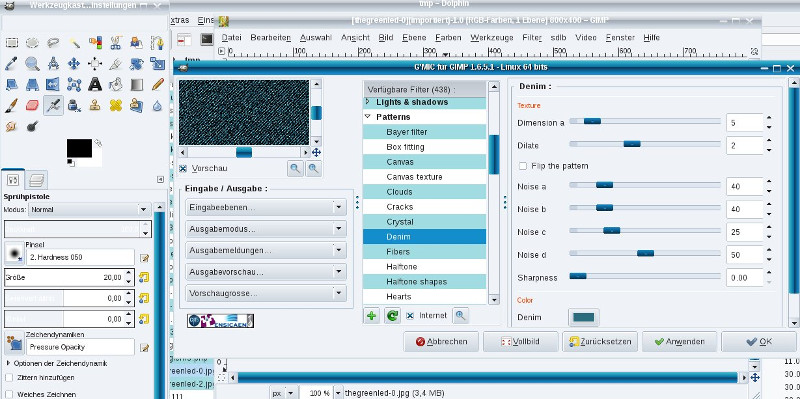

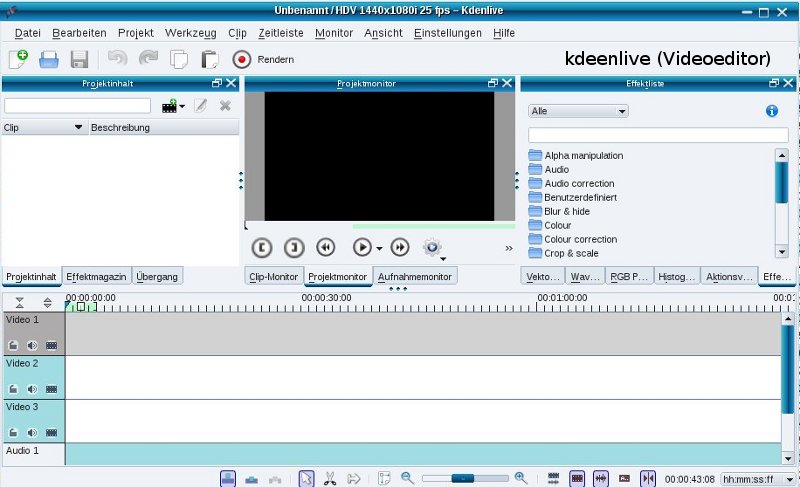

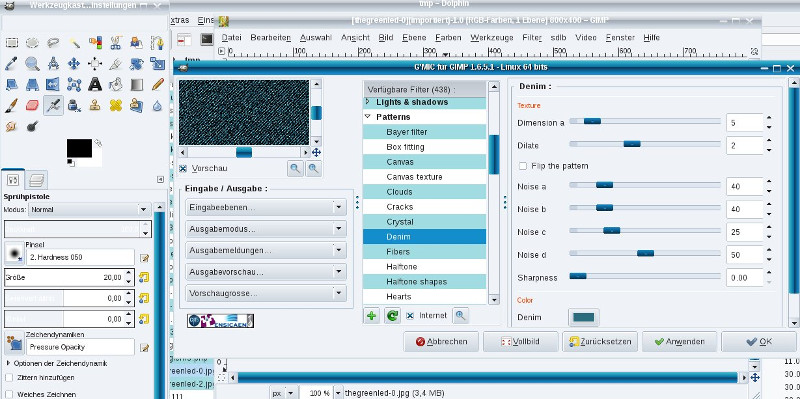

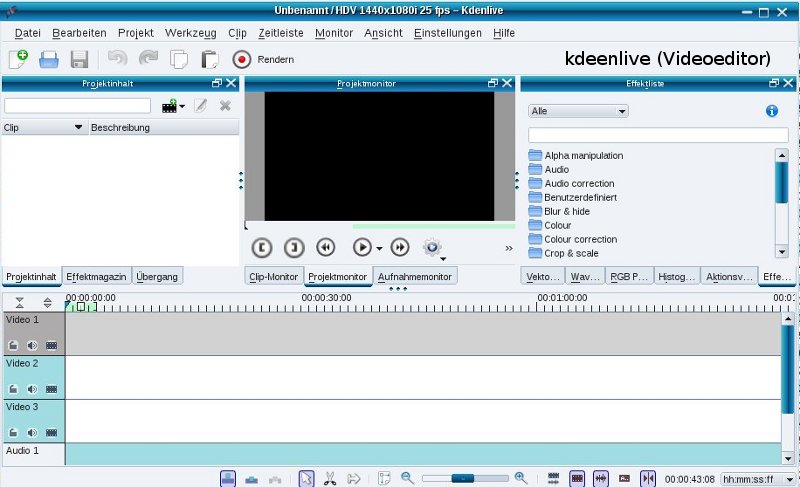

Zur Beruhigung: Dabei gibt es unseres Wissens ähnlich Konqueror für Browser und Dateimanager und Kplayer und kmplayer (auf Basis von Phonon) für Videoplayer, Videoschnitt- und Mixer kdeenlive und kino, videoporama (pclos), video4fuze, Dateimanager dolphin und krusader, konversation, koffice, kwrite and kate, klipper, kivio, kgpg, k3b, kompozer, konsole, kuickshow, kaudiocreator, kover, kbillards, kde-Desktop, kde-Plasma, kde-Desktop-Effects, kmenuedit usw. wiedermal keinen besseren und überschaubareren E-Mail-Clienten als Kmail bzw. Kmail umfassendes Kontact: Überhaupt (fast) alle Software mit Widgets aus Qt von Trolltec.inc, die mit dem Buchstaben "K" - K wie KDE, ähnlich ein aktualisiertes OpenSource mit mehr oder weniger aller Software drum und dran wie das von uns vorgestellte!

Kmail ist inzwischen sehr beliebt, so dass viele Linuxer trotzdem damit senden. Das Senden hat imfalle von Thunderbird allerdings den Nachteil, dass ein weiterer (uns unbekannter!) Server dritterseits zusätzlich auf Port 641 oder so einspringt, seine Ortung gelingt bei LINFW3 selbstverständlich über Conntrack. Aktuelles Thunderbird behebt diesen Umstand, scheint aber bei dessen im Gegensatz zu kmail hohem Arbeitstempo beim Empfang von Emails trotz Konfiguration für die Integration von Virenscannern weiterhin keinen Gebrauch vom Virenscanner wie in unserem Beispiel Clamav zu machen, war es vor allem Clamav, der die meiste Zeit beim Empfang von Emails verbraucht.

Und noch etwas: Kmail arbeitet im Unterschied zu Thunderbird sehr langsam: Bei sehr vielen Email benötigt kmail mehr als 10 Minuten, und es kann deshalb sogar zu Unterbrechungen und Störungen kommen! Das liegt daran, dass der langsame Virenscanner Clamav bei Kmail wirklich alle Email von A bis Z überprüft. Thunderbird tut das nicht. Schneller arbeitet kmail, filtert man in den Filtereinstellungen von Kmail vertraute Emails über ihren bekannten Absender vor der Virenüberprüfung einfach vor weiteren Filtern heraus und indem Kmail nur Email einer gewissen Mindestgröße von sagen wir 10 KB mit Clamav überprüft. Ggfls. genügt der flüchtige Virenscanner eines Moduls von Spamassassin. Die Geschwindigkeit lässt sich auch durch die Verwendung des Bogofilters anstelle Spamassassins ein wenig erhöhen. Mit ein wenig Vorsicht beim Öffnen der Email-Anhänge gehts auch ohne Clamav, indem der Filter von Clamav einfach gelöscht wird. Nach diesen Maßnahmen läuft das Kmail sogar schneller als der Donnervogel fliegt.

Ein gravierender Vorzug von kmail (el6) gegenüber anderen E-Mail-Clients: Jede E-Mail (und somit Spam) lässt sich bereits auf dem Server löschen. Hierzu wird vor jedem Senden der E-Mail eine Liste mit allen E-Mail per Auswahlmenü angezeigt, das sich nach folgenden Optionen gliedert: 1 "E-Mail senden", 2 "E-Mail auf dem Server belassen" und 3 "E-Mail auf dem Server löschen" - d.h. alles bereits vor dem Senden der E-Mails! Ein gravierender Vorzug von kmail (el6) gegenüber anderen E-Mail-Clients: Jede E-Mail (und somit Spam) lässt sich bereits auf dem Server löschen. Hierzu wird vor jedem Senden der E-Mail eine Liste mit allen E-Mail per Auswahlmenü angezeigt, das sich nach folgenden Optionen gliedert: 1 "E-Mail senden", 2 "E-Mail auf dem Server belassen" und 3 "E-Mail auf dem Server löschen" - d.h. alles bereits vor dem Senden der E-Mails!

Kmail: damit kmail-4.4.5/4.4.9/4.4.4 (empfohlen sei die davon aktuellste Nachinstallation mit 4.4.4) E-Mail empfangen und senden kann, bedarf es wie gesagt der Abstimmung von KDE, kmail, dbus, akonadi, nepomuk, soprano, virtuoso und MySQL, vorzugsweise alles derselben Version, hier 4.4.5/4.4.9-mdv2010.2! Bei Wahl voneinander abweichender Versionen verwende man bei Ausfall einen anderen E-Mail-Klienten wie Thunderbird. Über akonadiconsole und akonaditray wähle man zumindest nepomuk_maildis für den E-Mail-Versand, nepomuk_maildir, pop3-Sender für das Verschicken von E-mail. Nicht uninteressant bleibt der birthday-reminder, nepomuk-kontact und nepomuk-kalender. Ggfls. bedarf es der internen Konfiguration wie für die Einstellung der Zugangsdaten des pop3-Maileingangsservers in "pop3".

[ SOLVED by sources out of the internet: kopete, kmail, kontact and so on do not start because of a khtml-css-version conflict of html4.css. ]

Füge in /usr/share/apps/.../css/html4.css folgende Zeile am Anfang ein:

KHTML_STYLE_VERSION: 1

Anmeldeverfahren bei vielen Freemailern wie "Text/Plain" sind unsicher:

Lesen Sie auch den folgenden Artikel von Mike Pilone:

"It is widely known that POP3 is a very insecure protocol, since it is a plain text protocol that transmits passwords and usernames with no protection. Anyone on a private network can quickly sniff packets and determine all the passwords used on the network. Although advances in POP3 authentication have surfaced (APOP, SSL, etc.), many servers still use the old plain text format.

SSH tunneling is the process of establishing a secure, encrypted tunnel between you and the mail host. This tunnel can be used for anything, but by using the Precommand feature of KMail, I will show you how to use a tunnel for POP3 and SMTP."

Signierung und Verschlüsselung von Nachrichten (E-Mail) mit Hilfe des gnu-GPG-Privacy-Assistenten gpg (mdv2011, ehemals mdv2010.1) und GnuPG (el7, el6, mdv2010.1):

Die Funktionsweise:

Verschlüsselung mit öffentlichem Schlüssel und Entschlüsselung mit privatem Schlüssel (Wikipedia)

Das Prinzip der Mailverschlüsselung ist schnell erklärt. Jeder Teilnehmer hat 2 Schlüssel: einen privaten und einen öffentlichen. Der öffentliche wird an alle Leute gegeben, mit denen ihr kommunizieren wollt. Den privaten behaltet ihr immer nur für euch. Nie rausgeben. Klar?

Nehmen wir an, ihr wollt mit Berta verschlüsselt kommunizieren. Ihr gebt Berta euren öffentlichen Schlüssel, Berta gibt euch ihren öffentlichen Schlüssel. Nun könnt ihr Berta eine Mail schicken, die ihr mit Bertas öffentlichem Schlüssel abschließt.

Der Clou: Mails, die mit Bertas öffentlichem Schlüssel verschlüsselt wurden, können nur mit Bertas privatem Schlüssel wieder lesbar gemacht werden. Will Berta antworten, so verschlüsselt sie mit eurem öffentlichen Schlüssel, diese Mail ist nur mit eurem privaten Schlüssel zu öffnen. Das Ganze nennt sich Asymmetrische Kryptographie und wird bei Wikipedia nochmal mit anderen Worten erklärt.

Das Prinzip der öffentlichen und privaten Schlüssel setzt voraus, dass jeder Teilnehmer seinen privaten sowie die öffentlichen Schlüssel aller anderen Teilnehmer hat. Solche Schlüssel sind reine Textdateien und können prinzipiell per Mail verschickt werden. Komfortabler ist es jedoch, seinen öffentlichen Schlüssel auf einen sogenannten Keyserver hochzuladen, wo sich dann jeder andere den Schlüssel "abholen" kann.

Zunächst sollte immer "Klaransicht vor HTML-Ansicht bevorzugen" und insbesonders "Nachrichten dürfen keine externe Referenzen laden" aus den Einstellungen von KMail bzw. anderen E-Mail-Clienten gewählt werden, siehe Bericht ü,ber angebliche Schwächen von gpg (gnupg) in News&Links#Computer.

"Mit PGP/MIME steht der Nachfolger der veralteten, "inline PGP" genannten, Methode zur Verfügung um Emails mit PGP zu verschlüsseln und zu signieren. Der KDE Mailclient bietet seit Version 1.5 (KDE 3.1) die Möglichkeit PGP/MIME zu nutzen. Leider ist die Einrichtung alles andere als intuitiv. Ich versuche hier eine verständliche Anleitung dafür zu geben. Diese Beschreibung basiert auf einer Debian Distribution, die Schritte sollten sich jedoch auch auf beliebige andere Distributionen übertragen lassen wenn man die entsprechenden Pakete heraus sucht.

https://netzpolitik.org/2013/anleitung-so-verschlusselt-ihr-eure-e-mails-mit-pgp/

Benötigte Pakete

Zunächst sollten die benötigten Pakete installiert werden. Neben KDE sind das natürlich KMail sowie die folgenden Pakete:

KGpg

gnupg-agent

gnupg

pinentry-qt

Unter Debian können Sie die Pakete einfach mit aptitude installieren.

GnuPG und gpg-Agent konfigurieren

Damit man überhaupt die Möglichkeit erhällt das Mantra bzw. die Passphrase über ein GUI einzugeben muss GnuPG auf die Nutzung des Agenten eingestellt werden, der von da an das Mantra zwischenspeichert. Dazu wird in der Datei ~/.gnupg/gpg.conf die folgende Zeile eingefügt.

use-agent

Damit der Agent das Passwort nicht ebenfalls auf der Kommandozeile erwartet wird ein sog. Pinentry Programm verwendet. Dies muss in der entsprechenden Konfiguration eingestellt werden. Dazu wird die Datei ~/.gnupg/gpg-agent.conf bearbeitet und ganz am Ende folgenden Zeilen eingefügt.

pinentry-program /usr/bin/pinentry-qt

no-grab

default-cache-ttl 1800

Der Pfad zu pinentry-qt muss ggf. angepasst werden. Mit which pinentry-qt sollte sich herausfinden lassen wo das Programm liegt. In der letzten Zeile lässt sich einstellen wie lange das Passwort zwischengespeichert wird.

Damit man jetzt GnuPG mit dem Agenten nutzen kann, muss letzterer zunächst gestartet werden.:

eval "$(gpg-agent --daemon)"

Der Befehl sorgt dafür, dass der Befehl in den Klammern ausgeführt und die Rückgabe von der Shell ausgewertet wird. Das ist wichtig, da der Agent beim Start die Adresse zu seinem Socket als Umgebungsvariable zurück gibt und GnuPG diese Information dirgend benötigt um mit dem Agenten zu kommunizieren. Hier gibt es allerdings eine kleine Falle. Der Befehl setzt die Umgebungsvariable GPG_AGENT_INFO nur in der aktuellen Shell (und alle abgeleiteten Shells). Wenn man den Befehl allerdings in einer Konsole ausführt und später KMail ganz normal über das K-Menü startet weiß KMail nichts von der Umgebungsvariable, die ja nur in der Konsole gesetzt ist, und die Benutzung von GnuPG schlägt fehl, da KMail (zu recht) behauptet, das eingegebene Mantra wäre falsch obwohl man nie danach gefragt wurde. Dieses Problem hat bei mir lange dafür gesorgt, dass ich GnuPG nicht mit KMail benutzen konnte. Daher sollte man als nächstes ein Skript in ~/.kde/env/ anlegen. Der Name ist egal, ich schlage gpgagent.sh vor. Dort schreibt man einfach die Zeile von oben rein:

eval "$(gpg-agent --deamon)"

Alle Dateien in ~/.kde/env/ werden beim start von KDE "gesourced".

Als Nächstes sollte man, immer noch in der Shell in der man eval "$(gpg-agent --deamon)" ausgeführt hat, testen ob GnuPG mit dem Agenten zusammenarbeitet. Dazu benötigt man seine eigene Schlüssel-ID. Die findest man mit gpg -K raus. Der Parameter -K listet alle privaten Schlüssel auf. Mit folgendem Befehl signiert man den Text test und überprüft daraufhin die eigene Signatur. Dabei sollte zweimal der Dialog von pinentry-qt auftauchen. Wenn das funktioniert hat, dann sind GnuPG, der Agent und Pinentry richtig konfiguriert. Man muss natürlich seine eigene Schlüssel ID einsetzen.

echo "test" | gpg -ase -r 0xDEADBEEF | gpg

Wenn man jetzt allerdings KMail, wie ober erwähnt, ausserhalb der Shell startet, dann wird es immer noch nicht funktionieren. Also entweder KMail aus der Shell heraus öffnen oder am besten: KDE beenden und sich neu einloggen. Dann muss es auf jeden Fall gehen. Fall KMail nicht nach dem Mantra fragt kann man einfach eine Konsole aufmachen und nachschauen ob GPG_AGENT_INFO gesetzt ist. Falls nicht ist irgendwas schief gegangen.

In KMail testen

In KMail sollte man sicherstellen, dass das OpenPGP Backend aktiv ist. Dazu schaut man unter

"Einstellungen -> KMail einrichten -> Sicherheit -> Kryptographie-Module" nach ob bei OpenPGP ein Haken gesetzt ist.

Jetzt sollte es wie versprochen mühelos möglich sein, mit den in kgpg abgespeicherten öffentlichen bzw. privaten PGP-Schlüsseln KMail Nachrichten zu ver- und entschlüsseln sowie mit Signaturen (elektronische Unterschriften) zu versehen. Ein "Kmail" weniger: Alle seriösen Stellen raten dazu, auch Sie sollten das unbedingt tun!

Mausklick-schnell: Den zwecks Verschlüsselung und Signierung der E-Mail jedesmal per obigem Shell-Script zusammen mit kmail gestartete gpg-agent sollte man übrigends nach seiner Inanspruchname durch den E-Mail-Client wieder wie möglichst viele gestartete root-Prozesse beenden (killen), denn auch er verbraucht so seine Ressourcen: /usr/share/autostart/kill-gpg-agent gemäß der dort vorhandenen Dateien anlegen. Unter exec=killall gpg-agent eintragen. Bei jedem Systemboot wird er (gleichnamiger Prozess) nun mit "killall gpg-agent" unter Benutzer root gekillt.

Dieser Text basiert auf dem Text "KMail: PGP/MIME" von Marc Mutz und Bernhard Reiter unter http://kontact.kde.org/kmail/kmail-pgpmime-howto.php. Sollten Sie Fehler oder Ungenauigkeiten in diesem Text feststellen, so weisen Sie den Autor bitte darauf hin. Weitergehende Hilfe finden Sie auch unter KMail Development List kmail-devel@kde.org."

Quelle: http://developer.gauner.org/kmail-pgpmime/index.de.html

https://docs.kde.org/stable5/de/kdepim/kmail/pgp.html

OpenPGP-Einstellungen von kmail:

https://docs.kde.org/trunk5/de/pim/kmail2/pgp.html

Verschlüsseln gilt als Pflicht! Damits auch wirklich klappt, wird kmail mittels eines in /usr/sbin/ zu erstellenden Shellskript aufgerufen wie über "sh /usr/sbin/startkmail-including-signature-encryption.sh", und zwar mit dem einfachen Inhalt

/usr/sbin/startkmail-including-signature-encryption.sh mit Eintrag:

#!/bin/sh

killall gpg-agent

eval "$(gpg-agent --deamon)"

kmail

Entsprechend für Enigmail (thunderbird (el6)):

/usr/sbin/startthunderbird-including-signature-encryption.sh mit Eintrag:

#!/bin/sh

killall gpg-agent

eval "$(gpg-agent --deamon)"

/usr/lib64/thunderbird/thunderbird

Weiteres (von CHIP im Jahr 2019 und uns empfohlenes E-Mail-Programm mit einfach handhabbarer PGP- und SMIME-Verschl&uum;sselung : claws-mail (el6) mit zahlreichen plugins (claws-mail-plugins (el6)), darunter bogofilter, clamd, spamassassin, pdf-reader, PGP, SMIME, fancy, ...

Ein paar Einstellungen können in kmail noch für die Verschlüsselung und Signatur vorgenommen werden:

kmail -> Einstellungen -> kmail einrichten -> Identitäten -> Ändern -> Kryptographie,

kmail -> Einstellungen -> kmail einrichten -> Sicherheit -> zum einen in "Nachrichten erstellen", zum anderen in "Warnungen und Kryptographie-Module"

In /usr/share/autostart kann gpg-agent noch eingerichtet werden: Erzeugen der Datei gpg-agent.desktop mit Eintrag name=gpg-agent und exec=gpg-agent --daemon.

OpenPGP (Paket gnupg): Verschlüselt wird eine E-Mail also immer mit dem öffenltichen Schlüssel des Empfä,ngers, den man von einem Schlüssel-Server oder vom Empfänger zugestellten CD/DVD, USB-Stift oder aus dem Internet von der Homepage, aus dem Impressum oder per E-Mail postalisch oder telefonisch per Abfrage mit whois etc. erhalten bzw. beordern und in kgpg oder mittels "gpg --import keyfile" in den Schlüselbund aufnehmen (importieren) kann. Den eigenen öffentlichen Schlüssel kann man auf Wunsch zusätzlich auch in den Anhang als Datei hinzufügen, indem man ihn aus dem eigenen Schlüsselbund mittels kgpg oder gpg exportiert und zugehörige Datei im Anhang der E-Mail aufnimmt.

Zum Entschlüsseln einer verschlüsselten E-Mail ist der Nachrichteninhalt der Form einer Datei im Anhang wie msc.asc aus dem Anhang heraus in ein beliebiges home-Verzeichnis abszuspeichern und mittels kgpg oder gpg zu entschlüsseln. Dafür muss sich der eigene Schlüssel zur eigenen E-Mailadresse natürlich vorher im Schlüsselbund befinden. Alle Schlüssel sollten über kgpg oder gpg als zumindest "vertrauenswürdig" eingestuft worden sein.

Jeder Schlüssel ist mit einer eignen Passphrase versehen. Darum gilt die Veschlüsselung sicher, und auch die mit irgendeinem eigenen Schlüssel automatisch erstellte Signatur kommt einer Unterschrift gleich.

"Ein Kmail weniger!" Nun müsste alles, Ent- und Veschlüsselung und Signierung (mit einer Signatur), eigentlich immerzu mit kmail funktionieren!

Zum reinen Empfangen der E-Mail (ohne jegliches Senden) belassen wir es gegebenenfalls lieber bei dem herkömmlichen Aufruf innerhalb der SUID-Sandbox:

firejail --nice=17 --profile=/etc/firejail/kmail.profile kmail

Die Nachricht bzw. E-mail wird also immer mit dem öffenlichen Schlüssel des Empfängers und niemals dem privaten (geheimen) Schlüssel des Empfängers verschlüsselt. Sollte er sich noch nicht im eigenen Schlüsselbund befinden, lasse man sich ihn oder zumindest seine Benutzer-ID zustellen. Mit der Benutzer-ID oder E-Mail-Adresse des Adressaten kann man einen Schlüsselserver konsultieren, um den Schlüssel von dort (Schlüsselserver) zu erhalten. Daraufhin ist er in gpg bzw. kgpg zu importieren. Immer wenn eine E-Mail an diesen Adressaten künftig verschickt wird, findet Kmail von selbst diesen Schlüssel zum Verschlüsseln und Zustellen der Nachricht.

Leider ist bislang noch nicht angegeben, dass der gpg-agent zusammen mit pinentry zu starten ist: gpg-agent --daemon [--use-standard-socket], gut auch mit Eintrag in /etc/rc.local für den Start mit dem Booten des Computersystems. Wir selbst haben andere Erfahrungen gemacht und kommen auch ohne den Start des Agenten aus. Vielleicht lags daran, dass der eigene und eingangs mittels Standardschlüssel signierte Schlü,ssel keinen privaten Schlüssel enthielt, also rein öffenlticher Natur war: Wie gesagt, er sollte immer beide, den öffenttlichen und den privaten (geheimen) Schlüssel enthalten. Der in Kmail unter Identit&aum;t -> Kryptographie angegebene eigene Schlüssel für Ver- und Entschlüsselung sollte den eigenen öffentlichen und privaten Schlüssel und für die Zuordnung selbst erhaltener Nachrichten die eigene E-Mail-Adresse zumindest im Feld E-mail enthalten, der eigenen Identität innerhalb von Kmail entsprechen und der davon öffenltiche mit kmail, gpa oder kgpg auf einen ö,ffentlich zugänglichen Schlüsselserver hochgeladen werden. Als Signaturschlüssel für den eigenen Schlüssel und seine Benutzer-ID eignet sich für Kmail derselbe Schlüssel wie der verschlüsselnde. Signiert wird mit Kgpg oder gpa. Der Aufruf von gpa erfolgt mit gpa, kgpg mit kgpg, sofern nicht bereits in der Tray erkenntlich. Zahlreiche weitere Einstellungen zum Ver- und Entschlüsseln für Kmail entnehme man obigem Link. Da die erhaltene verschlüsselte Nachricht im Attachement (Anhang) steht, kann man das Attachement trennen, indem man es mittels Rechtsklick auf die Nachricht und Kontextmenü als Datei abspeichert. Spätestens jetzt lässt sich diese Datei und somit die Nachricht bequem mittels dem in Kmail und gpa und auch kgpg wie oben mit dem der eigenen Person als Empfänger zuzurechnenden Schlüssel entschlüsseln (denn hier lag das Problem bei Kmail). Bei Problemen benutze Enigmail von Thunderbird: Hier funktioniert die E-Mail-Entschl&uumL,sselung auch ohne Signatur und ohne gpgpms (MIME).

"In den vergangenen Jahren hat frei verfügbare Software wie Enigmail für das Mail-Programm Thunderbird den Zugang zur E-Mail-Verschlüsselung selbst für technische Laien erleichtert. Eine Anleitung zum Aufsetzen von OpenPGP an einem Windows-PC findet man hier: https://ssd.eff.org/en/module/how-use-pgp-windows", netzpolitik.org, https://netzpolitik.org/2018/kleines-einmaleins-der-digitalen-selbstverteidigung/

Im Internet wartet die Erweiterung des Mail-Filters kmailpt bestehend aus perl-Skripten für Kmail auf, mit der sich Attachements von E-Mails automatisch und manuell trennen, löschen und über den gpg-agent entschlüsseln lassen. Hierfür erscheinen zwei kleine Icons in der Werkzeugleiste von Kmail sowie zwei neue Einträ,ge im Kontextemenü:.http://jice.free.fr/kmailpt

fr2.rpmfind.net: "libspf2 is an implementation of the SPF (Sender Policy Framework) specification as found at: http://www.ietf.org/internet-drafts/draft-mengwong-spf-00.txt fr2.rpmfind.net: "libspf2 is an implementation of the SPF (Sender Policy Framework) specification as found at: http://www.ietf.org/internet-drafts/draft-mengwong-spf-00.txt

SPF allows email systems to check SPF DNS records and make sure that an email is authorized by the administrator of the domain name that it is coming from. This prevents email forgery, commonly used by

spammers, scammers, and email viruses/worms."

A lot of effort has been put into making it secure by design, and a great deal of effort has been put into the regression tests."

KDE KMail: Secure Email through SSH Tunneling"

http://www.slac.com/~mpilone/projects/kde/kmailssh/

Schließlich sollte man noch in "Einstellungen" einen geeigneten Zeichensatz für kmail auswählen: unicode (locale), unicode.

Endet das Senden ü,ber den Postausgangserver mit dessen Authentifizierungs-Fehlermeldung, dann von der Meldung nicht beirren lassen und ggfls. einfach das Passwort beim Freemailer neu setzen (ändern)! Beispielsweise bleibt die Login-Methode bei Freemail von Web.de bei Postausgangsserver smtp.web.de, selten wechselnde IP aus IPv4, bei Mailadresse (Benutzername ohne Zusatz "@web.de"), Passwort, Verschlüsselung TLS (d.h. STARTTLS), Port 25 (ggfls. Port 583) und Anmeldeverfahren PLAIN. Analog der Posteingangsserver: entweder IMAP (Port 467) oder POP3 (Port 110 (pop3s: Port 995), selber Benutzer und dasselbe Passwort wie smtp.web.de, Verschlüsselung TLS und Anmeldeverfahren: EINFACHER TEXT (nicht PLAIN).

Mehr über Kmail samt Troubleshooting erfahren Sie in News&Links in der Sektion Alternativen...

KDE 4: akonadi (API-cache) - nepomuk (desktop search) - kmail ..:

Akonadi (UK) is essential required by kmail (of course this is not the truth, remarks by us, Gooken: Empty all akonadi-tasks within akonadi (by akonaditray) and kmail will still work fine, or deactivate akonadi (by akonaditray) completely and kmail might still work... !). Akonadi (UK) is essential required by kmail (of course this is not the truth, remarks by us, Gooken: Empty all akonadi-tasks within akonadi (by akonaditray) and kmail will still work fine, or deactivate akonadi (by akonaditray) completely and kmail might still work... !).

Demystifying Akonadi (UK), Sebastian K., seba̡s blog, posted on August 26, 2010

The exotic-sounding ´Akonadi´ refers to both a mythological figure and the KDE platform´s central information framework. This article will dispel some of the mystery about how Akonadi will improve performance and integration, and how it is being rolled out into KDE applications. I´ll also provide some insight how the technology works, and what will become possible with this new PIM framework.

Many people have been asking what the status of the new, Akonadi-based Kontact Groupware suite is. As I´ve been working closely with the PIM hackers, I thought I´d give my readers a heads-up on what´s going on and what to expect. In this article, I will often take KMail as an example for the port, but similar things apply to the other PIM applications that form the Kontact suite as well.

The What &How?

I´m sure many of you haven´t heard the name Akonadi yet, so let me quickly explain what it is. Let´s get technical.

Akonadi is a groupware cache that runs on the local machine, a shared data store for all your personal informatio. Akonadi offers a unified API to receive and synchronise data with groupware, email servers or other online services. Agents called "resources" are responsible for communicating with the remote service, say your email server. These resources run out-of-process and communicate via separate control and data channels with the mothership (your local Akonadi). Resources are easy to implement and can interface any data source with Akonadi, be it your local calendar file, your companies groupware, email servers or address directories, or anything else you can come up with. More on that specifically later.

The Akonadi groupware cacheA common misunderstanding is that Akonadi is some sort of groupware server. In fact, Akonadi does not store any data itself, but just provides a common means to access data to your local applications.

So Akonadi does not store user data, it caches it. The user data is still stored in the traditional formats, be it on an online server (for example IMAP) or local files (ICAL calendar files). Locally, Akonadi provides a cache to speed up access and to make collections (email folders, for example) and their items available offline. To allow Akonadi to work on both powerful desktops and lean mobile devices, Akonadi can use different databases for its cache. Currently, the most complete backing store for Akonadi is MySQL, but PostGreSQL and sqlite backends are also available. In the case of MySQL, the database is started and handled by Akonadi itself, using a local socket, and no network access. This is intentional, for speed and security, since Akonadi´s database is really only a detail of the implementation.

The storage concept of Akonadi is straightforward. The team looked at many types of PIM data and found that items stored in folders are common to all of them. In Akonadi, Items represent mails, contacts or other individual pieces of data Folders are generally referred to as Collections, which can contain other Collections. Items themselves carry a type (using the freedesktop.org standard mimetype definitions), metadata and the actual data payload. Items can be identified by URLs. This URL is of course only valid locally, but it allows passing references to Akonadi items and collections around without copying the actual data. This makes Drag and Drop across applications (or in my favourite case, from the email notifier in Plasma into KMail) very easy. The receiving application can use any Akonadi client library to take the Akonadi URL and fetch its headers, or data. Akonadi Items may be retrieved partially, so if an app wants tod display a list of emails, it doesn´t have to copy around the whole inbox, attachments and all, but can just ask for a list of headers of those emails.