Von Gooken#News&Links#Nachträge#gk.12hp.de

Grundsätze zur Anonymisierung Ihrer Online-Aktivitäten

Grundsätze zur Anonymisierung Ihrer Online-Aktivitäten, uncut-news.ch, 20.11.2023

Standardmäßig wird fast alles, was Sie online tun, aufgezeichnet. Ihre Surfgewohnheiten sind mit einer Internet-Protokoll-Adresse (IP-Adresse) verknüpft, die mit Ihrem physischen Standort und Ihrem Internet-Dienstanbieter (ISP) verbunden ist. Und die Konten, die Sie für den Zugang zu Online-Diensten einrichten, sind oft mit Ihrer echten Identität verknüpft.

Dies ermöglicht es privaten Unternehmen nicht nur, Ihre Online-Aktivitäten zu überwachen, sondern es gibt in der Regel auch keine technischen Barrieren, die sie daran hindern, diese Daten absichtlich oder versehentlich an andere weiterzugeben.

Öffentliche Transparenzberichte von nur drei der vielen Technologieunternehmen, die Zugang zu diesen Daten haben (Apple, Google und Microsoft), zeigen, dass jedes Jahr Daten von Hunderttausenden von Nutzerkonten an Regierungen weitergegeben werden. Und das ist nur die Spitze des Eisbergs, denn der Whistleblower Edward Snowden hat 2013 durchgesickerte Dokumente veröffentlicht, aus denen hervorgeht, dass die Nationale Sicherheitsbehörde der Vereinigten Staaten (NSA) direkten Zugang zu den Servern dieser Unternehmen hat.

[...] 1: Trennen Sie Ihre anonymen Aktivitäten von Ihrer wahren Identität.

[...] 2: Maskieren Sie Ihre IP-Adresse.

[...] 3: Verbergen Sie Ihre richtige E-Mail-Adresse.

[...] 4: Verbergen Sie Ihre persönlichen Online-Konten

Grundsätze für Fortgeschrittene zum Erreichen von Anonymität im Internet

[...] 1: Verbergen Sie Ihre richtige Telefonnummer.

[...] 2: Stoppen Sie die Datenübermittlung Ihres Betriebssystems an Big Tech.

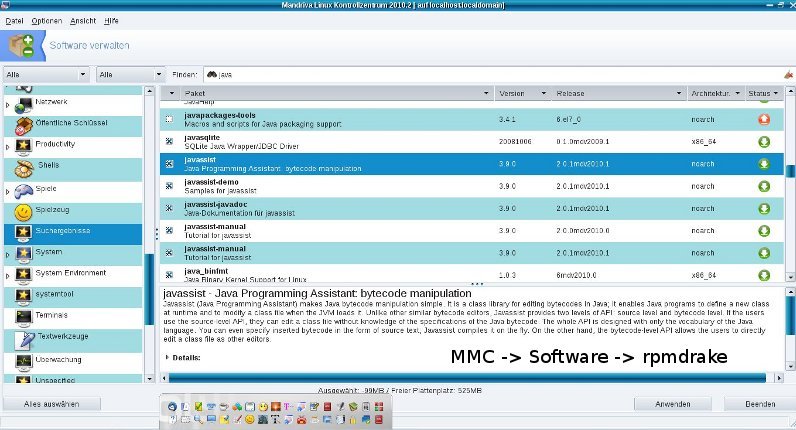

Google Android, Windows, macOS und iOS dominieren den Markt für Betriebssysteme und alle vier senden regelmäßig Daten an ihre Erfinder - Apple, Google und Microsoft. Durch die Verwendung eines datenschutzfreundlichen Betriebssystems können Sie den Datenfluss von Ihrem Betriebssystem zu diesen Big-Tech-Unternehmen unterbrechen und Ihre Anonymität und Privatsphäre verbessern.

[...] 5: Verwenden Sie Kryptowährungen für anonyme Zahlungen.

[...] 6: Maskieren Sie Ihre Identität mit einer anonymen Gesellschaft mit beschränkter Haftung (LLC).

[...] Unabhängig davon, welche Grundsätze Sie anwenden, bleiben Sie wachsam und konzentrieren Sie sich stets darauf, Ihre anonymen Aktivitäten von Ihrer wahren Identität zu trennen.

Quelle: https://reclaimthenet.org/online-anonymity-principles

https://uncutnews.ch/grundsaetze-zur-anonymisierung-ihrer-online-aktivitaeten/

Computertechnik-Mobiltelefon

Die gefährlichste Technologie, die jemals erfunden wurde - Teil II, Artur Firstenberg, uncut-news.ch, 31.10.2021

[...] Die größte Lüge ist, dass es sich hierbei um "stromsparende" Geräte handelt, und dass; sie deshalb sicher sind. Das ist eine doppelte Lüge. Es ist eine Lüge, weil sie nicht stromsparend sind. Wenn Sie ein Mobiltelefon - egal welches - in der Hand oder an Ihren Körper halten, werden Sie von Ihrem Telefon mit mehr Mikrowellen bestrahlt als von jedem Mobilfunkmast und mit zehn Milliarden Mal mehr als von der Sonne, der Milchstraße oder anderen natürlichen Quellen. Die von der Federal Communications Commission* festgelegten Expositionsrichtlinien spiegeln diese Realität wider: Mobilfunkmasten dürfen Ihren Körper mit einer festgelegten Absorptionsrate von 0,08 Watt pro Kilogramm belasten, während Mobiltelefone Ihr Gehirn mit einer spezifischen Absorptionsrate von 1,6 Watt pro Kilogramm belasten dürfen, was dem Zwanzigfachen dessen entspricht.

https://uncutnews.ch/die-gefaehrlichste-technologie-die-jemals-erfunden-wurde-teil-ii/

Hinter dem harmlosen Klingeln verbirgt sich oft Betrug

Hinter dem harmlosen Klingeln verbirgt sich oft Betrug

AKTUELLE BETRUGSWARNUNGEN

Anruf aus Österreich: Das steckt hinter den +43-Nummern, netzwelt.de, 04.09.2025 um 08:21 Uhr

Gerrit Gerbig

Aktuell häufen sich in Deutschland Meldungen über Anrufe aus Österreich - erkennbar an der Vorwahl +43. Nehmt ihr den Anruf entgegen, könnt ihr viel Geld verlieren.

Die Zahl der betrügerischen Anrufen von +43-Nummern steigt wieder an.

Dahinter verbergen sich häufig Betrugsversuche ...

[...] Probleme mit dem PayPal-Konto

[...] Krypto-Scam

[...] Agressive Werbung

Meidet diese Nummern

Spam-Anrufe: Hinter diesen 10 Nummern verbergen sich Betrüger

Telefonbetrug

Achtung bei unbekannten Nummern. Hinter dem harmlosen Klingeln verbirgt sich oft Betrug.

Aktuell rufen vermehrt Nummern mit der Vorwahl +48 in Deutschland an. Was es mit den dubiosen Anrufen aus Polen auf sich hat, verraten wir euch.https://www.netzwelt.de/news/244868-anruf-polen-steckt-plus-48-nummern.html

Ähnliche Anrufe stammen derzeit auch aus Großbritannien, Hamburg, Düsseldorf und den Niederlanden.

Niederlande - https://www.netzwelt.de/news/230550-nervtoetende-anrufe-niederlande-steckt-hinter-31-nummern.html

England - https://www.netzwelt.de/news/235752-telefonterror-england-steckt-hinter-diesen-plus-44-nummern2207.html

Düsseldorf - https://www.netzwelt.de/news/244266-achtung-spam-calls-0211-nummern-gefaehrlich2107.html

Mönchengladbach - https://www.netzwelt.de/news/243950-rangehen-steckt-nummer-moenchengladbach2207.html

Polen - https://www.netzwelt.de/news/244868-anruf-polen-steckt-plus-48-nummern.html

https://www.netzwelt.de/news/236487-anrufe-oesterreich-steckt-hinter-plus-43-nummern2407.html

Vor wenigen Jahren noch: ALLE SMARTPHONES OHNE (spionagefreie) TASTATUR !

Vor wenigen Jahren noch: ALLE SMARTPHONES OHNE (spionagefreie) TASTATUR !

Achten Sie bereits bei der Auswahl der Smartphone-Tastatur auf die Spionagefreiheit, d.h. darauf, ob Daten von der Tastatur-App, die Tastatureingaben, übertragen werden.

Im Exkurs empfahlen wir "Simple Keyboards",. Hiervon gibt es bei apkcombo.com gleich zwei unterschiedliche, aber gleichnamige Tastatur-Apks, davon kam es unseren Beobachtungen nach unter System-Einstellung -> Datennutzung eine - und trotz gesperrrten Wifi und mobil - zu unvorhersehbaren Datenübertragungen mehrerer Kilobyte großer Dateien ins Netz.

Wir empfehlen das von Wifi- und Mobil-Datenübertragung freie Simple Keyboards (821 KB Apk) von Raimondas Rimkus und nicht Simple Keyboards (34 MB Apk) von Simple Mobile Tools !, gooken, 30.07.2025

Smartphone: Orbot

Smartphone: Orbot

Die Vorgängerversion (Juli 2025 von apkcombo.com, https://apkcombo.com/de/orbot/org.torproject.android/download/apk) lief nicht so besonders (manch Probleme mit der lokalen DNS 127.0.0.1 (Orbot-TorDNS): Behinderung des Netzzugangs einzelner, freigegebener Apps).

Diese hier tuts (weitgehend):

Orbot latest version, https://www.heise.de/download/product/orbot-93611/download oder

https://guardianproject.info/releases/orbot-latest.apk

Der Umfang des Apk stieg dabei von ca. 20 MB auf über 130 MB, was auf neue und überarbeitete Android-Bibliotheksfunktionen schließen lässt, Gooken, Anm., die Red., 03.08.2025.

Ein alter Freund empfahl uns den Messenger Ginlo ( einst ) von der Deutschen Post AG

Ein alter Freund empfahl uns den Messenger Ginlo ( einst ) von der Deutschen Post AG, gooken, 12.05.2024

...

- Ende-zu-Ende-Verschlüsselung mit

verschlüsselter Ablage der Nachrichten auf dem Server

- made in Germany,

Server liegt nicht in USA, sondern in Deutschland:

DSGVO-Konformität

...

-- aber: seit Kurzem von einer kleinen Firma aus München,

wie WhatsApp KEIN OpenSource!

Weitere Beiträge zur Informationstechnik, darunter gängige Messenger Signal und WhatsApp, siehe im Gooken-Online-Exkurs oder hier, auf dieser Webseite, unter Gooken#Nachträge#Online_Exkurs !

Erneut (zum vierten Mal ..., 81/82/83, ...) schleichend-flächendeckende US-INVASION - StarWars - Overkill -... ( ...wir sind in Person nach dem Online-Exkurs technisch ein wenig vorbereitet ...) ?

Erneut (zum vierten Mal ..., 81/82/83, ...) schleichend-flächendeckende US-INVASION - StarWars - Overkill -... ( ...wir sind in Person nach dem Online-Exkurs technisch ein wenig vorbereitet ...) ?

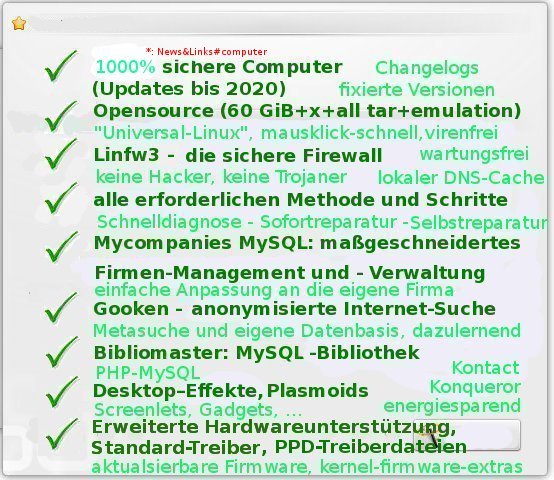

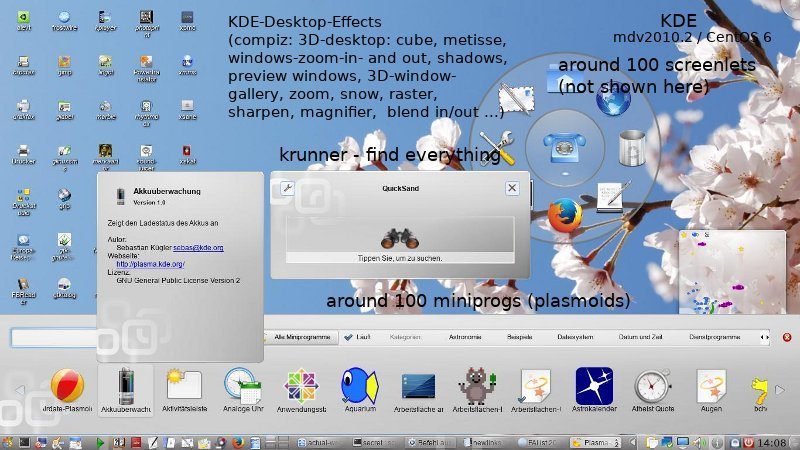

Verteidigungsgegenstand und Kernbestandteile

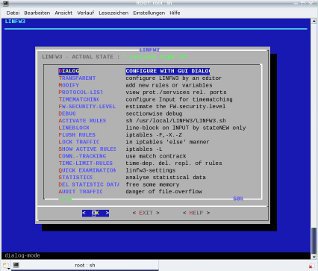

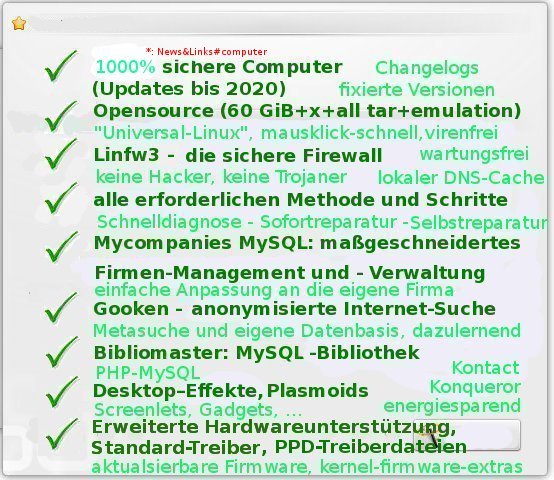

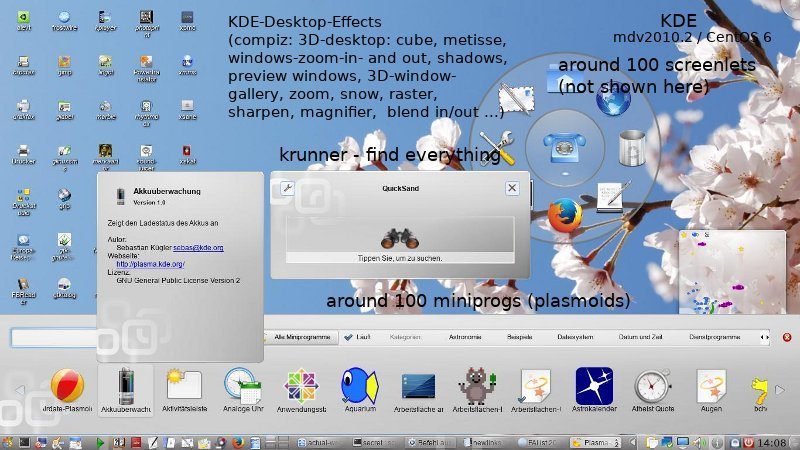

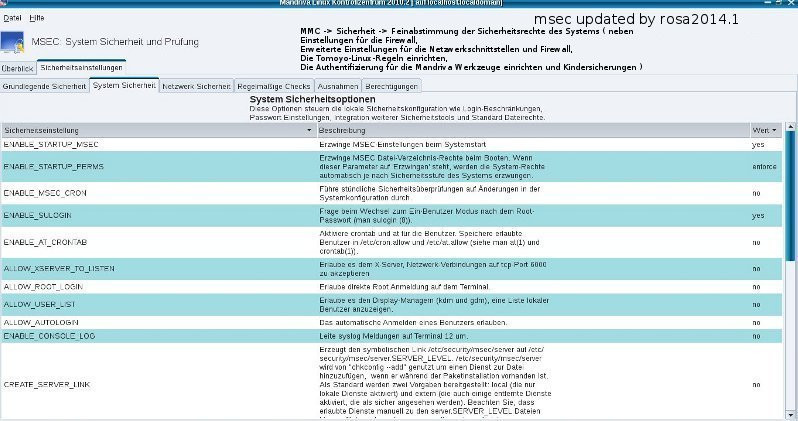

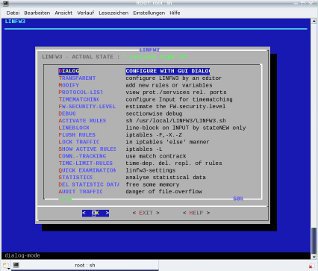

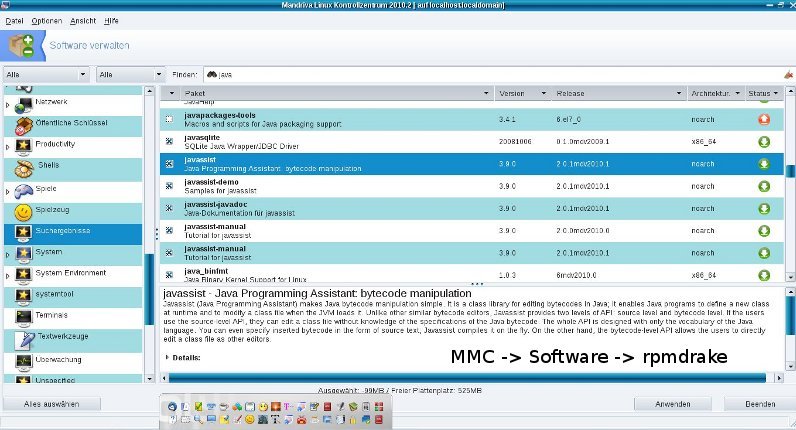

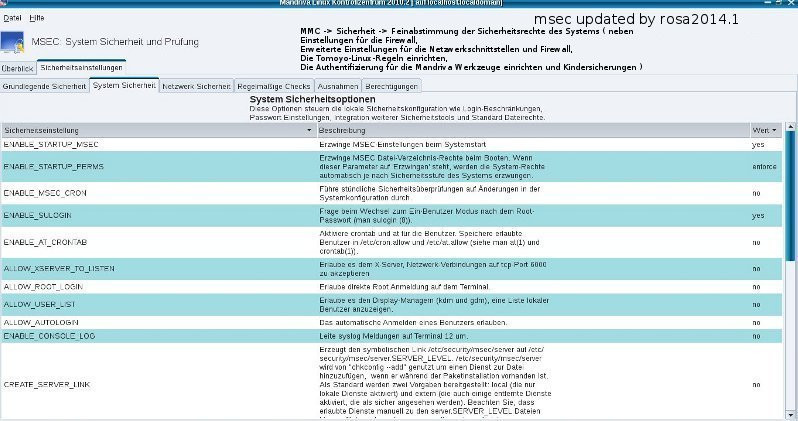

PC: (konfiguriertes) UNIX/Linux, darunter System-Vollverschlüsselung (FSE, Full System Encryption), TOR, firejail (Sandbox), Pale Moon (Browser) und iptables/ebtables/arptables/nftables (->, Firewall wie linfw3 (von Gooken))

Smartphone: Orbot (TOR mit VPN-Firewall), System-Sicherheiteinstellungen, Firefox nightly (a firefox still with about:config)

Internet-Suchmaschine: Gooken ( u.a.?)

rC3: Cory Doctorow warnt vor "digitalen Äquivalenten der Atombombe", trojaner-info.de, 03.01.2020

Der Science-Fiction-Autor Cory Doctorow hat auf dem remote Chaos Communication Congress (rC3) am Sonntag schärfere kartellrechtliche Vorgaben insbesondere für interoperable Online-Dienste gefordert, um den Wettbewerb im digitalen Zeitalter zu erhalten. Mit den fünf Größen des US-Überwachungskapitalismus - Google, Amazon, Facebook, Apple und Microsoft (GAFAM) - seien "die schlimmsten Albträume" der frühen Verfechter von Bürgerrechten im Internet wahr geworden. Ein politisches und rechtliches Gegensteuern sei daher überfällig.

https://www.trojaner-info.de/daten-sichern-verschluesseln/

aktuelles/rc3-cory-doctorow-warnt-vor-digitalen-aequivalenten-der-atombombe-8145.html

Diese größenwahnsinnigen Technokraten sind dabei, die Erde und den Weltraum zu zerstören, uncut-news.ch, 04.10.2023

Elon Musk könnte mit Leichtigkeit die Erde und den Weltraum zerstören, aber wenn man andere wie Jeff Bezos und Richard Branson dazu nimmt, hat man ein Rezept für die totale Katastrophe. Ein Beobachter: "Man muss die Abwesenheit von Kontrolle lieben, die es Größenwahnsinnigen erlaubt, den Planeten für alle zu ruinieren". - TN-Redakteur

Quelle: https://www.technocracy.news/these-megalomaniac-technocrats-are-on-course-to-wreck-earth-and-outer-space/

https://uncutnews.ch/diese-groessenwahnsinnigen-technokraten-sind-dabei-die-erde-und-den-weltraum-zu-zerstoeren/

Das riesige Netzwerk israelischer Spionagetechnologie hinter dem modernen Überwachungsstaat, uncut-news.ch, 08.08.2025

Nate Bear via IDo Not Panic!

Geheimdienste/NSA/Überwachung/BigData, Überwachung

[...] Der Umfang der Nutzung und die Bandbreite der Möglichkeiten dieser israelischen Spionagetechnologie sind enorm. Sie reicht von Gesichts- und Stimmerkennungssoftware über Abhör- und Abhörtechnologie bis hin zu verdeckter Standortverfolgung und der erzwungenen Datenextraktion aus Smartphones und anderen Geräten.

Die Technologie, die von Software-Ingenieuren entwickelt wurde, die ihre Sporen beim Schreiben von Code verdient haben, um die Vorherrschaft Israels über die Palästinenser und die Apartheid gegen sie zu ermöglichen und durchzusetzen, wird an Sicherheitsdienste, Polizeikräfte und Einwanderungsbehörden im gesamten Westen verkauft.

[...] NSO, ein israelisches Unternehmen, das von den ehemaligen Offizieren der Einheit 8200 Shalev Hulio und Omri Lavie gegründet wurde, wurde 2019 von einem kalifornischen Gericht wegen des Verkaufs seiner Software

"Pegasus" an Regierungen verurteilt, damit diese WhatsApp-Konten hacken konnten. Pegasus, das in der Lage war, sogenannte "Zero-Click"-Angriffe auszuführen, um ohne Wissen des Nutzers auf ein Smartphone zuzugreifen, wurde von Regierungen zur Überwachung von Dissidenten, Menschenrechtsaktivisten und Journalisten eingesetzt ...

Ebenfalls von Biden im Rahmen derselben Durchführungsverordnung auf die schwarze Liste gesetzt wurde ein weiterer israelischer Spionagesoftwarehersteller namens Candiru, dessen Hacking-Software nicht die gleiche Aufmerksamkeit auf sich zog wie die NSO Group. Candiru, ebenfalls von ehemaligen Mitarbeitern der Einheit 8200 gegründet, verkaufte Spionagesoftware an Regierungen, um Menschenrechtsaktivisten, Journalisten, Akademiker, Botschaftsangehörige und Dissidenten auszuspionieren.

Im Jahr 2023 setzte die Biden-Regierung erneut zwei israelische Spyware-Unternehmen ohne großes Aufsehen auf die schwarze Liste, und wieder einmal ohne Maßnahmen gegen Israel zu ergreifen. Die beiden Unternehmen, Cytrox und Intellexa, wurden von Tal Dilian gegründet, der 24 Jahre in der IDF verbrachte und zum Oberbefehlshaber der Einheit 8200 aufstieg. Im Jahr 2019 erhielt Dilian, der in Zypern lebt, Besuch von einem Forbes-Journalisten, dem er demonstrierte, wie seine Software innerhalb von Sekunden ein Telefon aus der Ferne hacken kann.

In Europa haben sich Zypern und Barcelona zu Drehscheiben für ehemalige Mitglieder der Einheit 8200 entwickelt, die dort Spionagesoftware-Unternehmen gründen.

Ein weiteres israelisches Spionageunternehmen, Paragon Solutions, wurde Anfang dieses Jahres identifiziert, als es

still und heimlich Daten aus WhatsApp, Signal, Messenger und Gmail extrahierte, ohne dass eine Interaktion der Nutzer erforderlich war. Gegen Paragon wurde in Rom Strafanzeige erstattet, nachdem ein italienischer Journalist von der italienischen Regierung mit Hilfe von Paragon-Software gehackt worden war. Weitere rechtliche Schritte wurden jedoch nicht unternommen. Das Unternehmen, das von den Kommandanten der Einheit 8200 Ehud Schneorson, Idan Nurick und Igor Bogudlov gegründet wurde und vom ehemaligen israelischen Premierminister Ehud Barak beraten wird, wurde weder von der EU noch von den USA auf die schwarze Liste gesetzt und kann weiterhin frei agieren.

Diese Unternehmen sind nur die Spitze des Eisbergs, Namen, die sich in rechtlichen Grauzonen bewegten und entweder irgendwann mit dem Gesetz (so wie es ist) in Konflikt gerieten und ins Visier der Behörden gerieten oder deren illegale Spionageaktivitäten aufgedeckt wurden.

Noch heimtückischer sind die israelischen Spyware-Unternehmen, die offen Verträge mit westlichen Sicherheitsdiensten und -behörden abschließen, um Mobiltelefone und andere Geräte auszuspionieren und zu knacken.

Da diese Unternehmen mit legalen staatlichen Stellen zusammenarbeiten, behaupten sie, ein anderes Modell zu verfolgen als die NSO Group, Candiru und andere, die sich auf illegale Hacking-Dienste konzentrieren. In vielen Fällen ist ihre Software jedoch ähnlich, wenn nicht sogar identisch, und der volle Umfang ihrer Aktivitäten ist unbekannt. An der Spitze steht Cellebrite, gegründet vom ehemaligen IDF-Soldaten Yossi Carmil und besetzt mit Dutzenden von ehemaligen Mitarbeitern der Einheit 8200 des israelischen Geheimdienstes.

Das Flaggschiff-Tool von Cellebrite heißt

Universal Forensic Extraction Device und extrahiert Daten wie Kontakte, Standorte, gelöschte Nachrichten und Anrufe aus einer Reihe von Geräten, darunter Smartphones, Tablets, SIM-Karten und GPS-Geräte. In den USA hat Cellebrite einen 30-Millionen-Dollar-Vertrag mit der ICE und einen 1,6-Millionen-Dollar-Vertrag mit der Zoll- und Grenzschutzbehörde, um Daten von an der Grenze beschlagnahmten Handys auszulesen. Das Überwachungsunternehmen arbeitete auch mit dem FBI zusammen, um das Telefon von Thomas Crook, dem potenziellen Attentäter von Trump, zu entsperren. Und Cellebrite strebt eine noch tiefere Verankerung im Sicherheits- und Überwachungsapparat der USA an. Drop Site News enthüllte im vergangenen Jahr, dass Cellebrite eine Lobbying-Firma engagiert und einen eigenen Geschäftsbereich eingerichtet hat, um mehr Aufträge der US-Regierung zu erhalten, nachdem das Unternehmen 2024 mehr als 18 Millionen Dollar aus Verträgen mit der US-Bundesregierung eingenommen hatte. Im Dezember 2023 prahlte Cellebrite damit, einen Millionenvertrag mit "einer der größten Polizeibehörden des Landes" abgeschlossen zu haben, ohne jedoch zu verraten, um welche es sich handelt. Da sie als "langjähriger Kunde" bezeichnet wurden, ist der wahrscheinlichste Kandidat die NYPD, die nachweislich seit Jahren mit Cellebrite zusammenarbeitet.

Darüber hinaus habe ich recherchiert, dass Cellebrite aktive Verträge mit einer Reihe von US-Bundesbehörden hat, darunter die Marine, die DEA, die Küstenwache und der Fish and Wildlife Service. Eine Reihe von US-Botschaften haben ebenfalls Verträge mit Cellebrite, darunter die US-Botschaften in Lima, Bogota und Asuncion. Das US Special Operations Command, die Behörde, die die verschiedenen Spezialeinsatzprogramme der US-Streitkräfte überwacht, bezahlt ebenfalls für Cellebrite-Tools, ebenso wie das Global Strike Command, die für Nuklearangriffe zuständige Einheit der US-Luftwaffe.

Cellebrite ist in Großbritannien ebenso aktiv. Im Jahr 2020 unterzeichnete das Unternehmen einen Dreijahresvertrag über zwei Millionen Pfund mit der Londoner Metropolitan Police für das Premiumprodukt von Cellebrite. Die Londoner Polizei erklärte, die Software von Cellebrite sei die einzige auf dem Markt, "die die Anforderungen der Londoner Polizei erfüllt", insbesondere hinsichtlich ihrer Fähigkeit, Android-Handys zu knacken. Es ist unklar, ob dieser Vertrag verlängert wurde.

Im Jahr 2018 unterzeichnete die schottische Polizei einen Vertrag über 370.000 Pfund mit Cellebrite über die Lieferung von 41 mobilen "Cyber-Kiosken", die in ganz Schottland eingesetzt werden sollen und das Knacken von Handys vor Ort ermöglichen. Und im Jahr 2022 zahlte die Polizei von Nordwales Cellebrite über eine Viertelmillion Pfund für eine Reihe von Tools, die das "Umgehen von Passwörtern" und das "Brute-Force-Knacken" von Handys ermöglichten.

Die Polizei von Kent, deren bewaffnete Polizeikräfte kürzlich damit drohten, Menschen wegen des Zeigens von Palästina-Flaggen festzunehmen, unterzeichnete im vergangenen Jahr einen Einjahresvertrag mit Cellebrite. Und in diesem Jahr haben zwei weitere britische Polizeibehörden Verträge mit Cellebrite unterzeichnet. Im Februar zahlte die City of London Police, die Polizei für Londons Finanzviertel, die von der Met Police getrennt ist, hunderttausend Pfund für Cellebrite-Tools. Und im April unterzeichnete die Polizei von Leicestershire einen Einjahresvertrag mit Cellebrite, der sie 328.700 Pfund kostete. Cellebrite hat auch einen Vertrag mit dem britischen Verkehrsministerium.

In Großbritannien ist Cellebrite ein zugelassener Lieferant im Rahmen des sogenannten "Digital Forensics Dynamic Purchasing System", das laut der für die Unterzeichnung von Handelsverträgen für britische Polizeibehörden zuständigen Stelle "eine optimierte Beschaffung von Cellebrite-Tools für alle britischen Polizeibehörden ermöglicht".

Wie weit verbreitet der Einsatz von Cellebrite-Tools bei den britischen Polizeibehörden ist, ist nicht bekannt. Auf Grundlage von Informationsfreiheitsanfragen wurde zuvor festgestellt, dass 26 der 47 Polizeibehörden im Vereinigten Königreich den Einsatz dieser Technologie zugegeben haben, während andere einen Testlauf planen. Neuere Informationsfreiheitsanfragen an britische Polizeibehörden in diesem Jahr bezüglich ihrer Nutzung von Cellebrite, von Südwales bis West Yorkshire, wurden aus Gründen der "nationalen Sicherheit" abgelehnt.

Cellebrite wird auch von der australischen Polizei und Regierungsbehörden in großem Umfang eingesetzt. Eine Untersuchung aus dem Jahr 2023 ergab, dass seit 2011 128 Verträge zwischen australischen Regierungsbehörden und dem Unternehmen geschlossen wurden, darunter die australische Bundespolizei, das Verteidigungsministerium und die australische Steuerbehörde.

Cellebrite rühmt sich seiner Arbeit, die den Völkermord Israels in Gaza ermöglicht hat, und behauptet, seit dem 7. Oktober "maßgeblich" an der Bereitstellung von Telefonhackerdiensten für den israelischen Geheimdienst beteiligt zu sein.

Noch ausgefeiltere Tools werden wohl von dem israelischen Spionagetechnologieunternehmen Cobwebs Technologies angeboten, das von den ehemaligen Offizieren der IDF-Einheit 8200 Omri Timianker, Udi Levy und Shay Attias gegründet wurde und eine Reihe ehemaliger Mitglieder der Einheit 8200 beschäftigt. Zu den Dienstleistungen von Cobwebs (das 2023 an ein Unternehmen namens PenLink verkauft wurde, aber das CobWebs-Team behielt) gehört ein KI-gestützter Dienst, der die Gesichts- und Bilderkennung in sozialen Medien und im Deep Web ermöglicht, sowie eine Funktion namens WebLoc, mit der die Bewegungen von Mobiltelefonen in einem vom Benutzer ausgewählten Gebiet verfolgt werden können. Diese als

Geofencing bezeichnete Funktion wird durch

In-App-Werbung ermöglicht, die personenbezogene Daten von Smartphones abruft, die dann an Spionagetechnologieunternehmen wie Cobwebs verkauft werden, um sie in Tools wie WebLoc zu integrieren. Eine inzwischen gelöschte Pressemitteilung aus dem Jahr 2019 beschreibt in der Sprache der Unternehmen die angebotenen Dienstleistungen. Cobwebs hat zuvor einen Vertrag über 2,7 Millionen Dollar mit ICE unterzeichnet, hat einen aktiven Vertrag über 3,2 Millionen Dollar mit dem US-Heimatschutzministerium und hat im Juni letzten Jahres einen riesigen Vertrag über 5,3 Millionen Dollar mit dem texanischen Ministerium für öffentliche Sicherheit abgeschlossen. Ein Bericht aus dem Jahr 2024 ergab außerdem, dass die LAPD seit mehreren Jahren die Überwachungs- und Ortungstools von Cobwebs einsetzt.

Im Jahr 2020 eröffnete das Unternehmen ein Büro in London mit der Absicht, seine Spionagetechnologie an britische Polizei- und Sicherheitsdienste zu liefern, aber es gibt keine öffentlichen Informationen über britische Stellen, die mit Cobwebs zusammenarbeiten.

Ein weiteres israelisches Spionagetechnologieunternehmen, das mit westlichen Sicherheitsdiensten, Polizeikräften und Regierungsbehörden zusammenarbeitet, ist

Cognyte. Das Unternehmen, das aus einem anderen israelischen Spionagetechnologieunternehmen namens Verint hervorgegangen ist, wird von Elad Sharon, Gil Cohen und Ronny Lempel geleitet, die alle Absolventen der IDF und der Einheit 8200 sind. Das LinkedIn-Banner von CEO Sharon ist ein Bild mit dem Cognyte-Logo, auf dem das Unternehmen seine Unterstützung für Israel bekundet.

Cognyte entwickelt "Netzwerkintelligenz"-Tools, die riesige Mengen an Informationen sammeln, darunter alles, was über 4G/5G-Sendemasten läuft, Telekommunikations-Metadaten, Messaging-Plattformen, Telefonate und Netzwerksignale, um Muster und Anomalien in der Kommunikation zu erkennen. Diese Daten werden in eine Datenplattform-"Lösung" eingespeist, die es den Nutzern ermöglicht, Zusammenhänge herzustellen und Informationen zu analysieren. All dies ist angeblich legal, aber Informationen über die Art der Arbeit und die Behörden, die Cognyte beauftragen, sind rar. Cognyte gibt die Aufträge bekannt, aber niemals die Endnutzer.

Was wir wissen, ist, dass westliche Strafverfolgungsbehörden, nationale Sicherheitsbehörden und Militärs in den letzten 18 Monaten Verträge mit Cognyte im Gesamtwert von fast 60 Millionen Dollar abgeschlossen haben. Dazu gehören ein Dreijahresvertrag über 20 Millionen Dollar mit einer nationalen Sicherheitsbehörde in Europa, ein Vertrag über 3 Millionen Dollar mit einer US-Polizeibehörde und ein Vertrag über 10 Millionen Dollar mit einem europäischen Militär, der erst letzte Woche bekannt gegeben wurde. In der Pressemitteilung zu dem Militärvertrag heißt es, dass "Cognyte weiterhin bewährte Lösungen liefert, die Militärteams an vorderster Front mit den umsetzbaren Informationen versorgen, die sie für ihren Einsatz benötigen".

Zwei Käufer, die ich auf einer Website für US-Behördenaufträge identifiziert habe, sind der US-Geheimdienst und die US-Botschaft in El Salvador. Und im Jahr 2023 enthüllte Reuters, dass Cognyte kurz vor dem Militärputsch, der die Junta an die Macht brachte, die einen Völkermord an den Rohingya begangen hat, Abhörsoftware an das staatliche Telekommunikationsunternehmen von Myanmar verkauft hatte.

Ähnlich wie bei Cellebrite und Cobwebs findet man bei einer Suche auf LinkedIn nach ehemaligen Mitarbeitern der Einheit 8200, die jetzt bei Cognyte arbeiten, Dutzende von Namen.

Das Unternehmen, aus dem Cognyte hervorgegangen ist,

Verint, ist ebenfalls israelisch, wurde von ehemaligen Geheimdienstmitarbeitern gegründet und hat auch mit westlichen Sicherheitsbehörden zusammengearbeitet. Im Jahr 2014 baute Verint die Abhör- und Überwachungsinfrastruktur der Schweiz auf und erhielt 2017 35 Millionen Dollar vom US-Verteidigungsministerium für die Arbeit an einem großen, geheimen Projekt. Im Jahr 2018 erhielt Verint einen Teil eines 50-Millionen-Pfund-Auftrags zur Ausstattung der britischen Polizei mit neuen Cyber-Intelligence-Fähigkeiten. Seitdem hat Verint sein Geschäftsmodell auf Kundenbindungsplattformen umgestellt und einen Großteil seiner Militär- und Sicherheits-Spionagetechnologie an Cognyte ausgegliedert.

Ein weiteres israelisches Unternehmen, das mit britischen Polizeikräften zusammenarbeitet, ist

Corsight AI, das seine Gesichtserkennungstechnologie an die Polizei von Essex verkauft hat. Die Software von Corsight, die die Identifizierung und den Abgleich von Gesichtern ermöglicht, wurde zunächst an Palästinensern im Gazastreifen und im Westjordanland perfektioniert. Dem verlinkten Artikel zufolge wurde die Technologie während des Völkermords in Gaza eingesetzt. Gründer und Vorsitzender der Muttergesellschaft von Corsight, Cortica, ist Igal Raichelgauz, ein ehemaliger israelischer Geheimdienstoffizier. Corsight hat seine Gesichtserkennungstechnologie auch an die Militärpolizei von São Paulo und an die Stadtpolizei von Bogotá verkauft.

Das israelische Gesichtserkennungsunternehmen

Briefcam hat ebenfalls Verträge mit britischen Polizeibehörden sowie mit Polizeibehörden in den USA. In Großbritannien nutzt die Polizei von Cumbria das Analysesystem von Briefcam in ihrem

landesweiten Netzwerk von Überwachungskameras, behauptet jedoch, die Gesichtserkennungskomponente deaktiviert zu haben. In Frankreich wurden die Verträge mit Briefcam 2023 gekündigt, nachdem bekannt wurde, dass zahlreiche Polizeibehörden im ganzen Land das System illegal und unter Verstoß gegen die französischen Datenschutzgesetze einsetzten. Auch die Polizei in Brüssel und Warschau nutzt die Gesichtserkennung von

Corsight, und in den USA haben die Polizeibehörden von Chicago, Springfield und Beverly Hills den Einsatz von Corsight bestätigt.

NICE, ein israelisches Unternehmen, das von ehemaligen Soldaten der israelischen Streitkräfte gegründet wurde, hat den Markt für die Identifizierung von Finanzbetrug erobert und bedient 85 % der Fortune-500-Unternehmen sowie eine Reihe europäischer Regulierungsbehörden.

Das milliardenschwere Unternehmen hat auch Überwachungsinstrumente für Städte bereitgestellt, darunter Kennzeichenerkennung, Gesichtserfassung sowie handheld GPS-basierte Videoterminals und mobile Videosensoren zur Verfolgung von Bürgern. Eine Untersuchung von Buzzfeed aus dem Jahr 2015 ergab, dass NICE geheime Überwachungssoftware an eine Reihe von Ländern geliefert hat.

Eine unrühmliche Erwähnung verdient das israelische Unternehmen

Black Cube, das von den ehemaligen Geheimagenten der Einheit 8200, Dan Zorella und Avi Yanus, gegründet wurde. Black Cube wurde bekanntlichvom Hollywood-Vergewaltiger Harvey Weinstein (ein Mann, der sagte, er sei "in seinem Herzen und in seinem Geist Israeli") angeheuert,

um seine Anklägerinnen auszuspionieren und Informationen über sie zu sammeln. BlackCube ist in eine Reihe von Spionageskandalen verwickelt und hat in der Vergangenheit westliche Diplomaten beschäftigt, darunter Vivian Bercovici, Kanadas ehemalige Botschafterin in Israel.

Dieses Kompendium zeigt, dass Israel und seine Apartheidwirtschaft im Zentrum des Strebens nach einer vollständig überwachten Welt ohne jegliche Meinungsfreiheit stehen. Weltweit läutet israelische Spionagesoftware einen ausgeprägten Faschismus des 21. Jahrhunderts ein, der neue Kontrolltechnologien mit einem bewährten Rahmenwerk verbindet, das darauf abzielt, zu spionieren, zu unterdrücken und zu dominieren. Unter dem Deckmantel der Sicherheit der Bürger und der Verbrechensbekämpfung schmiert israelische Technologie die Räder des Autoritarismus.

Israels permanenter Krieg und seine Apartheid-Wirtschaft sowie die von israelischen Geheimdienstmitarbeitern geführten Spionage-Technologieunternehmen, die aus dieser Wirtschaft hervorgehen, sind die größte Bedrohung für die bürgerlichen Freiheiten in der heutigen Welt. Und es ist keine Überraschung, dass Israel diesen Markt erobert hat. Israel produziert Menschen und Projekte, die auf Dominanz ausgerichtet sind, weil Israelis in einer Militärkultur der Straflosigkeit aufwachsen und davon umgeben sind. Eine Kultur, in der Technologie nur zur Dominanz geschaffen wird, Versuchspersonen reichlich vorhanden sind und Regeln für den Einsatz nicht existieren.

Indem wir die Werkzeuge eines Apartheidstaates für Sicherheits- und Strafverfolgungstechnologie kaufen und uns darauf verlassen, sehen wir, wie Israels Apartheid und Völkermord selbst für westliche Regierungen in ihrem Streben nach vollständigen Sicherheitsstaaten unverzichtbar werden.

Unsere Welt wird immer autoritärer und faschistischer, weil Instrumente, die von Autoritären und Faschisten entwickelt wurden, im öffentlichen und privaten Bereich eingesetzt werden.

Deshalb müssen wir, wie ich in meinem letzten Artikel argumentiert habe, die Welt de-zionisieren.

Die Überwachungs- und Spionagetechnologieindustrie ist nur ein weiterer Strang des tiefen und schädlichen Einflussnetzes, das Israel über den Westen gespannt hat, ein Netz, das unsere Politik erstickt, unsere bürgerlichen Freiheiten einschränkt und zu einem Holocaust geführt hat.

Unsere Zukunft und die Zukunft der Palästinenser hängen davon ab, dass dieses Netz zerstört und der Einfluss Israels in unseren Gesellschaften beseitigt wird.

Quelle: The Vast Network of Israeli Spy Tech Behind The Modern Surveillance State, https://www.donotpanic.news/p/the-vast-network-of-israeli-spy-tech

https://uncutnews.ch/das-riesige-netzwerk-israelischer-spionagetechnologie-hinter-dem-modernen-ueberwachungsstaat/

Kameras überwachen jeden Winkel, Systemkritiker landen im Gefängnis, und zum Essen gibt es Insektenpaste, uncut-news.ch, 06.08.2025

Olivier Kessler via NZZ

Eine weitere wissenschaftliche Abhandlung über die Vorzüge des Liberalismus wollte der Ökonom Olivier Kessler nicht schreiben. Also versuchte er etwas Neues.

Zürich im Jahr 2048. Mike, IT-Spezialist, hat ein Problem. Seine Sozialkreditstufe wurde von 3 auf 2 reduziert. Er hat sich nicht an die Regeln gehalten. "Seit dem Abstieg hat sich mein Leben drastisch verändert", schreibt der 30-Jährige. Mit Computern darf er seither nicht mehr arbeiten. Also schneidet er jetzt Haare in einem kleinen Friseursalon im Enge-Distrikt.

Wer hätte gedacht, dass es so weit kommen würde? Damals, in den ...

Quelle: https://archive.is/OIZIr#selection-291.94-291.109

https://uncutnews.ch/kameras-ueberwachen-jeden-winkel-systemkritiker-landen-im-gefaengnis-und-zum-essen-gibt-es-insektenpaste/

Deutschland wendet sich mit einem weitreichenden Überwachungsgesetz vom jahrzehntealten Schutz der Privatsphäre ab, uncut-news.ch, 07.08.2025

reclaimthenet

Bevölkerungskontrolle und oder Neue Weltordnung (NWO)

Das Land, das einst weltweit führend war, was den Schutz der Privatsphäre angeht, entwirft nun ein Handbuch, wie man die Überwachung mühelos gestalten kann.

Ein halbes Jahrhundert lang wurden die deutschen Datenschutzgesetze wie eine heilige Schrift behandelt. Politiker schworen auf sie, Gerichte bekräftigten sie, und Bürokraten machten sie zu einem nationalen Exportartikel. Andere Länder führten Überwachungsprogramme ein; Deutschland hielt Vorträge darüber, warum das eine schreckliche Idee ist. All das beruhte auf der gleichen hässlichen Geschichtslektion: Wenn du dem Staat eine ausreichend große Akte über dich gibst, wirst du früher oder später darin landen.

Diese Erinnerung saß tief. Das Naziregime nutzte personenbezogene Daten wie Munition, und die ostdeutsche Stasi baute eine derart aufgeblähte Überwachungsindustrie auf, dass sie EU-Fördermittel hätte beantragen können.

Das Nachkriegsdeutschland reagierte darauf, indem es die Privatsphäre zu einem zentralen Pfeiler seiner demokratischen Identität machte. Das Bundesverfassungsgericht erfand sogar ein "Recht auf informationelle Selbstbestimmung", was zwar akademisch klang, aber in etwa bedeutet: "Der Staat darf nicht aus Langeweile in deinem Leben herumwühlen."

Datenschutzbeauftragte wurden zu gefürchteten Wachhunden, die Ministerien und Unternehmen gleichermaßen zu Fall bringen konnten. Jedes Mal, wenn Politiker versuchten, ein neues Sicherheitsgesetz durchzudrücken, wurden sie mit Klagen, öffentlicher Empörung und jahrelangen verfahrenstechnischen Grabenkämpfen konfrontiert. Das war mühsam, aber genau das war der Sinn der Sache: Demokratie soll Schnüffelei unangenehm machen.

Jetzt kommt das Sommerangebot des Innenministeriums: ein Gesetzentwurf, der es den Behörden ermöglichen würde, Geräte ohne Verdacht zu hacken, jeden Fluggast automatisch zu verfolgen und eine unabhängige Kontrolle abzuschaffen.

Wir haben eine Kopie der Rechnung für Sie hier.https://docs.reclaimthenet.org/BMI-RefE-BPolGModG.pdfBR>

Die Öffentlichkeit hatte zwei Wochen Zeit, sich zu äußern, und das mitten in der Urlaubszeit.

Die Ironie ist kaum zu übersehen. Das Land, das Überwachung einst als demokratische Verunreinigung betrachtete, schreibt nun ein Regelwerk, wie man sie effizienter gestalten kann. Wenn das Gesetz verabschiedet wird, wird es eines der letzten politischen Vermächtnisse begraben, auf das Deutschland noch stolz sein kann.

Das Bundesinnenministerium hat den 170-seitigen Referentenentwurf, den "Entwurf eines Gesetzes zur Modernisierung des Bundespolizeigesetzes", vorgelegt, der sich liest, als sei er von jemandem geschrieben worden, der einen Groll gegen bürgerliche Freiheiten hegt. Er zirkuliert nun unter den Landesregierungen und einigen höflichen Verbänden, als ob die Öffentlichkeit von all dem erst erfahren soll, wenn es schon unvermeidlich ist.

Ganz oben auf der Wunschliste des Vorschlags steht das verdachtsunabhängige Hacken von Geräten. Die Bundespolizei würde grünes Licht erhalten, um "Staatstrojaner" - ihr charmanter Begriff für von der Regierung hergestellte Schadsoftware - in Ihr Telefon oder Ihren Computer einzuschleusen.

Wenn sie erst einmal drin sind, können sie unbemerkt verschlüsselte Unterhaltungen aufzeichnen, gespeicherte Dateien kopieren und Ihr digitales Leben in Echtzeit mitverfolgen.

In anderen Demokratien wird es als illegal bezeichnet, sich ohne Grund in das persönliche Gerät einer Person zu hacken. Hier wird es als "Prävention" bezeichnet. Verhinderung von was?

Das ist geheim, aber Sie können davon ausgehen, dass die Regierung Sie daran hindert, ein Privatleben zu führen.

Und dann ist da noch die Aufrüstung der Fluggastdatenbank. Im Moment müssen die Behörden eine "Risiko-Route" identifizieren und die Passagierliste anfordern.

Der neue Plan sieht vor, dass jeder internationale Flug, der in den Schengen-Raum hinein- oder aus ihm herausführt, standardmäßig zu einer "Risiko-Route" wird. Die Passagierdaten würden automatisch an die Polizei übermittelt, ohne dass Fragen gestellt oder Haftbefehle unterschrieben werden müssten.

Das Ministerium beharrt darauf, dass es sich lediglich um die "Beseitigung lästiger Verwaltungsverfahren" handelt.

Eines der wenigen sinnvollen Hindernisse für die Massenüberwachung, das Erfordernis des "Bauauftrags", steht ebenfalls auf der Kippe.

Derzeit muss die Polizei, bevor sie automatisierte Datenbanken über Personen anlegen kann, eine formelle Genehmigung einholen und den Bundesdatenschutzbeauftragten konsultieren. Der Gesetzentwurf sieht vor, diesen Schritt komplett zu streichen. Der ehemalige Bundesdatenschutzbeauftragte Ulrich Kelber sagt, dies würde "die Abschaffung eines wichtigen Kontrollinstruments des Datenschutzes" bedeuten.

Und dieser Gesetzesentwurf scheut sich nicht, mit Gadgets aufzurüsten. Drohnen, Anti-Drohnen-Systeme, stille SMS-Verfolgung, IMSI-Catcher zur Lokalisierung von Mobiltelefonen, DNA-Sammlung auf breiterer Basis, Nummernschild-Scanner, verdeckte Ermittlungen und am Körper getragene Kameras - all das wird ausgebaut.

Auch Bewegungsverbote und obligatorische Kontrollen sind zu beobachten.

In früheren Reformentwürfen gab es halbherzige Gesten in Richtung Transparenz: Pseudonyme für Beamte, um Fehlverhalten zu verfolgen, Anhaltequittungen, um zu dokumentieren, warum man befragt wurde. Beide Ideen wurden stillschweigend gestrichen.

Technisch gesehen haben die Bürger die Möglichkeit zu reagieren. In der Praxis beträgt der "Konsultationszeitraum" zwei Wochen mitten in den Sommerferien.

Bis die meisten Menschen davon erfahren, ist die Tinte bereits getrocknet.

Quelle: https://reclaimthenet.org/germanys-mass-surveillance-plan

https://uncutnews.ch/deutschland-wendet-sich-mit-einem-weitreichenden-ueberwachungsgesetz-vom-jahrzehntealten-schutz-der-privatsphaere-ab/

Privatsphäre in Gefahr: EU will jede Nachricht vor dem Absenden scannen, uncut-news.ch, 06.08.2025

Bevölkerungskontrolle und oder Neue Weltordnung (NWO)

EU erneuert Plan zum Verbot privater Nachrichtenübermittlung

Die EU steuert auf das größte Überwachungsexperiment in Friedenszeiten in ihrer Geschichte zu, mit Plänen, jede private Nachricht zu durchsuchen, bevor sie abgeschickt wird.

Die Europäische Union ringt weiterhin mit einem umstrittenen Plan, der private Nachrichtendienste zu Überwachungsinstrumenten machen würde. Seit über drei Jahren stocken die Gespräche über die Frage, ob Anbieter verpflichtet werden sollen, alle Nachrichten auf illegales Material zu überprüfen und Verdächtiges an die Strafverfolgungsbehörden weiterzuleiten.

Quelle: https://reclaimthenet.org/eu-revives-plan-to-ban-private-messaging

https://uncutnews.ch/privatsphaere-in-gefahr-eu-will-jede-nachricht-vor-dem-absenden-scannen/

Wir sind von Mobiltelefonen zu Uhren und jetzt zu allen Arten von allmählich invasiverer Technologie übergegangen. Wo wird das enden?

Wir sind von Mobiltelefonen zu Uhren und jetzt zu allen Arten von allmählich invasiverer Technologie übergegangen. Wo wird das enden?

Im Zeitalter der "Wearables" kann und wird alles, was Sie sagen, gegen Sie verwendet werden, uncut-news.ch, 01.08.2025

Leo Hohmann

Bevölkerungskontrolle und oder Neue Weltordnung (NWO)

Da der Hersteller eines invasiven und aufdringlichen KI-Armbands kurz vor der Übernahme durch Amazon steht, können Sie darauf wetten, dass wir demnächst mit Werbung für "Wearables" überschwemmt werden, die sich an junge, leichtgläubige und naive Menschen richtet.

Amazon bereitet Berichten zufolge die Übernahme des KI-Armband-Herstellers Bee in einem wichtigen Schritt, um die nächste Welle der persönlichen Technologie zu dominieren, oder wie Robert F. Kennedy Jr. es nennt, "Wearables".

Sie werden sich erinnern, dass RFK, der Direktor von Trumps Ministerium für Gesundheit und menschliche Dienste, letzten Monat MAGAland verblüffte als er sagte, es sei seine Mission, alle Amerikaner bis 2030 mit KI-basierten "Wearables" zu versorgen.

Das Bee-Armband ist nur eines von vielen solchen Geräten, die auf den Markt kommen. Es zeichnet alles auf, was Sie sagen, egal ob Sie mit einem Freund, einem Familienmitglied oder sogar mit sich selbst sprechen, und synchronisiert sich über Bluetooth mit Ihrem Telefon.

Angetrieben von KI-Modellen von Anthropic, Google und Meta, verwandelt die Bee jeden Tag, jede Woche - Ihr ganzes Leben - in eine große, schöne und gut durchsuchbare Datenbank. Es erfasst Ihre persönlichen Daten und nutzt sie, um personalisierte Aufgabenlisten zu erstellen und verfolgt sogar, wie oft Sie ein Schimpfwort aussprechen.

Werbung für totale Überwachung

Sehen Sie sich dieses Werbevideo an, in dem das Armband als "persönliche KI für Sie" angepriesen wird. Es protokolliert buchstäblich alles, was du tust und was du sagst. Alles für 49,99 $. Was für ein Schnäppchen!

Jacob Thompson bei Die Weinpresse merkt an, dass die Armbänder von Bee im Gegensatz zu Amazons Alexa, die nur dann zuhört, wenn man ihr einen Befehl oder ein "Weckwort" gibt, immer eingeschaltet sind, immer zuhören und kontinuierlich Nutzerdaten sammeln, um ihre KI-Modelle zu trainieren.

Enthusiastische Übernahme durch Amazon

Maria de Lourdes Zollo, CEO von Bee, sagte, sie sei "begeistert", Amazon beizutreten und "wirklich persönliche, agentenbasierte KI zu noch mehr Kunden zu bringen".

"Als wir Bee gründeten, stellten wir uns eine Welt vor, in der KI wirklich persönlich ist, in der Ihr Leben durch Technologie, die mit Ihnen lernt, verstanden und verbessert wird", schrieb sie auf LinkedIn.

Dies ist nur eines von vielen Wearables, die den Markt überschwemmen werden. Die jüngeren Generationen und einige ältere Menschen werden diese Geräte wahrscheinlich kaufen, ohne sich Gedanken darüber zu machen, wie sie sich auf ihre Privatsphäre auswirken werden.

Der technokratische Plan: Transhumanismus durch die Hintertür

Meta wirbt für seine Ray-Ban-KI-Brille und Google hat mit Gemini betriebene Ohrstöpsel auf den Markt gebracht.

Dies ist Teil des globalistischen Plans, die Menschen durch Transhumane oder "Humanität 2.0", wie sie es gerne nennen. Wearables werden als nächster Schritt gesehen, um die Technologie enger mit dem menschlichen Körper zu verbinden und ein "Internet der Körper" zu schaffen, ähnlich wie das bereits bestehende "Internet der Dinge". Wir sind von Mobiltelefonen zu Uhren und jetzt zu allen Arten von allmählich invasiverer Technologie übergegangen. Wo wird das enden? Wahrscheinlich mit einem Chip, der direkt unter die Haut injiziert wird.

Hararis düstere Vorhersage

Denken Sie daran, dass der Berater des Weltwirtschaftsforums und israelische Historiker Yuval Harari vor fast vier Jahren vorausgesagt hat, dass der Plan der Globalisten darin besteht, eine 24/7-Überwachung "unter der Haut" aller Menschen zu haben. Schauen Sie unten und weinen Sie um die Unwissenden, die Leichtgläubigen und die Naiven, denen es nicht nur an Informationen, sondern auch an geistiger Einsicht fehlt.

Video: https://www.youtube.com/embed/o5RbjyicHTU?feature=oembed

Quelle: https://leohohmann.substack.com/p/in-an-age-of-wearables-everything?publication_id=787967&post_id=169175104&isFreemail=true&r=pf6gr&triedRedirect=true

https://uncutnews.ch/im-zeitalter-der-wearables-kann-und-wird-alles-was-sie-sagen-gegen-sie-verwendet-werden/

USA/Das Imperium

Datenerfassungszentren, KI

Im Grunde genommen werden Sie verschwinden

Alles, was Sie tun müssen, um als verdächtige Person eingestuft, zur Überwachung markiert und schließlich auf eine Überwachungsliste der Regierung gesetzt zu werden, ist in den Vereinigten Staaten zu leben

Watchlisted: Wahrscheinlich stehen Sie schon auf einer Extremismusliste der Regierung, T.H.G., uncut-news.ch, 29.01.2024

Von Tyler Durden

Verfasst von John & Nisha Whitehead über das Rutherford Institute

"In einer geschlossenen Gesellschaft, in der jeder schuldig ist, ist das einzige Verbrechen, erwischt zu werden."

Hunter S. Thompson

Dem FBI zufolge sind Sie möglicherweise ein Anti-Regierungs-Extremist, wenn Sie:

a) eine Bibel oder andere religiöse Materialien gekauft haben,

b) Begriffe wie "MAGA" und "Trump" verwendet haben,

c) bei Dick´s Sporting Goods, Cabela´s oder Bass Pro Shops eingekauft haben,

d) Tickets für Reisen mit dem Bus, Auto oder Flugzeug gekauft haben,

e) alle der oben genannten Punkte.

Wenn Sie in den letzten Jahren eine dieser Optionen gewählt haben, stehen Sie wahrscheinlich bereits auf einer Beobachtungsliste der Regierung.

So weit ist das Netz der Regierung bei der Verfolgung von Extremisten im Inland gespannt.

Wir sind jetzt alle Freiwild, leichte Ziele für die Aufnahme in die eine oder andere FBI-Beobachtungsliste.

Wenn das FBI Banken und andere Finanzinstitute auffordert, stichprobenartig Untersuchungen bei Kundentransaktionen durchzuführen - ohne Berechtigung und ohne wahrscheinlichen Grund - nach "Extremismus"-Indikatoren, die im Großen und Ganzen darauf basieren, wo Sie einkaufen, was Sie lesen und wie Sie reisen, dann sind wir das alle in Schwierigkeiten.

Natürlich müssen Sie nichts Illegales tun.

Sie müssen nicht einmal die Autorität der Regierung in Frage stellen.

Offen gesagt, Sie müssen sich nicht einmal für Politik interessieren oder etwas über Ihre Rechte wissen.

Alles, was Sie tun müssen, um als verdächtige Person eingestuft, zur Überwachung markiert und schließlich auf eine Überwachungsliste der Regierung gesetzt zu werden, ist in den Vereinigten Staaten zu leben.

So einfach ist es, mit den vielen roten Fahnen der Regierung in Konflikt zu geraten.

Um auf einer Überwachungsliste der Regierung zu landen oder einer verschärften Kontrolle unterworfen zu werden, muss man heutzutage nur bestimmte Auslösewörter (wie Wolke, Schwein und Piraten) verwenden, im Internet surfen, mit einem Mobiltelefon kommunizieren, hinken oder stottern, Auto fahren, in einem Hotel wohnen, an einer politischen Kundgebung teilnehmen, sich in den sozialen Medien äußern, psychisch krank erscheinen, im Militär dienen, einem Strafverfolgungsbeamten widersprechen, sich bei der Arbeit krank melden, Material in einem Baumarkt kaufen, Flug- oder Bootsfahrunterricht nehmen, verdächtig erscheinen, verwirrt oder nervös wirken, zappeln oder pfeifen oder schlecht riechen, in der Öffentlichkeit mit einer Spielzeugwaffe oder etwas, das einer Waffe auch nur im Entferntesten ähnelt (z. B. einer Wasserdüse oder einer Fernbedienung oder einem Gehstock), einen Polizeibeamten anstarren, die Autorität der Regierung in Frage stellen oder den Anschein erwecken, für Waffen oder die Freiheit zu sein.

Wir gelten jetzt alle als schuldig, bis unsere Unschuld bewiesen ist.

Es ist nur eine Frage der Zeit, bis Sie zu Unrecht beschuldigt werden und von der Polizei auf der Grundlage eines datengesteuerten Algorithmus oder einer Risikobewertung, die von einem mit künstlicher Intelligenz betriebenen Computerprogramm erstellt wurde, untersucht und konfrontiert werden.

[...] Um auf einer Überwachungsliste der Regierung zu landen oder einer verschärften Kontrolle unterworfen zu werden, muss man heutzutage nur bestimmte Auslösewörter (wie Wolke, Schwein und Piraten) verwenden, im Internet surfen, mit einem Mobiltelefon kommunizieren, hinken oder stottern, Auto fahren, in einem Hotel wohnen, an einer politischen Kundgebung teilnehmen, sich in den sozialen Medien äußern, psychisch krank erscheinen, im Militär dienen, einem Strafverfolgungsbeamten widersprechen, sich bei der Arbeit krank melden, Material in einem Baumarkt kaufen, Flug- oder Bootsfahrunterricht nehmen, verdächtig erscheinen, verwirrt oder nervös wirken, zappeln oder pfeifen oder schlecht riechen, in der Öffentlichkeit mit einer Spielzeugwaffe oder etwas, das einer Waffe auch nur im Entferntesten ähnelt (z. B. einer Wasserdüse oder einer Fernbedienung oder einem Gehstock), einen Polizeibeamten anstarren, die Autorität der Regierung in Frage stellen oder den Anschein erwecken, für Waffen oder die Freiheit zu sein.

Wir gelten jetzt alle als schuldig, bis unsere Unschuld bewiesen ist.

Es ist nur eine Frage der Zeit, bis Sie zu Unrecht beschuldigt werden und von der Polizei auf der Grundlage eines datengesteuerten Algorithmus oder einer Risikobewertung, die von einem mit künstlicher Intelligenz betriebenen Computerprogramm erstellt wurde, untersucht und konfrontiert werden.

[...] Entscheidend wird sein, was die Regierung - oder wer auch immer gerade das Sagen hat - denkt. Und wenn die Machthaber der Meinung sind, dass Sie eine Bedrohung für die Nation sind und eingesperrt werden sollten, dann werden Sie eingesperrt und haben keinen Zugang zu den Schutzmaßnahmen, die unsere Verfassung vorsieht.

Im Grunde genommen werden Sie verschwinden.

Quelle: https://www.zerohedge.com/political/watchlisted-youre-probably-already-government-extremism-list

https://uncutnews.ch/watchlisted-wahrscheinlich-stehen-sie-schon-auf-einer-extremismusliste-der-regierung/

Google und Microsoft größte Datensammler

Google und Microsoft größte Datensammler

Daten enden auf der ganzen Welt

Online-Werbung: Firmen greifen jede Minute Daten ab, netzpolitik.org, 17.05.2022

Technologieunternehmen machen ihr Geld mit Online-Werbung. Ein neuer Bericht zeigt, in welchem Ausmaß sie dafür Daten abgreifen - und wo diese Daten landen.

Ein neuer Bericht zeigt, wie persönliche Daten dank Google und Co. bei Firmen in der ganzen Welt landen.

Eine Person, die in Deutschland im Internet unterwegs ist, wird im Schnitt jede Minute vermessen. Was schaut sie an? Wo geht sie hin? Auf das so geschnürte Datenpaket können Tausende Firmen zugreifen. Das geht aus einem neuen Bericht des Irish Council for Civil Liberties (ICCL) hervor. Firmen auf der ganzen Welt haben demnach Zugang zu teils sehr privaten Daten wie sexuellen Vorlieben oder politischer Haltung. Die Bürgerrechtsorganisation prangert die Aktivitäten der Tech-Giganten als "größtes Datenleck" an.

Anhand interner Dokumente aus der Werbeindustrie beleuchtet der Bericht das so genannte Real-Time-Bidding, ein Verfahren, mit dem in Echtzeit Anzeigenplätze auf Webseiten oder Apps versteigert werden. Dafür wird erhoben, welche Inhalte sich Nutzer:innen ansehen oder wo sie sich befinden, um ihnen zielgenau passende Werbeanzeigen zeigen zu können. Die Zahlen des Berichts beziehen sich auf Europa und die Vereinigten Staaten. Pro Tag würden in Europa demnach 197 Milliarden mal Daten abgegriffen.

"Google und Microsoft größte Datensammler"

Der größte Akteur ist dem Bericht zufolge Google. Doch auch Microsoft sei in die obere Liga aufgestiegen, seit es Ende 2021 die Real-Time-Bidding Firma Xandr kaufte. Zwei weitere Unternehmen, die ebenfalls im großen Stil mit Daten handeln - Facebook und Amazon - sind in den ausgewerteten Dokumenten nicht berücksichtigt, so der ICCL. Laut den recherchierten Zahlen ist Google in Deutschland und Europa der größte Händler. Pro Jahr beläuft sich der Wert des Real-Time-Bidding dem Bericht zufolge auf 117 Milliarden Dollar in den USA und Europa. In der EU sollen es 2019 23 Milliarden Euro gewesen sein. Aus den Dokumenten geht außerdem hervor, dass der Umfang des Datensammeln in Europa deutlich geringer ist als in den Vereinigten Staaten.

Technisch ist das Real-Time-Bidding leicht nachvollziehbar: Sobald man eine entsprechende Seiten öffnet, sammelt ein Dienst im Hintergrund Gebote für die Anzeigenplätze. Die Bietenden analysieren sämtliche Daten der Person, die die Anzeige sehen soll und entscheiden, ob und wie hoch geboten wird. Der höchstbietende Dienst bekommt anschließend den Anzeigenplatz. All das läuft in Echtzeit, also innerhalb weniger Millisekunden ab. Zu den Daten, die alle Dienste während des Prozesses abgreifen können, zählen nicht nur Standort oder Alter. Sie beinhalten oft auch persönliche Vorlieben oder religiöse Orientierung.

Daten enden auf der ganzen Welt

Die Daten, die gesammelt werden, sind nicht nur für die Bieterdienste zugänglich. Laut dem Bericht des ICCL teilt in Europa allein Google die gesammelten Daten mit 1.058 Unternehmen. Darunter seien auch Firmen aus China und Russland. Ein weiteres Dokument aus der Tracking-Industrie zeigt, welche privaten Informationen gesammelt werden, darunter zum Beispiel, ob eine Person Suchtprobleme oder Geschlechtskrankheiten hat. Welche Konsequenzen das haben kann, zeigte erst kürzlich ein Fall in den USA, bei dem ein katholischer Newsletter-Dienst mithilfe von kommerziell zugänglichen Daten aus der Dating-App Grindr einen Priester als homosexuell outete.

https://netzpolitik.org/2022/online-werbung-firmen-greifen-jede-minute-daten-ab/

Benutzen Sie immer noch Google? 6 Gründe, Ihr Leben jetzt zu entgoogeln - Tschüss Google

Benutzen Sie immer noch Google? 6 Gründe, Ihr Leben jetzt zu entgoogeln - Tschüss Google, uncut-news.ch, 21.03.2024

Dr. Joseph Mercola

Analyse von Dr. Joseph Mercola

Link zum Video

Goopocalypse Now from Goopocalypse Now! on Vimeo.

Die Geschichte auf einen Blick

Anfang April 2020 hat Mercola.com Google absichtlich davon abgehalten, unsere Artikel und Blogbeiträge mit aktuellen Nachrichten zu indizieren.

Ich empfehle Ihnen, die Datenschutzrichtlinien jeder Website zu durchsuchen, um zu sehen, ob sie Google Analytics oder Google Ad-Programme verwenden, und wenn ja, sie zu ermutigen, damit aufzuhören.

Nahezu jede Website, die nicht zu den großen Unternehmen gehört, nutzt das "kostenlose" Analyseprogramm von Google sowie deren Werbeplattformen. Leider sind diese Dienste nicht wirklich kostenlos. Letztlich bezahlen SIE dafür mit Ihren persönlichen Daten, denn das ist das Produkt, das Google verkauft. Zusammengenommen stehlen all diese Websites eine enorme Menge Ihrer privaten Informationen.

Die Befugnisse von Google stellen mehrere Bedrohungen für die Gesellschaft dar. Zunächst einmal ist es eine Überwachungsbehörde mit erheblichen, aber verborgenen Überwachungsbefugnissen. Es ist auch eine Zensurbehörde mit der Fähigkeit, den Zugang zu Websites im gesamten Internet einzuschränken oder zu blockieren und so zu entscheiden, was die Menschen sehen können und was nicht.

Google hat auch die Macht, die öffentliche Meinung durch Suchergebnisse und andere Mittel zu manipulieren, und die dadurch hervorgerufenen Veränderungen im Denken sind sowohl schnell als auch enorm.

Anfang April 2020 wurde Mercola.com zu einer der ersten Websites, die Google absichtlich daran hindert, unsere Artikel und Blogbeiträge zu aktuellen Themen zu indizieren. Die meisten von Ihnen wissen, dass ich schon seit einigen Jahren Bedenken über die Überwachungskapitalisten, allen voran Google, habe.

Im September 2017 habe ich über die Partnerschaft von Google mit der National Alliance on Mental Illness berichtet und darüber, dass das Quiz zur Bewertung von Depressionen in Wirklichkeit ein vom Medikamentenhersteller Eli Lilly gesponserter Betrug war. Unabhängig davon, wie Sie die Fragen beantworteten, waren Sie ein Kandidat für Antidepressiva.

Link zum Video

OGLE HOME from Goopocalypse Now! on Vimeo.

Seitdem haben Google und andere Technologieunternehmen immer tieferen und breiteren Zugang zu den persönlichen medizinischen Daten der Menschen erhalten, und der Verkauf dieser Daten durch Google an Dritte kann reale Folgen haben. Höhere Versicherungsprämien oder die Verweigerung einer Anstellung sind nur zwei offensichtliche Beispiele.

Google wird von der Interaktion mit Mercola.com ausgeschlossen

Die meisten von Ihnen wissen, dass Google uns im Sommer 2019 von allen Suchanfragen ausgeschlossen hat, es sei denn, unser Name wurde ebenfalls in die Suchanfrage eingegeben. Obwohl wir immer noch beträchtlichen Traffic von Leuten erhielten, die sehr hart danach suchten, Mercola-Artikel über Google zu finden, haben wir uns schließlich dazu entschlossen, Google davon abzuhalten, meine Artikel oder aktuelle Blogs zu crawlen oder zu indizieren. Wir haben 2018 auch aufgehört, das Google Analytics-Programm zu nutzen.

Also wurde alles, was mit Google zu tun hat, von dieser Website entfernt, und ich hoffe, dass andere Websites diesem Beispiel folgen werden. Ich ermutige Sie, die Datenschutzrichtlinien jeder Website zu durchsuchen, um zu sehen, ob sie Google Analytics oder Google Ad-Programme verwenden, und wenn sie es tun, ermutigen Sie sie, damit aufzuhören.

Wir können auch ohne die Überwachungsmonopole erfolgreich sein, und Unternehmen und Einzelpersonen müssen sich zusammentun, um alles in ihrer Macht Stehende zu tun, um den gefährlichen Diebstahl der Privatsphäre und die Datensammlung zu stoppen.

Wie Sie für die Nutzung "kostenloser" Analysen durch Unternehmen bezahlen

Ein Großteil der Websites nutzt das "kostenlose" Analyseprogramm von Google sowie dessen Werbeplattformen. Leider sind diese Dienste nicht wirklich kostenlos. Letztlich bezahlen SIE dafür mit Ihren persönlichen Daten, denn das ist das Produkt, das Google an Dritte weiterverkauft. Zusammengenommen stehlen all diese Websites eine enorme Menge Ihrer privaten Informationen.

Google und seine datenfressenden Tentakel dringen tief in Ihr tägliches Leben ein und sammeln Daten über jeden Ihrer Schritte und jedes Gespräch, das Sie führen, ob online oder in der realen Welt.

Auch wenn Sie die Standortverfolgung auf Ihrem Telefon deaktivieren, hat Google Möglichkeiten, Ihren Aufenthaltsort zu ermitteln, indem es die Adressen von Mobilfunkmasten in der Nähe verfolgt, mit denen sich Ihr Telefon verbindet. Dies ist einer der Gründe, warum ich Ihnen dringend empfehle, alle Android-Telefone loszuwerden und ein iPhone zu verwenden, das bessere Datenschutzrichtlinien hat.

Ich habe dies in meinem 2018 erschienenen Artikel "Google - eines der größten Monopole der Welt" besprochen. Dieser Artikel enthält auch eine Liste von Beispielen für die Art von Daten, die von Google gesammelt werden, ob Sie sich dessen bewusst sind oder nicht.

Unsere "kognitiven Freiheiten" stehen auf dem Spiel

Wie in "Will Google´s Social Credit System Determine Your Future?" (Wird Googles soziales Kreditsystem über Ihre Zukunft entscheiden?) ausführlich beschrieben, gibt es nun Vorschläge, die vorschlagen, dass all diese Daten in Kombination mit künstlicher Intelligenz-gestützten Analysesystemen für eine "vorausschauende Polizeiarbeit" verwendet werden könnten, wie im Film "Minority Report" aus dem Jahr 2002, in dem mutmaßliche Straftäter verhaftet werden, bevor ein Verbrechen tatsächlich begangen wird.

In dem oben genannten TED-Vortrag aus dem Jahr 2018 erörtert die Rechtswissenschaftlerin und Bioethikerin Nita Farahany die potenziellen Auswirkungen der Gedankenlesetechnologie und warnt, dass eine solche Technologie leicht zu einer Gesellschaft führen könnte, "in der Menschen verhaftet werden, wenn sie nur daran denken, ein Verbrechen zu begehen."

Allerdings hat Google schon vor zehn Jahren behauptet, dass es in der Lage ist, Ihre Gedanken zu lesen. Im Jahr 2010 prahlte Google-CEO Eric Schmidt: "Wir wissen, wo Sie sind. Wir wissen, wo Sie gewesen sind. Wir können mehr oder weniger wissen, woran Sie denken."

Zehn Jahre später sind Googles Fähigkeiten, Gedanken zu lesen, exponentiell gewachsen und wurden so weit perfektioniert, dass die KI genau den Moment vorhersagen kann, in dem sich ein Teenager unsicher, einsam oder verletzlich fühlt, so dass in diesem Moment eine Werbung für ein imageförderndes Produkt vor ihm auf dem Bildschirm erscheinen kann.

Diese und viele andere erschreckende Möglichkeiten werden in dem Buch "The Age of Surveillance Capitalism" (Das Zeitalter des Überwachungskapitalismus) der Sozialpsychologin und Harvard-Professorin Shoshana Zuboff ausführlich beschrieben. Das folgende Video zeigt ein Interview, das ich mit ihr zu diesem Thema geführt habe.

In ihrem TED-Vortrag geht Farahany auch auf die Gefahren einer Welt ein, in der "private Interessen unsere Gehirndaten verkaufen". Sie glaubt, dass wir als globale Gemeinschaft Gesetze brauchen, die unsere Rechte auf kognitive Freiheit schützen; Gesetze, die unsere Gedankenfreiheit und Selbstbestimmung schützen.

Verabschieden Sie sich von Google

Im Laufe der Jahre bin ich äußerst besorgt über Googles exponentielle Datenerfassung und das Eindringen in jeden erdenklichen Bereich unseres täglichen Lebens, von der Gesundheitsfürsorge und Fitness bis hin zu Bildung und Finanzen.

Der Einfluss von Google ist so groß und doch so versteckt, dass die meisten Menschen keine Ahnung haben, wie sehr sie tatsächlich kontrolliert werden. Die meisten von uns würden vehement bestreiten, dass etwas so Einfaches wie die Google-Suchergebnisse uns so manipulieren kann, dass wir auf eine bestimmte Art und Weise über ein Thema denken, doch die Forschung zeigt eindeutig, dass diese Art der unterschwelligen Beeinflussung sehr stark ist.

Interviewtranskript herunterladen

Dr. Robert Epstein, der die letzten zehn Jahre seiner beruflichen Laufbahn damit verbracht hat, die manipulativen und betrügerischen Praktiken von Google als leitender Forschungspsychologe für das American Institute of Behavioral Research and Technology aufzudecken, hat ebenfalls gezeigt, wie leicht Google unsere politische und gesellschaftliche Landschaft verändern kann.

Ohne Google würde der Traum der Technokraten von einer Eine-Welt-Regierung wahrscheinlich nie Wirklichkeit werden, da er auf Social Engineering und künstlicher Intelligenz beruht. Google ist ein Vorreiter und Experte in beiden Bereichen und hat die Fähigkeit, ganze Bevölkerungen zu kontrollieren. Wie Epstein in dem obigen Interview feststellte, stellt Google drei einzigartige Bedrohungen für die Gesellschaft dar:

Google ist eine Überwachungsagentur mit erheblichen, aber verborgenen Überwachungsbefugnissen - Google Search, Google Wallet, Google Docs, Gmail, Google Drive, YouTube - all das sind Überwachungsplattformen, und aus der Sicht von Google liegt der Wert dieser Plattformen in ihrer Fähigkeit, sehr präzise Daten über Sie als Person zu sammeln. Die meisten dieser Plattformen bieten kostenlose Dienste aus dem einfachen Grund an, dass SIE das Produkt sind, das an Dritte verkauft wird.

Sie sind eine Zensurbehörde, die in der Lage ist, den Zugang zu Websites im gesamten Internet einzuschränken oder zu sperren und so zu entscheiden, was die Menschen sehen können und was nicht. Während Abschnitt 230 des Communications Decency Act von 1996 die freie Meinungsäußerung für jedermann ermöglicht, erlaubt er Google und anderen Online-Plattformen, alles herauszufiltern und zu zensieren, was sie wollen. Das größte Problem bei dieser Art von Internetzensur ist, dass man nicht weiß, was man nicht weiß. Wenn eine bestimmte Art von Information aus der Suche entfernt wird und man nicht weiß, dass sie irgendwo existieren sollte, wird man nie danach suchen. Und wenn Sie online nach Informationen suchen, woher wissen Sie dann, dass bestimmte Websites oder Seiten überhaupt aus den Suchergebnissen entfernt wurden? Die Antwort lautet: Man weiß es nicht. So investiert Google beispielsweise schon seit geraumer Zeit in DNA-Repositorien und fügt unseren Profilen DNA-Informationen hinzu. Laut Epstein hat Google das nationale DNA-Repositorium übernommen, aber die Artikel darüber - die er in seinen eigenen Schriften zitiert hat - sind alle verschwunden.

Sie haben die Macht, die öffentliche Meinung durch Such-Rankings und andere Mittel zu manipulieren, und die dadurch hervorgerufenen Veränderungen im Denken sind sowohl schnell als auch enorm. Epstein hat beispielsweise nachgewiesen, dass Google in der Lage ist, die Wahlpräferenzen von unentschlossenen Wählern um satte 48 % bis 63 % zu verändern und 25 % der weltweiten Wahlen zu bestimmen. Darüber hinaus ist diese Manipulation völlig unauffindbar und lässt sich nicht zurückverfolgen.

Die vielen Gründe, Google loszuwerden

Für Sie als Nutzer gibt es viele Gründe, Ihr Leben von Google zu befreien, darunter die folgenden:

Bedenken hinsichtlich des Datenschutzes - Googles Dienste, einschließlich Suche, E-Mail und Karten, sammeln große Mengen an persönlichen Daten, die den Browserverlauf, Standortdaten und mehr umfassen können. Diese Sammlung ist ein wesentlicher Bestandteil des Geschäftsmodells von Google, das sich auf gezielte Werbung konzentriert. Weitere Bedenken hinsichtlich des Datenschutzes sind u. a. folgende:

Verfolgung Ihres Aufenthaltsortes rund um die Uhr - Im Jahr 2022 verklagten vier Generalstaatsanwälte Google wegen seiner betrügerischen Praktiken bei der Erfassung von Standortdaten, da das Unternehmen auch dann noch Standortdaten erfasst, wenn die Nutzer die Standortverfolgung deaktiviert haben. Durch die Verfolgung Ihrer Google-Kalendereinträge in Kombination mit Ihren Standortdaten weiß Google auch, welche Veranstaltungen Sie wann und wie lange besucht haben.

Auch auf die integrierte Webcam Ihres Telefons, Tablets, Laptops oder Computers können verschiedene Apps zugreifen.

Ein Leben lang fotografische Beweise - Vor zwanzig Jahren waren Fotos eine private Angelegenheit, in der man sich in Fotoalben erinnerte und die man zu Hause ausstellte. Heute wird das Leben der Menschen online öffentlich zur Schau gestellt, und Google hält alles fest. In Kombination mit Gesichtserkennungssoftware und anderen technologischen Identifizierungsanwendungen, einschließlich Metadaten, die Zeit und Ort jedes Schnappschusses angeben, sind Ihre Fotos eine Fundgrube für private Informationen.

Ein Leben lang kommunizieren - Google hat auch jede einzelne Gmail-E-Mail, die Sie jemals gesendet, empfangen und gelöscht haben.

Zensur Ihrer E-Mails - Google kann auch Ihre E-Mails zensieren, und wir haben Beweise dafür, dass dies bereits geschieht. Während etwa 50 % unserer Abonnenten Gmail-Konten verwenden, liegt die Zustellungsrate für Gmail-Konten bei der HÄLFTE aller E-Mail-Anbieter wie ProtonMail - weit niedriger als bei jedem anderen E-Mail-Dienst. Wenn Sie also Gmail für den Empfang unseres Newsletters verwenden, wechseln Sie bitte sofort. Wenn Sie Gmail nutzen, sollten Sie sich darüber im Klaren sein, dass Ihr Posteingang zensiert wird, ohne dass Sie es merken.

Gelöschte Dateien und Informationen - Wahrscheinlich löschen Sie hin und wieder Dateien und Informationen aus Sicherheitsgründen, oder? Sie könnten zum Beispiel beschließen, die Liste mit den Passwörtern auf Ihrem Handy zu löschen, falls Sie es verlieren oder es gehackt wird. Nun, Google hat immer noch alle diese Informationen.

Marktbeherrschung und monopolistisches Verhalten - Googles marktbeherrschende Stellung bei der Suche, beim Videohosting (über YouTube) und bei mobilen Betriebssystemen (über Android) schränkt den Wettbewerb ein, was zu weniger Innovation und Auswahl für die Verbraucher führen kann.

Datensicherheit - Obwohl Google behauptet, strenge Sicherheitsmaßnahmen zu haben, ist kein Dienst vor Datenschutzverletzungen oder Sicherheitslücken gefeit. In Anbetracht der riesigen Menge an persönlichen Daten, die von Google gesammelt werden, könnte eine Datenpanne verheerende Folgen haben.

Echokammer- und Filterblaseneffekte - Die personalisierten Such- und Nachrichtenergebnisse von Google können eine "Filterblase" erzeugen, in der die Nutzer eher Informationen sehen, die ihrem bisherigen Verhalten entsprechen, was den Zugang zu anderen Ansichten einschränken und zu einem Echokammereffekt führen kann.

Abhängigkeit und Dateneinschränkung - Die starke Abhängigkeit vom Google-Ökosystem kann zu einer Art von Einschränkung führen, bei der der Wechsel zu anderen Diensten aufgrund der riesigen Datenmengen und der Integration in die Google-Dienste schwierig wird. Um dies zu vermeiden, sollten Sie Ihre Dienstanbieter diversifizieren.

Das kommende Sozialkreditsystem - Die Fähigkeit, jede erdenkliche Metrik zu überwachen und zu verfolgen, den Zugang zu Informationen zu zensieren und zu blockieren und die Fähigkeit, Meinungen zu manipulieren, macht Google zu einer unschätzbaren Ressource für das geplante Sozialkreditsystem, und je mehr Informationen sie über Sie haben, desto leichter können sie Sie manipulieren.

So können Sie sich heute von Google verabschieden

Wenn Sie über die Praktiken von Google zum Datendiebstahl besorgt sind, ist es an der Zeit, dass Sie die Google-Dienste nicht mehr nutzen. Sicher, Google bietet Komfort, aber das reicht nicht aus, um die vielen Übel des Unternehmens zu überdecken.

Wenn Sie bereit sind, Ihre Privatsphäre zu schützen und sich von den Manipulationen der Internetmonopole zu befreien, finden Sie hier einige grundlegende Schritte, die Sie unternehmen können. Bitte geben Sie diese Tipps auch an Ihre Familie und Freunde weiter.

Tauschen Sie Ihren Browser aus - Deinstallieren Sie Google Chrome und verwenden Sie stattdessen Brave oder Opera. Alles, was Sie in Chrome tun, wird überwacht, einschließlich der Tastenanschläge und jeder Webseite, die Sie jemals besucht haben. Brave ist eine großartige Alternative, die den Datenschutz ernst nimmt.

Wechseln Sie Ihre Suchmaschine - Verwenden Sie keine Google-Suchmaschinen oder Google-Erweiterungen wie Bing oder Yahoo, die beide Suchergebnisse von Google beziehen. Verwenden Sie stattdessen eine Standard-Suchmaschine, die Datenschutz bietet, z. B. Presearch, Startpage, DuckDuckGo, Qwant und viele andere.

Verwenden Sie eine sichere E-Mail - Schließen Sie Ihr Gmail-Konto und wechseln Sie zu einem sicheren E-Mail-Dienst wie ProtonMail. Wenn Sie Kinder haben, übertragen Sie deren Google-Schülerkonto nicht in ein persönliches Konto, wenn sie aus der Schule kommen.

Wechseln Sie zu einem sicheren Dienst für die gemeinsame Nutzung von Dokumenten - Verwerfen Sie Google Docs und verwenden Sie eine Alternative wie Zoho Office, Etherpad, CryptPad, OnlyOffice oder Nuclino, die alle von NordVPN empfohlen werden.

Löschen Sie alle Google-Apps von Ihrem Telefon und entsorgen Sie die Google-Hardware. Noch besser: Besorgen Sie sich ein entgoogeltes Telefon. Mehrere Unternehmen bieten diese mittlerweile an, darunter Above Phone.

Vermeiden Sie Websites, die Google Analytics verwenden - Dazu müssen Sie die Datenschutzbestimmungen der Website überprüfen und nach "Google" suchen. Websites müssen offenlegen, ob sie ein Überwachungsinstrument von Dritten verwenden. Wenn sie Google Analytics verwenden, fordern Sie sie auf, zu wechseln!

Verwenden Sie ein sicheres Nachrichtensystem - Um Ihre private Kommunikation geheim zu halten, verwenden Sie ein Nachrichtensystem, das eine Ende-zu-Ende-Verschlüsselung bietet, wie z. B. Signal.

Verwenden Sie ein virtuelles privates Netzwerk (VPN) wie NordVPN oder Strong VPN - Dies ist ein Muss, wenn Sie Ihre Online-Privatsphäre schützen möchten.

Verwenden Sie keine Google-Home-Geräte in Ihrem Haus oder Ihrer Wohnung - Diese Geräte zeichnen alles auf, was in Ihrem Haus passiert, sowohl Sprache als auch Geräusche wie Zähneputzen oder Wasser kochen, selbst wenn sie scheinbar inaktiv sind, und senden diese Informationen an Google zurück. Das Gleiche gilt für Googles Heimthermostat Nest und Amazons Alexa.

Verwenden Sie kein Android-Handy, da es sich im Besitz von Google befindet.

Verzichten Sie auf Siri, das alle Antworten von Google bezieht.

Verwenden Sie kein Fitbit, da es vor kurzem von Google aufgekauft wurde und dem Unternehmen alle Ihre physiologischen Daten und Aktivitätswerte liefert, zusätzlich zu allem anderen, was Google bereits über Sie hat.

Quelle: https://articles.mercola.com/sites/articles/archive/2024/03/20/

boycott-google.aspx?ui=ea07fce45283e1a8b25db0dffcc0b28441b8a3e3552b2ea91a8fc62d5c3a824b&sd=20230216&cid_source=dnl

&cid_medium=email&cid_content=art1HL&foDate=false&mid=DM1541120&rid=2074063751

https://uncutnews.ch/benutzen-sie-immer-noch-google-6-gruende-ihr-leben-jetzt-zu-entgoogeln-tschuess-google/

Zensur statt Schutz: VPNs blockieren uncutnews.ch und andere Israel-kritische Inhalte und Webseiten,

Zensur statt Schutz: VPNs blockieren uncutnews.ch und andere Israel-kritische Inhalte und Webseiten, uncut-news.ch, 24.09.2025

VPN unter Kontrolle: Wie Israel-kritische Stimmen mundtot gemacht werden

Immer mehr Leser beklagen sich, dass unsere Webseite mittels VPN nicht aufrufbar ist.

Wer kontrolliert die beliebtesten VPNs?

Schätzungsweise 1,6 Milliarden Menschen weltweit verlassen sich auf VPN-Dienste, um ihre Privatsphäre zu schützen und zensurfreie Zugänge zum Internet zu erhalten. Doch nur wenige wissen, dass einige der bekanntesten VPNs - darunter ExpressVPN, CyberGhost und Private Internet Access - längst in den Händen von Kape Technologies sind, einem Unternehmen mit engen Verbindungen zu israelischen Geheimdiensteinheiten wie Unit 8200 und Duvdevan.

[...] Was du jetzt tun kannst

Teste deinen VPN bewusst mit Seiten, von denen du weißt, dass sie oft zensiert werden (z. B. UncutNews). Funktioniert der Zugriff? Wenn nicht, Alarmstufe Rot.

Sieh dir Eigentumsverhältnisse an, z. B. wer hinter dem VPN steht, wer in der Holding sitzt.

Achte auf unabhängige Audits und Transparenzberichte - insbesondere Daten zur Zensur, Sperrung von Inhalten, Mitwirkung mit Geheimdiensten.

Verteile Risiko: Nutze nicht "nur ein VPN". Ergänze durch Tor, verschlüsselte Tunnel, eigene Infrastruktur, alternative Dienste - je nach Bedrohungslage.

Bleibe informiert &kritisch, gerade bei Meldungen über Verlagerung von Infrastruktur (z. B. Proton-Server nach Deutschland).

https://uncutnews.ch/zensur-statt-schutz-vpns-blockieren-uncutnews-ch-und-andere-israel-kritische-inhalte-und-webseiten/

https://uncutnews.ch/zensur-statt-schutz-warum-viele-vpns-inzwischen-fragmente-staatlicher-kontrolle-sein-koennten-proton-nordvpn-co-wer-bietet-echten-datenschutz/

https://uncutnews.ch/mullvad-tarnt-wireguard-uber-quic-sodass-vpn-verkehr-wie-normaler-internettraffic-aussieht-und-zensur-sowie-sperren-umgeht/

Werbung? Testzeitschriften!

.. und wir (Gooken) sind keine Werbefläche, sondern eine Suchmaschine.

Endlich eine Suchmaschine, die besser ist als Google, uncut-news.ch, Dr. Joseph Mercola 29/07/2024

https://uncut-news.ch

Komisch: Der Autor verweist dabei nicht auf uns, Gooken, Anm., die Red.

Gooken: unabhängig - unparteiisch - tatsachengetreu - meinungsfreudig - international - nicht russlandfeindlich

Gooken: (Meta und lokale) Suchmaschine (keine Werbefläche, kein West-Propaganda-Kanal), Online Exkurs "IT Sicherheit / Informatik und Gesellschaft", News&,Links, von A bis Z

So sind wir nun mal. Auf unseren Webseiten veröffentlichte Berichte müssen nicht unserer Ansicht und Meinung entsprechen. Wir gehen entweder von Tatsachengetreue aus oder stellen sie Ihnen als Leser gegenüber lediglich zur Dispostion. Allein, um nicht nur der Vergangenheit, sondern auch dem allgemeinen Pioniergeist gleichzukommen, bedarfs als letzten Punkt auch unserer Meinungsfreudigkeit., Anm., Gooken, die Red, 2017, 2024

Von Gooken News&Links

Uncutnews.ch - ch - neutrale Schweiz

"Unabhängige Analysen und Informationen zu Geopolitik, Wirtschaft, Gesundheit, Technologie"

"Wir werden nicht von Vereinen, Verbänden, Parteien oder sonstigen Lobbygruppen unterstützt. Wir schalten keine Werbung, wir belästigen auch nicht mit lästigen Pop-ups oder nötigen unsere Besucher, den Adblocker zu deaktivieren. Unterstütze unsere Unabhängigkeit!

Uncutnews verzichtet auf Werbung, Großspender und Konzerninteressen. Wir gehören niemandem - außer unseren Leserinnen und Leser!

Was bedeutet das?

Wir berichten, was andere verschweigen.

Kein Milliardär, kein Regierungsunternehmen, kein Lobbyverband entscheidet, worüber wir schreiben.

Nur unsere Redaktion. Und Sie.

Wir machen keine Klick-Show. Keine Pop-Ups, keine Algorithmus-Jagd, kein Clickbait.

Wir bringen was zählt - auch wenns unbequem ist. Gerade dann.

Wir halten unsere Inhalte frei.

Jeder Mensch sollte Zugang zu kritischer Information haben - auch ohne Kreditkarte.

Gerade in Zeiten, in denen freie Presse unter Beschuss steht."

Neben dem Atomkrieg ist die digitale Revolution die größte Katastrophe für die Menschheit, uncut-news.ch, 24.07.2024

Paul Craig Roberts

Mir war von Anfang an klar, dass die digitale Revolution eine riesige Katastrophe ist, die sich anbahnt.

Die digitale Revolution ist in jeder Hinsicht eine Katastrophe. Sie ermöglicht Regierungen nicht nur, eine Tyrannei jenseits der Vorstellungskraft von George Orwell zu errichten, sie unterwirft alles gesammelte Wissen einem elektromagnetischen Impuls und führt zum Stillstand der globalen Wirtschaftstätigkeit aufgrund eines Fehlers in der Cybersicherheitssoftware.

Quelle: https://www.paulcraigroberts.org/2024/07/21/other-than-nuclear-war-the-digital-revolution-is-mankinds-greatest-disaster/

https://uncutnews.ch/neben-dem-atomkrieg-ist-die-digitale-revolution-die-groesste-katastrophe-fuer-die-menschheit/

Künstliche Intelligenz: Der Weltuntergang ist garantiert, uncut-news.ch, 10.05.2024

Alexander Dugin

Alexander Dugin sieht Russlands Kampf gegen KI und den globalen Kapitalismus als Kampf gegen eine apokalyptische Transformation der Welt.

Um zur Vorherrschaft der Künstlichen Intelligenz (KI) überzugehen, müsse man sich die Menschheit selbst als einen riesigen Computer vorstellen, dessen Komponenten jedoch nicht perfekt funktionieren.

Materialismus, Nominalismus, Evolutionismus, analytische Philosophie (auf der Grundlage des logischen Positivismus) und Technokratie bereiten die theoretischen Grundlagen vor, die durch Wissenschaft, Bildung und Kultur verbreitet und umgesetzt werden.

[...] Die Aufgabe der Russen besteht darin, die Cyber-Realität zu überwinden. Es wird kaum möglich sein, ihr auszuweichen. Es wird notwendig sein, den Tiger zu reiten und Gift in Medizin zu verwandeln. Die russische Idee muss sich durchsetzen und nicht nur die Ukraine, sondern auch die künstliche Intelligenz besiegen. So viel steht auf dem Spiel.

(1). Die Regionen Donezk und Lugansk.

Quelle: Artificial Intelligence: The End of the World Guaranteed, https://www.arktosjournal.com/p/artificial-intelligence-the-end-of

https://uncutnews.ch/kuenstliche-intelligenz-der-weltuntergang-ist-garantiert/

Die digitale Revolution war ein verhängnisvoller Irrtum, uncut-news.ch, 28.10.2024

Paul Craig Roberts

[...] Doch die größte Bedrohung liegt darin, dass das FBI und andere Polizeibehörden gefälschte Bilder erstellen könnten, die Sie bei Straftaten oder sogar beim Sex mit Minderjährigen zeigen. Ihre Stimme kann aufgezeichnet und synchronisiert werden, sodass Ihre Lippen zu Worten bewegt werden, die Ihnen in den Mund gelegt werden. Das bedeutet, dass in der digitalen Welt nicht nur Ihr Bankkonto, Ihre Anlagen und Ihre E-Mails gehackt und unsicher sind – es können auch belastende Beweise gegen Sie konstruiert werden.

Ein weiteres Opfer der digitalen Revolution ist der Kundendienst. Denken Sie daran, wie schwierig es ist, einen Kundendienstmitarbeiter zu erreichen, und wie schwierig es ist, ein Problem zu lösen. Denken Sie an die zunehmenden Genehmigungen, die Sie durchlaufen müssen, da die Dienstanbieter in dem sinnlosen Bemühen, ein von Natur aus unsicheres System sicher zu machen, weitere Sicherheitsstufen hinzufügen. Betrachten Sie die Frustration, den Stress und die verschwendete Zeit. In der analogen Zeit konnte ein Telefonanruf die Situation in wenigen Minuten lösen. Jetzt kann die Behebung eines Problems Stunden, ja sogar Tage dauern.

Es ist erstaunlich, dass die Menschen so dumm waren, die digitale Revolution für eine gute Sache zu halten. Die digitale Revolution ist unvereinbar mit Sicherheit und Freiheit. Die digitale Revolution ermöglicht Tyrannei. Warum wurde sie uns aufgezwungen?